जानवर बल के हमले समझने में काफी सरल हैं, लेकिन इससे बचाव करना मुश्किल है। एन्क्रिप्शन गणित है , और जैसे-जैसे कंप्यूटर गणित में तेज होते जाते हैं, वे सभी समाधानों को देखने में तेज होते जाते हैं और देखते हैं कि कौन सा फिट बैठता है।

इन हमलों का उपयोग किसी भी प्रकार के एन्क्रिप्शन के खिलाफ किया जा सकता है, जिसमें सफलता की डिग्री अलग-अलग होती है। ब्रूट-बल के हमले प्रत्येक गुजरते दिन के साथ नए और तेज कंप्यूटर हार्डवेयर के रूप में तेजी से और अधिक प्रभावी हो जाते हैं।

ब्रूट-फोर्स बेसिक्स

जानवर बल के हमलों को समझना आसान है। एक हमलावर के पास एक एन्क्रिप्टेड फ़ाइल है - कहते हैं, आपका लास्ट पास या KeePass पासवर्ड डेटाबेस। वे जानते हैं कि इस फ़ाइल में वे डेटा हैं जिन्हें वे देखना चाहते हैं, और वे जानते हैं कि एक एन्क्रिप्शन कुंजी है जो इसे अनलॉक करती है। इसे डिक्रिप्ट करने के लिए, वे हर एक संभव पासवर्ड को आजमाना शुरू कर सकते हैं और फिर देख सकते हैं कि यह डिक्रिप्टेड फ़ाइल में परिणाम है या नहीं।

वे कंप्यूटर प्रोग्राम के साथ स्वचालित रूप से ऐसा करते हैं, इसलिए जिस गति से एन्क्रिप्शन को ब्रूट-फोर्स एन्क्रिप्शन बढ़ा सकते हैं, उपलब्ध कंप्यूटर हार्डवेयर तेजी से और तेज हो जाता है, प्रति सेकंड अधिक गणना करने में सक्षम है। ब्रूट-फोर्स अटैक दो अंकों के पासवर्ड और इतने पर आगे बढ़ने से पहले एक-अंकों के पासवर्ड पर शुरू होगा, जब तक कि एक काम न हो जाए।

एक "डिक्शनरी अटैक" समान है और सभी संभावित पासवर्डों के बजाय शब्दकोश में शब्दों की कोशिश करता है - या सामान्य पासवर्ड की सूची। यह बहुत प्रभावी हो सकता है, क्योंकि कई लोग ऐसे कमजोर और सामान्य पासवर्ड का उपयोग करते हैं।

हमलावर ब्रूट-फोर्स वेब सेवा क्यों नहीं कर सकते हैं

ऑनलाइन और ऑफलाइन ब्रूट-फोर्स हमलों के बीच अंतर है। उदाहरण के लिए, यदि कोई हमलावर आपके जीमेल खाते में अपना रास्ता बनाना चाहता है, तो वे हर संभव पासवर्ड की कोशिश करना शुरू कर सकते हैं - लेकिन Google जल्दी से उन्हें काट देगा। ऐसे खातों तक पहुँच प्रदान करने वाली सेवाएँ पहुँच प्रयासों को थ्रॉटल कर देंगी और कई बार लॉग इन करने की कोशिश करने वाले IP पतों पर प्रतिबंध लगा देंगी। इस प्रकार, एक ऑनलाइन सेवा के खिलाफ एक हमला बहुत अच्छी तरह से काम नहीं करेगा क्योंकि हमले को रोकने से पहले बहुत कम प्रयास किए जा सकते हैं।

उदाहरण के लिए, कुछ विफल लॉगिन प्रयासों के बाद, Gmail आपको सत्यापित करने के लिए एक CATPCHA छवि दिखाएगा कि आप पासवर्ड की कोशिश कर रहे कंप्यूटर के लिए स्वचालित रूप से नहीं हैं। यदि आप लंबे समय तक जारी रखने में कामयाब रहे तो वे आपके लॉगिन प्रयासों को पूरी तरह से रोक देंगे।

दूसरी ओर, मान लें कि किसी हमलावर ने आपके कंप्यूटर से एन्क्रिप्ट की गई फ़ाइल को छीन लिया या ऑनलाइन सेवा से समझौता करने और ऐसी एन्क्रिप्टेड फ़ाइलों को डाउनलोड करने में कामयाब रहा। हमलावर के पास अब स्वयं के हार्डवेयर पर एन्क्रिप्टेड डेटा है और वे अपने अवकाश पर जितने चाहें उतने पासवर्ड आज़मा सकते हैं। यदि उनके पास एन्क्रिप्टेड डेटा तक पहुंच है, तो कम समय में बड़ी संख्या में पासवर्ड की कोशिश करने से रोकने का कोई तरीका नहीं है। यहां तक कि अगर आप मजबूत एन्क्रिप्शन का उपयोग कर रहे हैं, तो यह आपके डेटा को सुरक्षित रखने और दूसरों को इसे एक्सेस नहीं करने के लिए सुनिश्चित करने के लिए आपके लाभ के लिए है।

हैशिंग

मजबूत हैशिंग एल्गोरिदम जानवर-बल के हमलों को धीमा कर सकता है। अनिवार्य रूप से, हैशिंग एल्गोरिदम डिस्क पर पासवर्ड से प्राप्त मान को संग्रहीत करने से पहले एक पासवर्ड पर अतिरिक्त गणितीय कार्य करते हैं। यदि धीमी गति से हैशिंग एल्गोरिथ्म का उपयोग किया जाता है, तो उसे प्रत्येक पासवर्ड को आज़माने के लिए हजारों बार गणितीय कार्य की आवश्यकता होगी और नाटकीय रूप से जानवर के बल के हमलों को धीमा करना होगा। हालाँकि, जितने अधिक काम की आवश्यकता होती है, उतना ही अधिक काम सर्वर या अन्य कंप्यूटर को हर बार करना पड़ता है क्योंकि उपयोगकर्ता अपने पासवर्ड के साथ लॉग इन करता है। सॉफ्टवेयर को संसाधन उपयोग के साथ जानवर के बल के हमलों के खिलाफ लचीलापन संतुलित करना चाहिए।

ब्रूट-फोर्स स्पीड

स्पीड सभी हार्डवेयर पर निर्भर करती है। इंटेलिजेंस एजेंसियां केवल ब्रूट-फोर्स हमलों के लिए विशेष हार्डवेयर का निर्माण कर सकती हैं, जैसे कि बिटकॉइन खननकर्ता बिटकॉइन खनन के लिए अनुकूलित अपने विशेष हार्डवेयर का निर्माण करते हैं। जब उपभोक्ता हार्डवेयर की बात आती है, तो जानवर-बल के हमलों के लिए सबसे प्रभावी प्रकार का ग्राफिक्स कार्ड (GPU) है। जैसा कि एक ही बार में कई अलग-अलग एन्क्रिप्शन कुंजियों को आज़माना आसान है, समानांतर में चलने वाले कई ग्राफिक्स कार्ड आदर्श हैं।

2012 के अंत में, Ars Technica ने सूचना दी 25-GPU का क्लस्टर प्रत्येक Windows पासवर्ड को 8 वर्णों के अंतर्गत छह घंटे से कम समय में क्रैक कर सकता है। NTLM एल्गोरिथ्म Microsoft ने पर्याप्त उपयोग नहीं किया था। हालाँकि, जब NTLM बनाया गया था, तो इन सभी पासवर्डों को आज़माने में अधिक समय लगेगा। Microsoft के लिए एन्क्रिप्शन को मजबूत बनाने के लिए यह पर्याप्त खतरा नहीं माना गया था।

गति बढ़ रही है, और कुछ दशकों में हमें पता चल सकता है कि आज भी हम जिस मजबूत क्रिप्टोग्राफ़िक एल्गोरिदम और एन्क्रिप्शन कुंजी का उपयोग करते हैं, वह क्वांटम कंप्यूटर या भविष्य में जो भी अन्य हार्डवेयर का उपयोग कर रहे हैं, उनके द्वारा त्वरित रूप से क्रैक किया जा सकता है।

ब्रूट-फोर्स हमलों से अपने डेटा की रक्षा करना

खुद को पूरी तरह से सुरक्षित रखने का कोई तरीका नहीं है। यह कहना असंभव है कि कंप्यूटर हार्डवेयर कितनी तेजी से मिलेगा और क्या हम आज उपयोग करने वाले किसी भी एन्क्रिप्शन एल्गोरिदम में कमजोरियां हैं जिन्हें भविष्य में खोजा जाएगा और उनका शोषण किया जाएगा। हालाँकि, यहाँ मूल बातें हैं:

- अपने एन्क्रिप्ट किए गए डेटा को सुरक्षित रखें जहां हमलावरों को इसके लिए उपयोग नहीं मिल सकता है। एक बार जब वे आपके डेटा को अपने हार्डवेयर में कॉपी कर लेते हैं, तो वे अपने अवकाश पर इसके खिलाफ क्रूरतापूर्ण हमलों की कोशिश कर सकते हैं।

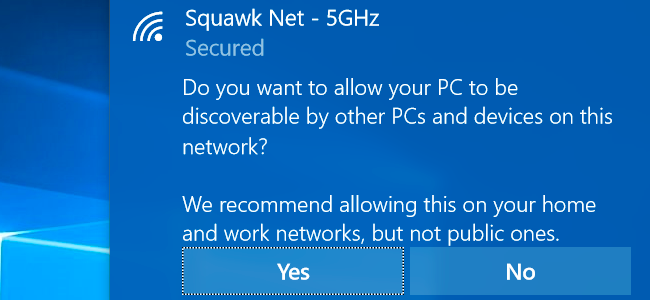

- यदि आप इंटरनेट पर लॉगइन स्वीकार करने वाली कोई सेवा चलाते हैं, तो सुनिश्चित करें कि यह लॉगिन प्रयासों को सीमित करता है और उन लोगों को ब्लॉक करता है जो थोड़े समय में कई अलग-अलग पासवर्ड से लॉग इन करने का प्रयास करते हैं। सर्वर सॉफ्टवेयर आम तौर पर इसे बॉक्स से बाहर करने के लिए सेट किया जाता है, क्योंकि यह एक अच्छा सुरक्षा अभ्यास है।

- मजबूत एन्क्रिप्शन एल्गोरिदम का उपयोग करें, जैसे SHA-512। सुनिश्चित करें कि आप पुराने एन्क्रिप्शन एल्गोरिदम का उपयोग नहीं कर रहे हैं जो ज्ञात कमजोरियों के साथ दरार करना आसान है।

- लंबे, सुरक्षित पासवर्ड का उपयोग करें। यदि आप "पासवर्ड" या कभी-कभी लोकप्रिय "hunn2" का उपयोग कर रहे हैं, तो दुनिया की सभी एन्क्रिप्शन तकनीक मदद करने वाली नहीं है।

अपने डेटा की सुरक्षा, एन्क्रिप्शन एल्गोरिदम का चयन, और पासवर्ड का चयन करते समय ब्रूट-बल हमलों के बारे में चिंतित होना चाहिए। वे मजबूत क्रिप्टोग्राफिक एल्गोरिदम को विकसित करने का एक कारण भी हैं - एन्क्रिप्शन को नए हार्डवेयर द्वारा कितनी तेजी से अप्रभावी होने का अनुमान लगाया जाता है।

छवि क्रेडिट: फ़्लिकर पर जोहान लार्सन , जेरेमी गोस्नी