A nyers erőszakos támadások meglehetősen egyszerűek, de nehéz megvédeni őket. A titkosítás matematika , és ahogy a számítógépek gyorsabbak lesznek matematikában, gyorsabbá teszik az összes megoldás kipróbálását és annak meglátását, hogy melyik illik rá.

Ezeket a támadásokat bármilyen típusú titkosítás ellen lehet használni, változó sikerrel. A durva erőszakos támadások minden nap egyre gyorsabbá és hatékonyabbá válnak, amint újabb, gyorsabb számítógépes hardvereket adnak ki.

Brute-Force alapjai

A durva erő támadásai egyszerűen érthetők. A támadónak van egy titkosított fájlja - mondjuk a LastPass vagy KeePass jelszó adatbázis. Tudják, hogy ez a fájl olyan adatokat tartalmaz, amelyeket meg akarnak látni, és tudják, hogy van egy titkosító kulcs, amely feloldja. A visszafejtés érdekében kipróbálhatják az összes lehetséges jelszót, és megnézhetik, hogy ez eredményez-e visszafejtett fájlt.

Ezt automatikusan egy számítógépes programmal teszik meg, így növekszik annak a sebessége, amellyel valaki nyers erővel képes titkosítani, mivel az elérhető számítógépes hardver egyre gyorsabbá válik, és másodpercenként több számításra képes. A durva erő támadása valószínűleg egyjegyű jelszavaknál kezdődne, mielőtt áttérne a kétjegyű jelszavakra stb., És minden lehetséges kombinációt megpróbálna, amíg az egyik nem működik.

A „szótári támadás” hasonló, és az összes lehetséges jelszó helyett egy szótárban szereplő szavakat - vagy a közös jelszavak listáját - próbálja ki. Ez nagyon hatékony lehet, mivel sokan ilyen gyenge és általános jelszavakat használnak.

Miért nem támadhatják meg a támadók a Brute-Force webszolgáltatásokat?

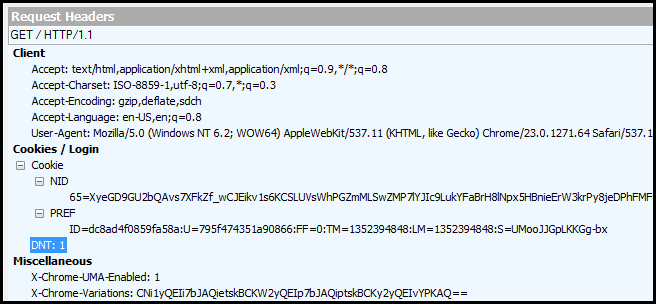

Van különbség az online és az offline nyers erőszakos támadások között. Például, ha egy támadó erőteljesen be akar lépni az Ön Gmail-fiókjába, megpróbálhatja kipróbálni az összes lehetséges jelszót - de a Google gyorsan levágja őket. Az ilyen fiókokhoz hozzáférést biztosító szolgáltatások korlátozzák a hozzáférési kísérleteket és letiltják az olyan sokszor bejelentkezni igyekvő IP-címeket. Így egy online szolgáltatás elleni támadás nem működne túl jól, mert a támadás leállítása előtt nagyon kevés próbálkozás hajtható végre.

Például néhány sikertelen bejelentkezési kísérlet után a Gmail megmutatja a CATPCHA képet, hogy megbizonyosodjon arról, hogy nem egy számítógép próbál automatikusan jelszavakat. Valószínűleg teljesen leállítják a bejelentkezési kísérleteket, ha elég sokáig sikerült folytatnia.

Másrészt tegyük fel, hogy egy támadó letépett egy titkosított fájlt a számítógépről, vagy egy online szolgáltatást veszélyeztetett és letöltött ilyen titkosított fájlokat. A támadó a titkosított adatokat a saját hardverén tárolja, és szabadidejében annyi jelszót próbálhat ki, amennyit csak akar. Ha hozzáférnek a titkosított adatokhoz, semmilyen módon nem akadályozhatjuk meg őket abban, hogy rövid időn belül nagyszámú jelszót próbálkozzanak. Még akkor is, ha erős titkosítást használ, előnyös, ha biztonságban tartja adatait, és biztosítja, hogy mások ne férjenek hozzá.

Hash

Az erős hash algoritmusok lelassíthatják a durva erő támadásait. Lényegében a hash algoritmusok további matematikai munkát végeznek egy jelszóval, mielőtt a jelszóból levezetett értéket tárolják a lemezen. Lassabb hasító algoritmus használata esetén ezerszer annyi matematikai munkát igényel az egyes jelszavak kipróbálása és a durva erő támadásainak drámai lelassítása. Minél több munkára van szükség, annál több munkát kell azonban elvégeznie egy szervernek vagy más számítógépnek, amikor a felhasználó a jelszavával jelentkezik be. A szoftvereknek ki kell egyensúlyozniuk a rugalmasságot a durva erőszakos támadások és az erőforrás-felhasználás között.

Nyers erő sebessége

A sebesség minden a hardvertől függ. A hírszerző ügynökségek speciális hardvereket építhetnek csak a nyers erőszakos támadásokhoz, ahogy a bitcoin bányászok saját speciális, a bitcoin bányászatra optimalizált hardvert is. Ami a fogyasztói hardvereket illeti, a nyers erővel járó támadások leghatékonyabb típusa a grafikus kártya (GPU). Mivel könnyű kipróbálni sokféle titkosítási kulcsot egyszerre, sok párhuzamosan futó grafikus kártya ideális.

2012 végén Az Ars Technica számolt be hogy egy 25 GPU-os fürt kevesebb, mint hat óra alatt feltörhet minden Windows-jelszót 8 karakter alatt. A Microsoft által használt NTLM algoritmus éppen nem volt elég ellenálló. Az NTLM létrehozásakor azonban sokkal több időt vett igénybe mindezek a jelszavak kipróbálása. Ez nem volt elég fenyegetés a Microsoft számára a titkosítás megerősítése érdekében.

A sebesség növekszik, és néhány évtized múlva felfedezhetjük, hogy a ma használt legerősebb kriptográfiai algoritmusokat és titkosítási kulcsokat is gyorsan feltörhetik kvantumszámítógépek vagy bármilyen más hardver, amelyet a jövőben használunk.

Adatai védelme a nyers erőszakos támadások ellen

Nincs mód arra, hogy teljesen megvédje magát. Lehetetlen megmondani, hogy a számítógépes hardver milyen gyorsan fog eljutni, és hogy a ma használt titkosítási algoritmusok bármelyikének vannak-e gyengeségei, amelyeket a jövőben felfedeznek és kihasználnak. Itt vannak azonban az alapok:

- Védje titkosított adatait ott, ahol a támadók nem férhetnek hozzá. Miután az adatait átmásolta a hardverükre, szabadidejükben kipróbálhatják az erőszakos támadásokat.

- Ha olyan szolgáltatást futtat, amely elfogadja a bejelentkezéseket az interneten keresztül, győződjön meg arról, hogy korlátozza a bejelentkezési kísérleteket és blokkolja azokat az embereket, akik rövid időn belül sokféle jelszóval próbálnak bejelentkezni. A kiszolgálószoftver általában erre a dobozból van beállítva, mivel ez jó biztonsági gyakorlat.

- Használjon erős titkosítási algoritmusokat, például SHA-512. Győződjön meg arról, hogy nem régi titkosítási algoritmusokat használ, ismert gyengeségekkel, amelyeket könnyű feltörni.

- Használjon hosszú, biztonságos jelszavakat. A világ összes titkosítási technológiája nem segít, ha „jelszót” vagy az egyre népszerűbb „vadász2” -t használ.

A durva erőszakos támadások miatt aggódni kell az adatok védelme, a titkosítási algoritmusok és a jelszavak kiválasztása során. Arra is ok, hogy tovább fejlesszünk erősebb kriptográfiai algoritmusokat - a titkosításnak lépést kell tartania azzal, hogy milyen gyorsan hatástalanná teszik az új hardverek.

Kép jóváírása: Johan Larsson a Flickr-en , Jeremy Gosney