USB-устройства, очевидно, более опасны, чем мы могли себе представить. Это не о вредоносное ПО, использующее механизм автозапуска в Windows - на этот раз это серьезный недостаток конструкции самого USB.

СВЯЗАННЫЕ С: Как автозапуск вредоносных программ стал проблемой в Windows и как это было (в основном) устранено

Теперь вам действительно не следует брать в руки подозрительные флэш-накопители USB, которые вы обнаруживаете. Даже если вы убедитесь, что на них нет вредоносного ПО, они могут прошивка .

Все дело в прошивке

USB означает «универсальная последовательная шина». Это должен быть универсальный тип порта и протокола связи, который позволит вам подключать к вашему компьютеру множество различных устройств. Устройства хранения, такие как флэш-накопители и внешние жесткие диски, мыши, клавиатуры, игровые контроллеры, аудиогарнитуры, сетевые адаптеры и многие другие типы устройств, используют USB через порт того же типа.

Эти USB-устройства - и другие компоненты вашего компьютера - запускают программное обеспечение, известное как «прошивка». По сути, когда вы подключаете устройство к компьютеру, его прошивка - это то, что позволяет устройству работать. Например, обычная прошивка USB-накопителя может управлять передачей файлов туда и обратно. Встроенное ПО USB-клавиатуры преобразует физические нажатия клавиш на клавиатуре в цифровые данные о нажатии клавиш, отправляемые через USB-соединение на компьютер.

Сама эта прошивка на самом деле не является обычным программным обеспечением, к которому ваш компьютер имеет доступ. Это код, запускающий само устройство, и нет никакого реального способа проверить и убедиться, что прошивка USB-устройства безопасна.

Что может делать вредоносная прошивка

Ключом к решению этой проблемы является цель разработки, согласно которой USB-устройства могут выполнять множество различных функций. Например, USB-накопитель с вредоносной прошивкой может работать как USB-клавиатура. Когда вы подключаете его к компьютеру, он может отправлять на компьютер действия, связанные с нажатием на клавиатуру, как если бы кто-то, сидящий за компьютером, печатал клавиши. Благодаря сочетаниям клавиш вредоносная прошивка, функционирующая как клавиатура, может, например, открыть окно командной строки, загрузить программу с удаленного сервера, запустить ее и согласиться с Подсказка UAC .

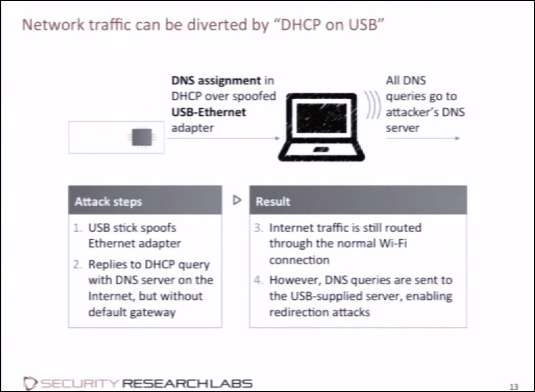

Более того, USB-накопитель может работать нормально, но прошивка может изменять файлы, когда они покидают устройство, заражая их. Подключенное устройство может работать как адаптер USB Ethernet и направлять трафик через вредоносные серверы. Телефон или любое USB-устройство с собственным подключением к Интернету может использовать это подключение для передачи информации с вашего компьютера.

СВЯЗАННЫЕ С: Не все «вирусы» являются вирусами: объяснение 10 терминов, связанных с вредоносным ПО

Модифицированное запоминающее устройство может функционировать как загрузочное устройство, когда оно обнаруживает, что компьютер загружается, и компьютер затем загружается с USB, загружая вредоносная программа (известная как руткит) который затем загрузит настоящую операционную систему, работающую под ней.

Важно отметить, что с USB-устройствами может быть связано несколько профилей. Когда вы вставляете USB-накопитель, он может претендовать на роль флешки, клавиатуры и сетевого адаптера USB Ethernet. Он может работать как обычная флешка, оставляя за собой право делать другие вещи.

Это просто фундаментальная проблема с самим USB. Это позволяет создавать вредоносные устройства, которые могут выдавать себя за устройства только одного типа, но также могут быть устройствами других типов.

Компьютеры могут заразить прошивку USB-устройства

Пока это довольно страшно, но не до конца. Да, кто-то может создать модифицированное устройство с вредоносной прошивкой, но вы наверняка не встретите их. Каковы шансы, что вам вручат специально созданное вредоносное USB-устройство?

Значок « BadUSB «Доказательная концепция вредоносного ПО выводит это на новый, более ужасающий уровень. Исследователи из SR Labs потратили два месяца на обратное проектирование базового кода прошивки USB на многих устройствах и обнаружили, что его действительно можно перепрограммировать и модифицировать. Другими словами, зараженный компьютер может перепрограммировать прошивку подключенного USB-устройства, превратив это USB-устройство во вредоносное. Затем это устройство могло заразить другие компьютеры, к которым оно было подключено, и устройство могло распространяться с компьютера на USB-устройство, на компьютер на USB-устройство и так далее.

СВЯЗАННЫЕ С: Что такое «сокоприемник», и следует ли мне избегать зарядных устройств для общественных телефонов?

Раньше это происходило с USB-накопителями, содержащими вредоносные программы, которые зависели от функции автозапуска Windows для автоматического запуска вредоносных программ на компьютерах, к которым они были подключены. Но теперь антивирусные программы не могут обнаружить или заблокировать этот новый тип инфекции, которая может распространяться с устройства на устройство.

Это потенциально может быть объединено с Атаки «сока» для заражения устройства, когда оно заряжается через USB от вредоносного USB-порта.

Хорошая новость в том, что это возможно только с около 50% USB-устройств по состоянию на конец 2014 года. Плохая новость заключается в том, что вы не можете определить, какие устройства уязвимы, а какие нет, не взломав их и не проверив внутренние схемы. Мы надеемся, что производители будут проектировать USB-устройства более надежно, чтобы защитить свою прошивку от изменений в будущем. Тем не менее, в настоящее время огромное количество USB-устройств в дикой природе уязвимо для перепрограммирования.

Это настоящая проблема?

Пока что это теоретическая уязвимость. Были продемонстрированы реальные атаки, так что это реальная уязвимость, но мы еще не видели, чтобы она использовалась каким-либо вредоносным ПО в дикой природе. Некоторые люди предполагают, что АНБ уже давно знает об этой проблеме и использовало ее. АНБ ХЛОПОК Эксплойт, похоже, предполагает использование модифицированных USB-устройств для атаки на цели, хотя, похоже, АНБ также внедряет специализированное оборудование в эти USB-устройства.

Тем не менее, эта проблема, вероятно, не то, с чем вы столкнетесь в ближайшее время. В повседневном понимании вам, вероятно, не нужно смотреть на контроллер Xbox вашего друга или другие обычные устройства с большим подозрением. Однако это основной недостаток самого USB, который следует исправить.

Как вы можете защитить себя

При работе с подозрительными устройствами следует проявлять осторожность. Во времена вредоносного ПО для Windows AutoPlay мы иногда слышали о USB-флеш-накопителях, оставленных на парковках компании. Была надежда, что сотрудник возьмет флешку и подключит ее к компьютеру компании, а затем вредоносная программа диска автоматически запустится и заразит компьютер. Были проведены кампании по повышению осведомленности об этом, призывая людей не брать USB-устройства со стоянок и подключать их к своим компьютерам.

Теперь, когда автозапуск по умолчанию отключен, мы склонны думать, что проблема решена. Но эти проблемы с прошивкой USB показывают, что подозрительные устройства могут быть опасными. Не забирайте USB-устройства с парковок или на улице и подключайте их к розетке.

То, насколько вам следует беспокоиться, конечно же, зависит от того, кто вы и что делаете. Компании, у которых есть важные бизнес-секреты или финансовые данные, могут быть очень осторожны с тем, какие USB-устройства могут подключаться к каким компьютерам, чтобы предотвратить распространение инфекций.

Хотя до сих пор эта проблема наблюдалась только при проверке концепции атак, она выявляет огромный недостаток безопасности в устройствах, которые мы используем каждый день. Об этом нужно помнить и - в идеале - решить, чтобы повысить безопасность самого USB.

Кредит изображения: Харко Рутгерс на Flickr