Urządzenia USB są najwyraźniej bardziej niebezpieczne, niż kiedykolwiek sobie wyobrażaliśmy. Tu nie chodzi o złośliwe oprogramowanie wykorzystujące mechanizm autoodtwarzania w systemie Windows - tym razem jest to podstawowa wada konstrukcyjna samego USB.

Teraz naprawdę nie powinieneś podnosić i używać podejrzanych dysków flash USB, które znajdziesz w pobliżu. Nawet jeśli upewnisz się, że są wolne od złośliwego oprogramowania, mogą mieć złośliwe oprogramowanie oprogramowanie układowe .

Wszystko jest w oprogramowaniu sprzętowym

USB oznacza „uniwersalną magistralę szeregową”. Ma to być uniwersalny typ portu i protokołu komunikacyjnego, który umożliwia podłączenie wielu różnych urządzeń do komputera. Urządzenia pamięci masowej, takie jak dyski flash i zewnętrzne dyski twarde, myszy, klawiatury, kontrolery gier, zestawy słuchawkowe audio, karty sieciowe i wiele innych urządzeń używają USB przez ten sam typ portu.

Te urządzenia USB - i inne komponenty w komputerze - uruchamiają oprogramowanie znane jako „oprogramowanie układowe”. Zasadniczo, po podłączeniu urządzenia do komputera, oprogramowanie układowe urządzenia umożliwia rzeczywiste działanie urządzenia. Na przykład typowe oprogramowanie układowe dysku flash USB zarządza przesyłaniem plików w tę iz powrotem. Oprogramowanie układowe klawiatury USB konwertowałoby fizyczne naciśnięcia klawiszy na klawiaturze na cyfrowe dane naciśnięć klawiszy przesyłane przez połączenie USB do komputera.

To oprogramowanie samo w sobie nie jest w rzeczywistości zwykłym oprogramowaniem, do którego komputer ma dostęp. To kod, który uruchamia samo urządzenie i nie ma prawdziwego sposobu na sprawdzenie i zweryfikowanie, czy oprogramowanie sprzętowe urządzenia USB jest bezpieczne.

Co może zrobić złośliwe oprogramowanie układowe

Kluczem do tego problemu jest założenie projektowe, że urządzenia USB mogą robić wiele różnych rzeczy. Na przykład pendrive ze złośliwym oprogramowaniem może działać jako klawiatura USB. Po podłączeniu go do komputera może wysyłać do komputera czynności związane z naciśnięciem klawisza, tak jakby ktoś siedzący przy komputerze wpisywał klawisze. Dzięki skrótom klawiaturowym złośliwe oprogramowanie układowe działające jako klawiatura mogłoby - na przykład - otworzyć okno wiersza polecenia, pobrać program ze zdalnego serwera, uruchomić go i wyrazić zgodę na Monit UAC .

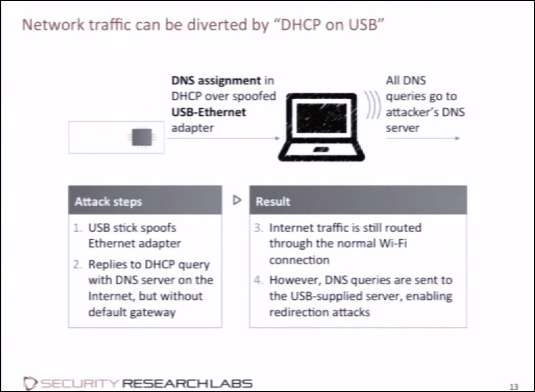

Co więcej, dysk flash USB może wydawać się działać normalnie, ale oprogramowanie układowe może modyfikować pliki, gdy opuszczają urządzenie, infekując je. Podłączone urządzenie może działać jako karta sieciowa USB Ethernet i kierować ruch przez złośliwe serwery. Telefon lub dowolne urządzenie USB z własnym połączeniem internetowym może wykorzystywać to połączenie do przekazywania informacji z komputera.

ZWIĄZANE Z: Nie wszystkie „wirusy” są wirusami: 10 wyjaśnień dotyczących złośliwego oprogramowania

Zmodyfikowane urządzenie magazynujące może działać jako urządzenie rozruchowe, gdy wykryje uruchamianie komputera, a komputer będzie wtedy uruchamiał się z USB, ładując fragment złośliwego oprogramowania (znany jako rootkit) to uruchomiłoby prawdziwy system operacyjny, działając pod nim.

Co ważne, z urządzeniami USB można skojarzyć wiele profili. Dysk flash USB może po włożeniu twierdzić, że jest dyskiem flash, klawiaturą i kartą sieciową USB Ethernet. Mógłby funkcjonować jak zwykły pendrive, jednocześnie zastrzegając sobie prawo do innych rzeczy.

To tylko podstawowy problem z samym USB. Umożliwia tworzenie złośliwych urządzeń, które mogą udawać, że są tylko jednym typem urządzeń, ale mogą też być urządzeniami innego typu.

Komputery mogą zainfekować oprogramowanie układowe urządzenia USB

Na razie jest to dość przerażające, ale nie do końca. Tak, ktoś mógłby stworzyć zmodyfikowane urządzenie ze złośliwym oprogramowaniem, ale prawdopodobnie nie spotkasz się z nimi. Jakie są szanse, że otrzymasz specjalnie spreparowane złośliwe urządzenie USB?

„ BadUSB ”Szkodliwe oprogramowanie typu proof-of-concept przenosi to na nowy, bardziej przerażający poziom. Badacze z SR Labs spędzili dwa miesiące na odwrotnej inżynierii kodu podstawowego oprogramowania USB na wielu urządzeniach i odkryli, że można go w rzeczywistości przeprogramować i zmodyfikować. Innymi słowy, zainfekowany komputer może przeprogramować oprogramowanie układowe podłączonego urządzenia USB, zamieniając je w złośliwe urządzenie. To urządzenie może następnie infekować inne komputery, do których było podłączone, a urządzenie mogło rozprzestrzeniać się z komputera na urządzenie USB, na komputer i na urządzenie USB, i dalej.

ZWIĄZANE Z: Co to jest „Juice Jacking” i czy należy unikać publicznych ładowarek do telefonów?

Stało się to w przeszłości w przypadku dysków USB zawierających złośliwe oprogramowanie, które zależało od funkcji autoodtwarzania systemu Windows w celu automatycznego uruchamiania złośliwego oprogramowania na komputerach, do których były podłączone. Ale teraz narzędzia antywirusowe nie mogą wykryć ani zablokować tego nowego typu infekcji, która może przenosić się z urządzenia na urządzenie.

Można to potencjalnie połączyć z Ataki „przeciskania soku” infekować urządzenie ładujące się przez USB ze złośliwego portu USB.

Dobra wiadomość jest taka, że jest to możliwe tylko z około 50% urządzeń USB stan na koniec 2014 r. Zła wiadomość jest taka, że nie można stwierdzić, które urządzenia są podatne na ataki, a które nie, bez ich otwarcia i zbadania wewnętrznych obwodów. Miejmy nadzieję, że producenci będą projektować urządzenia USB w bezpieczniejszy sposób, aby chronić ich oprogramowanie układowe przed modyfikacjami w przyszłości. Jednak w międzyczasie ogromna liczba urządzeń USB na wolności jest podatna na przeprogramowanie.

Czy to prawdziwy problem?

Jak dotąd okazało się to teoretyczną luką w zabezpieczeniach. Udowodniono prawdziwe ataki, więc jest to prawdziwa luka w zabezpieczeniach, ale nie widzieliśmy jeszcze jej wykorzystywanej przez żadne rzeczywiste złośliwe oprogramowanie w środowisku naturalnym. Niektórzy wysnuli teorię, że NSA od jakiegoś czasu wie o tym problemie i go wykorzystała. NSA COTTONMOUTH Wydaje się, że exploit polega na wykorzystaniu zmodyfikowanych urządzeń USB do ataku na cele, chociaż wydaje się, że NSA jest również wszczepiona specjalistycznym sprzętem do tych urządzeń USB.

Niemniej jednak prawdopodobnie nie napotkasz tego problemu w najbliższym czasie. Na co dzień prawdopodobnie nie musisz podejrzliwie patrzeć na kontroler Xbox znajomego lub inne popularne urządzenia. Jest to jednak główna wada samego USB, którą należy naprawić.

Jak możesz się chronić

W przypadku podejrzanych urządzeń należy zachować ostrożność. W czasach złośliwego oprogramowania Windows AutoPlay od czasu do czasu słyszeliśmy o dyskach flash USB pozostawionych na parkingach firmowych. Była nadzieja, że pracownik podniesie pendrive i podłączy go do komputera firmowego, a następnie złośliwe oprogramowanie na dysku automatycznie uruchomi się i zainfekuje komputer. Prowadzono kampanie mające na celu podniesienie świadomości na ten temat, zachęcając ludzi do niepodejmowania urządzeń USB z parkingów i podłączania ich do swoich komputerów.

Ponieważ autoodtwarzanie jest teraz domyślnie wyłączone, wydaje nam się, że problem został rozwiązany. Jednak te problemy z oprogramowaniem sprzętowym USB pokazują, że podejrzane urządzenia nadal mogą być niebezpieczne. Nie odbieraj urządzeń USB z parkingów lub ulicy i nie podłączaj ich.

To, jak bardzo powinieneś się martwić, zależy oczywiście od tego, kim jesteś i co robisz. Firmy z kluczowymi tajemnicami biznesowymi lub danymi finansowymi mogą chcieć szczególnie uważać na urządzenia USB, które można podłączyć do jakich komputerów, aby zapobiec rozprzestrzenianiu się infekcji.

Chociaż do tej pory problem ten był widoczny tylko w atakach typu „proof-of-concept”, ujawnia on ogromną, podstawową lukę w zabezpieczeniach urządzeń, których używamy na co dzień. Należy o tym pamiętać, a najlepiej - coś, co należy rozwiązać, aby poprawić bezpieczeństwo samego USB.

Źródło zdjęcia: Harco Rutgers na Flickr