USBデバイスは、私たちが想像していたよりも明らかに危険です。これは約ではありません Windowsで自動再生メカニズムを使用するマルウェア —今回は、USB自体の根本的な設計上の欠陥です。

関連: AutoRunマルウェアがWindowsでどのように問題になり、(ほとんど)修正されたか

今では、うそをついている不審なUSBフラッシュドライブを手に取って使用するべきではありません。悪意のあるソフトウェアがないことを確認したとしても、悪意のある可能性があります ファームウェア 。

すべてがファームウェアに含まれています

USBは「ユニバーサルシリアルバス」の略です。これは、さまざまなデバイスをコンピュータに接続できるようにするユニバーサルタイプのポートおよび通信プロトコルであると想定されています。フラッシュドライブや外付けハードドライブ、マウス、キーボード、ゲームコントローラー、オーディオヘッドセット、ネットワークアダプターなどのストレージデバイス、およびその他の多くのタイプのデバイスはすべて、同じタイプのポートでUSBを使用します。

これらのUSBデバイス(およびコンピューター内の他のコンポーネント)は、「ファームウェア」と呼ばれる種類のソフトウェアを実行します。基本的に、デバイスをコンピュータに接続すると、デバイスのファームウェアがデバイスを実際に機能させるものになります。たとえば、一般的なUSBフラッシュドライブファームウェアは、ファイルのやり取りを管理します。 USBキーボードのファームウェアは、キーボードの物理的なキー押下を、USB接続を介してコンピューターに送信されるデジタルキー押下データに変換します。

このファームウェア自体は、実際には、コンピュータがアクセスできる通常のソフトウェアではありません。これはデバイス自体を実行するコードであり、USBデバイスのファームウェアが安全であることを確認および確認する実際の方法はありません。

悪意のあるファームウェアで何ができるか

この問題の鍵は、USBデバイスがさまざまなことを実行できるという設計目標です。たとえば、悪意のあるファームウェアを搭載したUSBフラッシュドライブがUSBキーボードとして機能する可能性があります。コンピュータに接続すると、コンピュータの前に座っている人がキーを入力しているかのように、キーボードを押すアクションをコンピュータに送信できます。キーボードショートカットのおかげで、キーボードとして機能する悪意のあるファームウェアは、たとえば、コマンドプロンプトウィンドウを開き、リモートサーバーからプログラムをダウンロードして実行し、同意することができます。 UACプロンプト 。

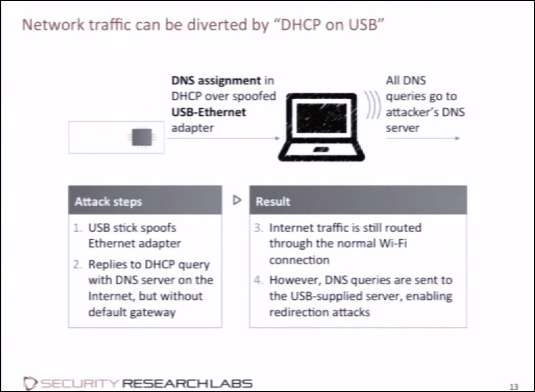

もっとこっそりと、USBフラッシュドライブは正常に機能しているように見えるかもしれませんが、ファームウェアはファイルがデバイスを離れるときにファイルを変更して感染させる可能性があります。接続されたデバイスは、USBイーサネットアダプターとして機能し、悪意のあるサーバーを介してトラフィックをルーティングする可能性があります。独自のインターネット接続を備えた電話または任意のタイプのUSBデバイスは、その接続を使用してコンピュータからの情報を中継できます。

関連: すべての「ウイルス」がウイルスであるとは限りません:10のマルウェア用語の説明

変更されたストレージデバイスは、コンピューターが起動していることを検出すると、起動デバイスとして機能する可能性があります。その後、コンピューターはUSBから起動し、読み込みます。 マルウェアの一部(ルートキットとして知られています) 次に、実際のオペレーティングシステムを起動し、その下で実行します。

重要なことに、USBデバイスには複数のプロファイルを関連付けることができます。 USBフラッシュドライブを挿入すると、フラッシュドライブ、キーボード、USBイーサネットネットワークアダプターであると主張する可能性があります。他のことをする権利を留保しながら、通常のフラッシュドライブとして機能する可能性があります。

これは、USB自体の基本的な問題です。これにより、1つのタイプのデバイスだけでなく、他のタイプのデバイスのふりをすることができる悪意のあるデバイスを作成できます。

コンピュータがUSBデバイスのファームウェアに感染する可能性がある

これは今のところかなり恐ろしいですが、完全ではありません。はい、誰かが悪意のあるファームウェアを使用して変更されたデバイスを作成する可能性がありますが、おそらくそれらに遭遇することはありません。特別に細工された悪意のあるUSBデバイスが渡される可能性はどのくらいですか?

「 BadUSB 」概念実証マルウェアは、これを新しい、より恐ろしいレベルに引き上げます。 SR Labsの研究者は、多くのデバイスで基本的なUSBファームウェアコードをリバースエンジニアリングするのに2か月を費やし、実際に再プログラムおよび変更できることを発見しました。つまり、感染したコンピュータが接続されたUSBデバイスのファームウェアを再プログラムし、そのUSBデバイスを悪意のあるデバイスに変える可能性があります。そのデバイスは、接続されている他のコンピューターに感染する可能性があり、デバイスはコンピューターからUSBデバイス、コンピューターからUSBデバイスへ、そしてその上へと広がる可能性があります。

関連: 「ジュースジャッキング」とは何ですか?公衆電話の充電器は避けるべきですか?

これは過去に、接続されているコンピューターでマルウェアを自動的に実行するWindowsAutoPlay機能に依存するマルウェアを含むUSBドライブで発生していました。しかし現在、ウイルス対策ユーティリティは、デバイスからデバイスに広がる可能性のあるこの新しいタイプの感染を検出またはブロックすることはできません。

これは潜在的に 「ジュースジャッキング」攻撃 悪意のあるUSBポートからUSB経由で充電するデバイスに感染します。

良いニュースは、これはでのみ可能であるということです USBデバイスの約50% 2014年後半の時点で。悪いニュースは、どのデバイスが脆弱で、どのデバイスが脆弱でないかを判断するには、それらをクラックして内部回路を調べる必要があるということです。メーカーは、将来ファームウェアが変更されないように、USBデバイスをより安全に設計することを望んでいます。ただし、当面の間、野生の大量のUSBデバイスは再プログラミングに対して脆弱です。

これは本当の問題ですか?

これまでのところ、これは理論上の脆弱性であることが証明されています。実際の攻撃が実証されているため、これは実際の脆弱性ですが、実際のマルウェアによって悪用されることはまだ確認されていません。一部の人々は、NSAがこの問題についてしばらくの間知っていて、それを使用していると理論付けています。 NSAの ヌママムシ NSAもこれらのUSBデバイスに専用のハードウェアを組み込んでいるようですが、エクスプロイトには、変更されたUSBデバイスを使用してターゲットを攻撃することが含まれているようです。

それでも、この問題はおそらくすぐに発生するものではありません。日常的な意味では、おそらく、友人のXboxコントローラーやその他の一般的なデバイスを疑って見る必要はありません。ただし、これはUSB自体の主要な欠陥であり、修正する必要があります。

自分を守る方法

疑わしいデバイスを扱うときは注意が必要です。 Windows AutoPlayマルウェアの時代には、会社の駐車場にUSBフラッシュドライブが残っているという話を時々耳にしました。従業員がフラッシュドライブを手に取って会社のコンピューターに接続すると、ドライブのマルウェアが自動的に実行されてコンピューターに感染することが期待されていました。これに対する意識を高めるキャンペーンがあり、駐車場からUSBデバイスを拾い上げてコンピューターに接続しないように人々に促しました。

自動再生がデフォルトで無効になっているため、問題は解決したと考える傾向があります。しかし、これらのUSBファームウェアの問題は、疑わしいデバイスが依然として危険である可能性があることを示しています。駐車場や通りからUSBデバイスを取り出して接続しないでください。

もちろん、どれだけ心配するかは、あなたが誰で、何をしているのかによって異なります。重要なビジネス秘密や財務データを持っている企業は、どのUSBデバイスをどのコンピューターに接続できるかについて特に注意して、感染が広がるのを防ぐことができます。

この問題は、これまでのところ概念実証攻撃でのみ見られましたが、私たちが日常的に使用するデバイスの巨大なコアセキュリティの欠陥を明らかにしています。これは覚えておくべきことであり、理想的には、USB自体のセキュリティを向上させるために解決する必要があることです。

画像クレジット: FlickrのHarcoRutgers