Você administra um site respeitável no qual seus usuários podem confiar. Certo? Você pode querer verificar isso. Se o seu site está sendo executado no Microsoft Internet Information Services (IIS), você pode se surpreender. Quando seus usuários tentam se conectar ao servidor por meio de uma conexão segura (SSL / TLS), você pode não estar fornecendo a eles uma opção segura.

Fornecer um pacote de criptografia melhor é gratuito e muito fácil de configurar. Basta seguir este guia passo a passo para proteger seus usuários e seu servidor. Você também aprenderá a testar os serviços que usa para ver se eles realmente são seguros.

Por que suas suítes Cipher são importantes

O IIS da Microsoft é muito bom. É fácil de configurar e manter. Possui uma interface gráfica amigável que facilita a configuração. Ele roda no Windows. IIS realmente tem muito a seu favor, mas realmente falha quando se trata de padrões de segurança.

É assim que funciona uma conexão segura. Seu navegador inicia uma conexão segura com um site. Isso é mais facilmente identificado por um URL começando com “HTTPS: //”. O Firefox oferece um pequeno ícone de cadeado para ilustrar melhor o ponto. Chrome, Internet Explorer e Safari têm métodos semelhantes para informar que sua conexão está criptografada. O servidor ao qual você está se conectando responde ao seu navegador com uma lista de opções de criptografia para escolher, da mais preferida para a menos. Seu navegador desce na lista até encontrar uma opção de criptografia de sua preferência e estamos prontos para funcionar. O resto, como dizem, é matemática. (Ninguém diz isso.)

A falha fatal nisso é que nem todas as opções de criptografia são criadas igualmente. Alguns usam algoritmos de criptografia realmente ótimos (ECDH), outros são menos bons (RSA) e alguns são apenas desaconselhados (DES). Um navegador pode se conectar a um servidor usando qualquer uma das opções fornecidas pelo servidor. Se o seu site estiver oferecendo algumas opções ECDH, mas também algumas opções DES, o servidor se conectará a qualquer uma delas. O simples ato de oferecer essas opções de criptografia ruins torna seu site, seu servidor e seus usuários potencialmente vulneráveis. Infelizmente, por padrão, o IIS oferece algumas opções muito pobres. Não catastrófico, mas definitivamente não é bom.

Como ver onde você está

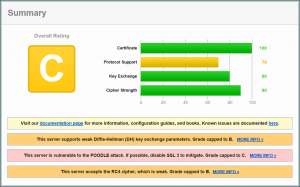

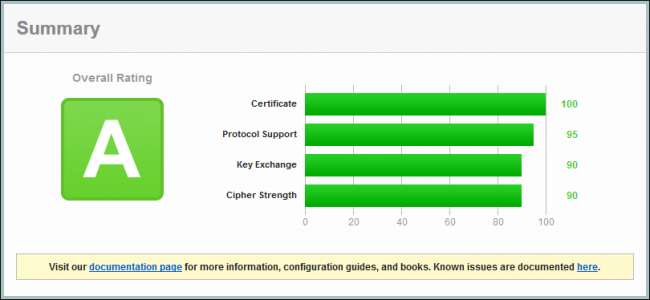

Antes de começar, você pode querer saber onde seu site está. Felizmente, o pessoal da Qualys está fornecendo SSL Labs para todos nós gratuitamente. Se você vai para https://www.ssllabs.com/ssltest/ , você pode ver exatamente como o seu servidor está respondendo às solicitações HTTPS. Você também pode ver como os serviços que você usa regularmente se acumulam.

Uma nota de cautela aqui. Só porque um site não recebe uma classificação A não significa que as pessoas que o dirigem estão fazendo um trabalho ruim. SSL Labs considera o RC4 um algoritmo de criptografia fraco, embora não haja ataques conhecidos contra ele. É verdade que é menos resistente a tentativas de força bruta do que algo como RSA ou ECDH, mas não é necessariamente ruim. Um site pode oferecer uma opção de conexão RC4 caso seja necessário para compatibilidade com certos navegadores, portanto, use as classificações dos sites como uma diretriz, não uma declaração rígida de segurança ou falta dela.

Atualizando Seu Cipher Suite

Já cobrimos o fundo, agora vamos sujar as mãos. Atualizar o pacote de opções que seu servidor Windows oferece não é necessariamente simples, mas definitivamente também não é difícil.

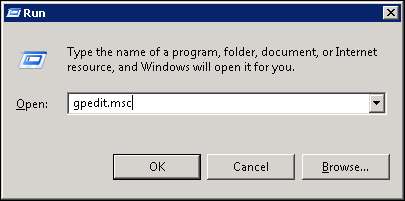

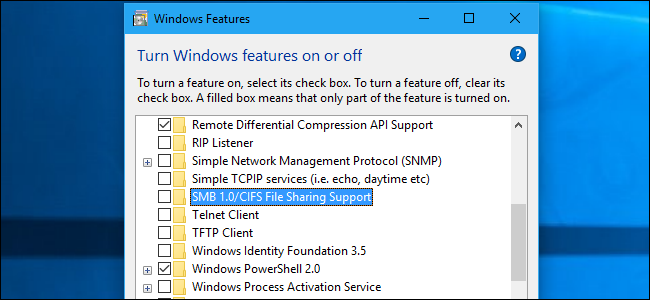

Para iniciar, pressione a tecla Windows + R para abrir a caixa de diálogo “Executar”. Digite “gpedit.msc” e clique em “OK” para iniciar o Editor de Política de Grupo. É aqui que faremos nossas alterações.

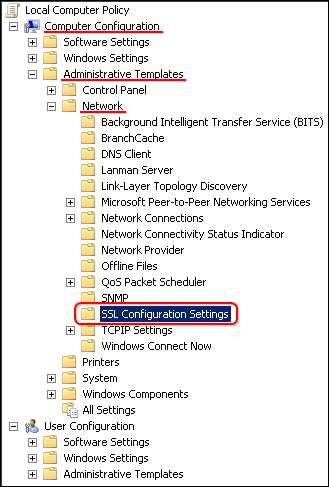

No lado esquerdo, expanda Configuração do computador, Modelos administrativos, Rede e clique em Definições de configuração SSL.

No lado direito, clique duas vezes em SSL Cipher Suite Order.

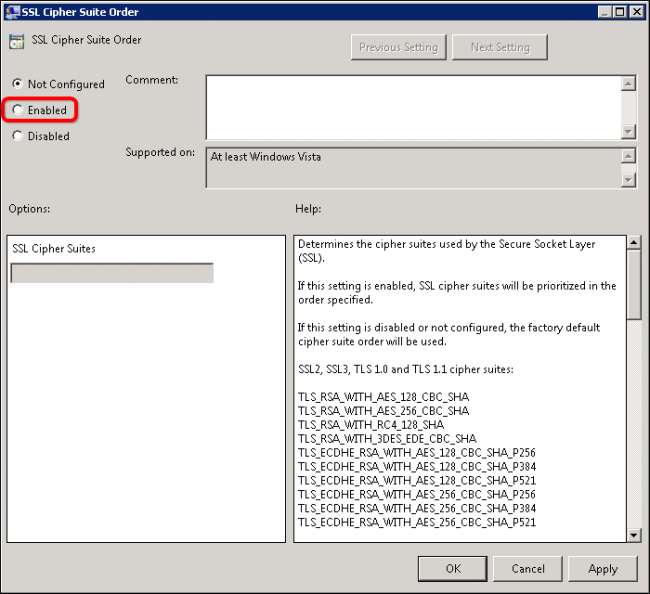

Por padrão, o botão “Não configurado” é selecionado. Clique no botão “Ativado” para editar os Cipher Suites do seu servidor.

O campo SSL Cipher Suites será preenchido com texto assim que você clicar no botão. Se você quiser ver quais Cipher Suites seu servidor está oferecendo atualmente, copie o texto do campo SSL Cipher Suites e cole-o no Bloco de Notas. O texto estará em uma seqüência longa e contínua. Cada uma das opções de criptografia é separada por uma vírgula. Colocar cada opção em sua própria linha tornará a lista mais fácil de ler.

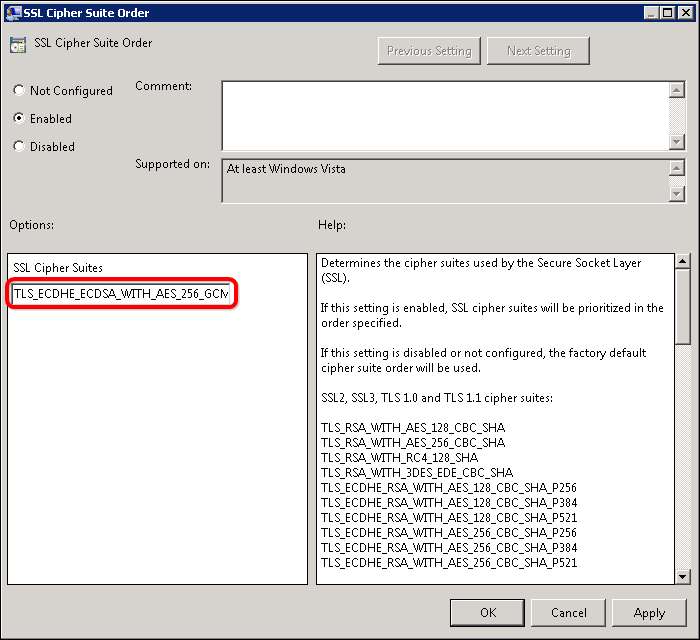

Você pode percorrer a lista e adicionar ou remover o conteúdo de sua preferência com uma restrição; a lista não pode ter mais de 1.023 caracteres. Isso é especialmente irritante porque os pacotes de criptografia têm nomes longos como “TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384”, então escolha com cuidado. Eu recomendo usar a lista feita por Steve Gibson em GRC.com: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt .

Depois de selecionar sua lista, você deve formatá-la para uso. Como a lista original, sua nova lista precisa ser uma sequência ininterrupta de caracteres com cada cifra separada por uma vírgula. Copie seu texto formatado e cole-o no campo SSL Cipher Suites e clique em OK. Finalmente, para fazer a mudança durar, você precisa reiniciar.

Com o servidor de volta instalado e funcionando, vá para SSL Labs e teste-o. Se tudo correr bem, os resultados devem dar a você uma classificação A.

Se você quiser algo um pouco mais visual, pode instalar o IIS Crypto da Nartac ( https://www.nartac.com/Products/IISCrypto/Default.aspx ) Este aplicativo permitirá que você faça as mesmas alterações das etapas acima. Também permite habilitar ou desabilitar cifras com base em uma variedade de critérios para que você não tenha que passar por eles manualmente.

Não importa como você faça isso, atualizar suas Cipher Suites é uma maneira fácil de melhorar a segurança para você e seus usuários finais.

![Os números PIN de 4 dígitos mais comuns e menos usados [Security Analysis Report]](https://cdn.thefastcode.com/static/thumbs/the-most-common-and-least-used-4-digit-pin-numbers-security-analysis-report.jpg)