Du driver et respektabelt nettsted som brukerne kan stole på. Ikke sant? Det kan være lurt å dobbeltsjekke det. Hvis nettstedet ditt kjører på Microsoft Internet Information Services (IIS), kan du være i en overraskelse. Når brukerne prøver å koble til serveren din via en sikker tilkobling (SSL / TLS), kan det hende du ikke gir dem et trygt alternativ.

Å tilby en bedre chifferpakke er gratis og ganske enkelt å installere. Bare følg denne trinnvise veiledningen for å beskytte brukerne og serveren din. Du lærer også hvordan du tester tjenester du bruker for å se hvor trygge de egentlig er.

Hvorfor Cipher-suitene dine er viktige

Microsofts IIS er ganske bra. Det er både enkelt å installere og vedlikeholde. Den har et brukervennlig grafisk grensesnitt som gjør konfigurasjonen til en lek. Den kjører på Windows. IIS har virkelig mye å gjøre, men faller virkelig flatt når det gjelder sikkerhetsstandarder.

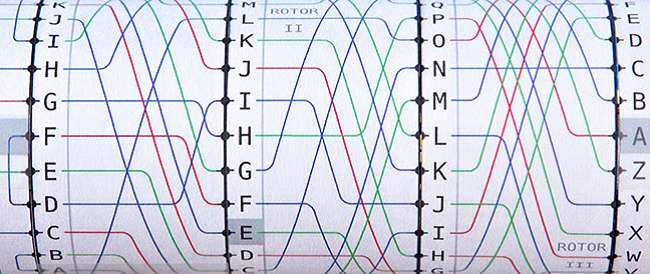

Slik fungerer en sikker tilkobling. Nettleseren din oppretter en sikker forbindelse til et nettsted. Dette identifiseres lettest av en URL som starter med “HTTPS: //”. Firefox tilbyr et lite låsikon for å illustrere poenget videre. Chrome, Internet Explorer og Safari har alle lignende metoder for å fortelle deg at forbindelsen din er kryptert. Serveren du kobler til svarer i nettleseren din med en liste over krypteringsalternativer å velge mellom i den rekkefølgen som er mest foretrukket enn minst. Nettleseren din går ned på listen til den finner et krypteringsalternativ den liker, og vi er i gang. Resten, som de sier, er matematikk. (Ingen sier det.)

Den fatale feilen i dette er at ikke alle krypteringsalternativene er skapt likt. Noen bruker virkelig gode krypteringsalgoritmer (ECDH), andre er mindre gode (RSA), og noen er bare dårlig anbefalt (DES). En nettleser kan koble til en server ved hjelp av et av alternativene serveren tilbyr. Hvis nettstedet ditt tilbyr noen ECDH-alternativer, men også noen DES-alternativer, vil serveren din koble til på begge sider. Den enkle handlingen med å tilby disse dårlige krypteringsalternativene gjør nettstedet ditt, serveren din og brukerne potensielt sårbare. Dessverre gir IIS som standard noen ganske dårlige alternativer. Ikke katastrofalt, men definitivt ikke bra.

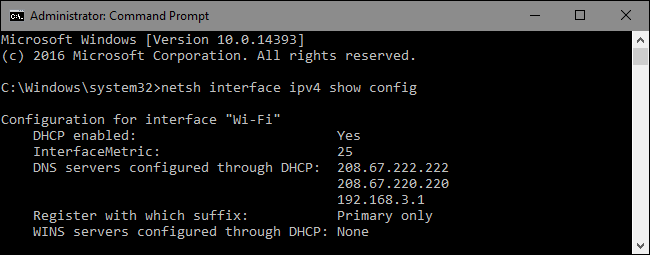

Hvordan se hvor du står

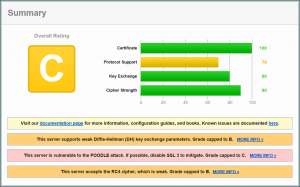

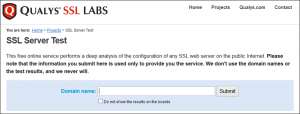

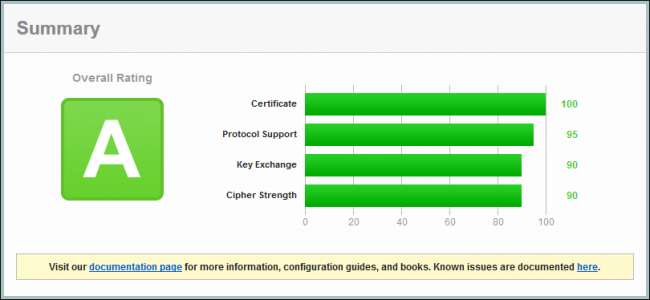

Før vi starter, vil du kanskje vite hvor nettstedet ditt står. Heldigvis gir de gode menneskene på Qualys SSL Labs til oss alle gratis. Hvis du går til https://www.ssllabs.com/ssltest/ , kan du se nøyaktig hvordan serveren din svarer på HTTPS-forespørsler. Du kan også se hvordan tjenester du bruker regelmessig.

En oppmerksomhet her. Bare fordi et nettsted ikke får A-vurdering, betyr ikke det at de som driver dem, gjør en dårlig jobb. SSL Labs smeller RC4 som en svak krypteringsalgoritme, selv om det ikke er noen kjente angrep mot den. Det er sant at det er mindre motstandsdyktig mot brute force-forsøk enn noe som RSA eller ECDH, men det er ikke nødvendigvis dårlig. Et nettsted kan tilby et RC4-tilkoblingsalternativ av nødvendighet for kompatibilitet med visse nettlesere, så bruk rangering av nettsteder som en retningslinje, ikke en jernkledd erklæring om sikkerhet eller mangel på dette.

Oppdaterer din Cipher Suite

Vi har dekket bakgrunnen. La oss nå skitne hendene. Oppdatering av utvalg av alternativer som Windows-serveren din gir, er ikke nødvendigvis grei, men det er definitivt ikke vanskelig heller.

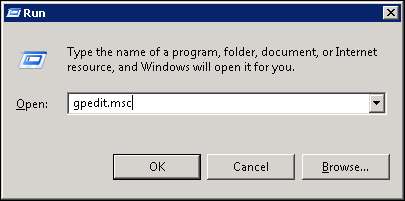

For å starte, trykk Windows-tasten + R for å åpne dialogboksen "Kjør". Skriv “gpedit.msc” og klikk “OK” for å starte gruppepolicyeditoren. Det er her vi vil gjøre endringene.

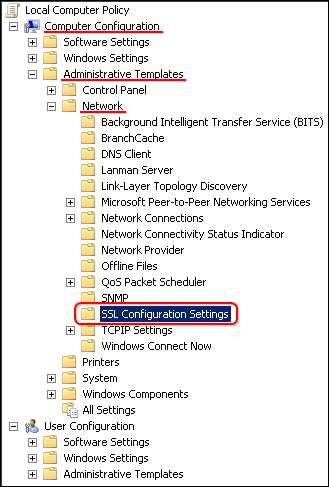

På venstre side utvider du datamaskinkonfigurasjon, administrative maler, nettverk og klikker deretter på SSL-konfigurasjonsinnstillinger.

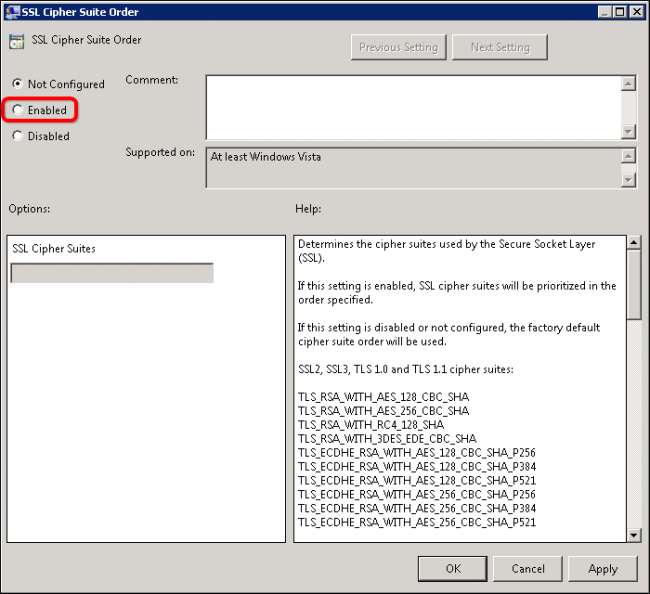

Dobbeltklikk på SSL Cipher Suite Order på høyre side.

Som standard er “Ikke konfigurert” -knappen valgt. Klikk på "Enabled" -knappen for å redigere serverens Cipher Suites.

SSL Cipher Suites-feltet fylles med tekst når du klikker på knappen. Hvis du vil se hvilke Cipher Suites serveren din for øyeblikket tilbyr, kopier du teksten fra SSL Cipher Suites-feltet og limer den inn i Notisblokk. Teksten vil være i en lang, ubrutt streng. Hvert av krypteringsalternativene er atskilt med komma. Å sette hvert alternativ på sin egen linje vil gjøre listen lettere å lese.

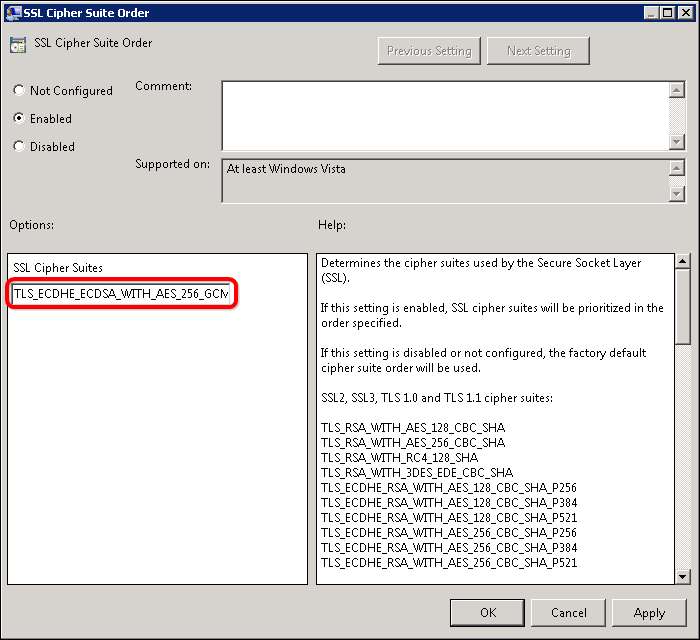

Du kan gå gjennom listen og legge til eller fjerne hjertelig med én begrensning; listen kan ikke bestå av mer enn 1023 tegn. Dette er spesielt irriterende fordi krypteringssuitene har lange navn som “TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384”, så velg nøye. Jeg anbefaler å bruke listen satt sammen av Steve Gibson på GRC.com: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt .

Når du har kuratert listen din, må du formatere den for bruk. Som den opprinnelige listen, må den nye være en ubrutt streng med tegn hvor hver kryptering er atskilt med komma. Kopier den formaterte teksten og lim den inn i SSL Cipher Suites-feltet, og klikk OK. Til slutt, for å få endringen til å holde seg, må du starte på nytt.

Når serveren din er i gang igjen, kan du gå til SSL Labs og teste den. Hvis alt gikk bra, bør resultatene gi deg en A-vurdering.

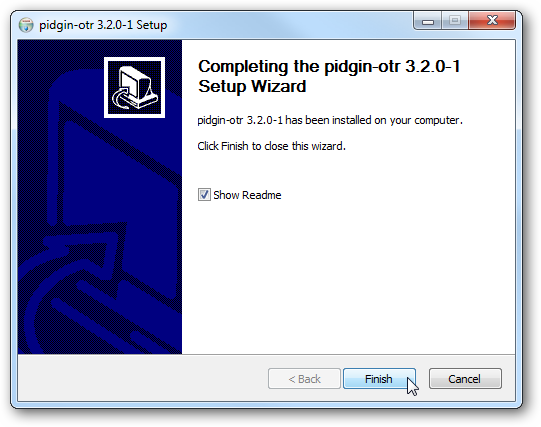

Hvis du vil ha noe mer visuelt, kan du installere IIS Crypto av Nartac ( https://www.nartac.com/Products/IISCrypto/Default.aspx ). Denne applikasjonen lar deg gjøre de samme endringene som trinnene ovenfor. Det lar deg også aktivere eller deaktivere kryptering basert på en rekke kriterier, slik at du ikke trenger å gå gjennom dem manuelt.

Uansett hvordan du gjør det, er oppdatering av Cipher Suites en enkel måte å forbedre sikkerheten for deg og sluttbrukerne dine.