Rulați un site web respectabil în care utilizatorii dvs. pot avea încredere. Dreapta? S-ar putea să doriți să verificați acest lucru. Dacă site-ul dvs. rulează pe Microsoft Internet Information Services (IIS), s-ar putea să aveți o surpriză. Când utilizatorii dvs. încearcă să se conecteze la serverul dvs. printr-o conexiune securizată (SSL / TLS), este posibil să nu le oferiți o opțiune sigură.

Furnizarea unei suite de cifrare mai bune este gratuită și destul de ușor de configurat. Urmați acest ghid pas cu pas pentru a vă proteja utilizatorii și serverul. De asemenea, veți afla cum să testați serviciile pe care le utilizați pentru a vedea cât de sigure sunt cu adevărat.

De ce sunt importante seturile dvs. de cifrare

IIS-ul Microsoft este destul de grozav. Este ușor de configurat și de întreținut. Are o interfață grafică ușor de utilizat, care face configurația o briză. Se execută pe Windows. IIS are multe de făcut, dar într-adevăr se oprește când vine vorba de implicitele securității.

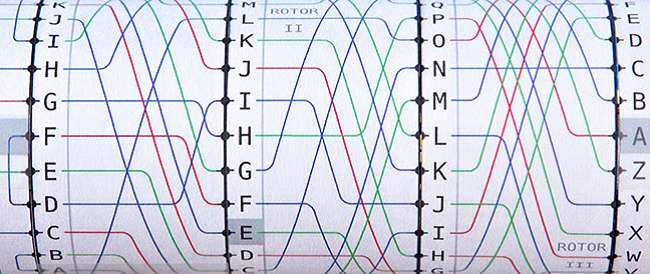

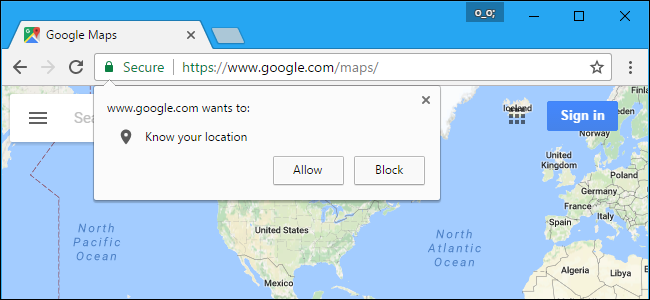

Iată cum funcționează o conexiune sigură. Browserul dvs. inițiază o conexiune sigură la un site. Acest lucru este cel mai ușor identificat printr-o adresă URL care începe cu „HTTPS: //”. Firefox oferă o mică pictogramă de blocare pentru a ilustra în continuare punctul. Chrome, Internet Explorer și Safari au toate metode similare pentru a vă informa că conexiunea dvs. este criptată. Serverul la care vă conectați răspunde la browserul dvs. cu o listă de opțiuni de criptare din care să alegeți în ordinea celor mai preferate decât cele mai puțin. Browserul dvs. coboară în listă până când găsește o opțiune de criptare care îi place și suntem dezactivați. Restul, după cum se spune, este matematică. (Nimeni nu spune asta.)

Defectul fatal în acest sens este că nu toate opțiunile de criptare sunt create în mod egal. Unii folosesc algoritmi de criptare foarte buni (ECDH), alții sunt mai puțin minunați (RSA), iar unii sunt doar sfătuiți (DES). Un browser se poate conecta la un server folosind oricare dintre opțiunile pe care le oferă serverul. Dacă site-ul dvs. oferă câteva opțiuni ECDH, dar și unele opțiuni DES, serverul dvs. se va conecta pe oricare. Simplul fapt de a oferi aceste opțiuni de criptare proaste face site-ul dvs., serverul dvs. și utilizatorii dvs. potențial vulnerabili. Din păcate, în mod implicit, IIS oferă câteva opțiuni destul de slabe. Nu catastrofal, dar cu siguranță nu este bun.

Cum să vezi unde stai

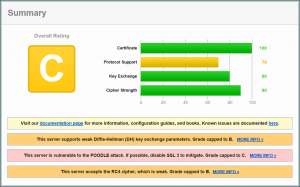

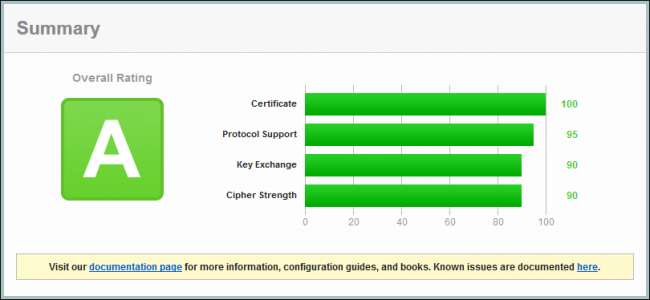

Înainte de a începe, vă recomandăm să știți unde se află site-ul dvs. Din fericire, oamenii buni de la Qualys ne oferă gratuit SSL Labs tuturor. Dacă mergi la https://www.ssllabs.com/ssltest/ , puteți vedea exact cum răspunde serverul dvs. la solicitările HTTPS. De asemenea, puteți vedea cum se stivuiesc serviciile pe care le utilizați în mod regulat.

O notă de precauție aici. Doar pentru că un site nu primește un rating A nu înseamnă că oamenii care le rulează fac o treabă proastă. SSL Labs consideră că RC4 este un algoritm de criptare slab, chiar dacă nu există atacuri cunoscute împotriva acestuia. Este adevărat, este mai puțin rezistent la încercările de forță brută decât ceva de genul RSA sau ECDH, dar nu este neapărat rău. Un site poate oferi o opțiune de conectare RC4 din necesitatea compatibilității cu anumite browsere, astfel încât să utilizați clasamentul site-urilor ca ghid, nu o declarație de securitate îmbrăcată în fier sau lipsa acesteia.

Actualizarea suitei dvs. de cifrare

Am acoperit fundalul, acum să ne murdărim mâinile. Actualizarea pachetului de opțiuni pe care le oferă serverul Windows nu este neapărat simplă, dar nici cu siguranță nu este dificilă.

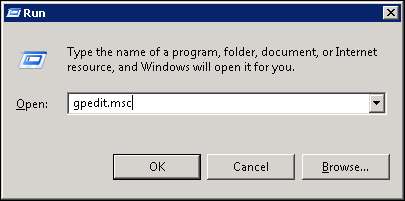

Pentru a începe, apăsați tasta Windows + R pentru a afișa caseta de dialog „Run”. Tastați „gpedit.msc” și faceți clic pe „OK” pentru a lansa Editorul de politici de grup. Aici vom face modificările noastre.

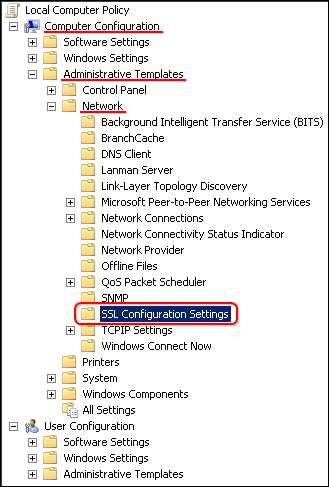

În partea stângă, extindeți Configurare computer, Șabloane administrative, Rețea, apoi faceți clic pe Setări de configurare SSL.

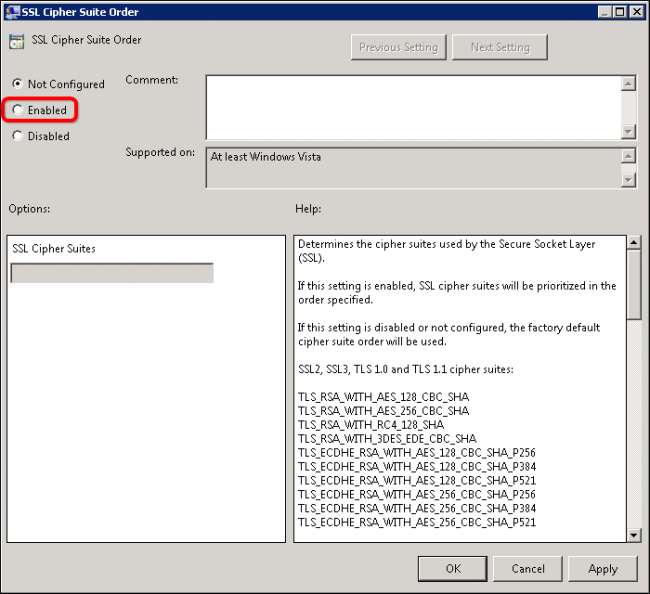

În partea dreaptă, faceți dublu clic pe Comanda SSL Cipher Suite.

În mod implicit, este selectat butonul „Nu este configurat”. Faceți clic pe butonul „Enabled” pentru a edita suitele de cifrare ale serverului.

Câmpul SSL Cipher Suites se va umple cu text după ce faceți clic pe buton. Dacă doriți să vedeți ce oferă Cipher Suites serverul dvs. în prezent, copiați textul din câmpul SSL Cipher Suites și lipiți-l în Notepad. Textul va fi într-un șir lung, neîntrerupt. Fiecare dintre opțiunile de criptare este separată printr-o virgulă. Punerea fiecărei opțiuni pe propria linie va facilita citirea listei.

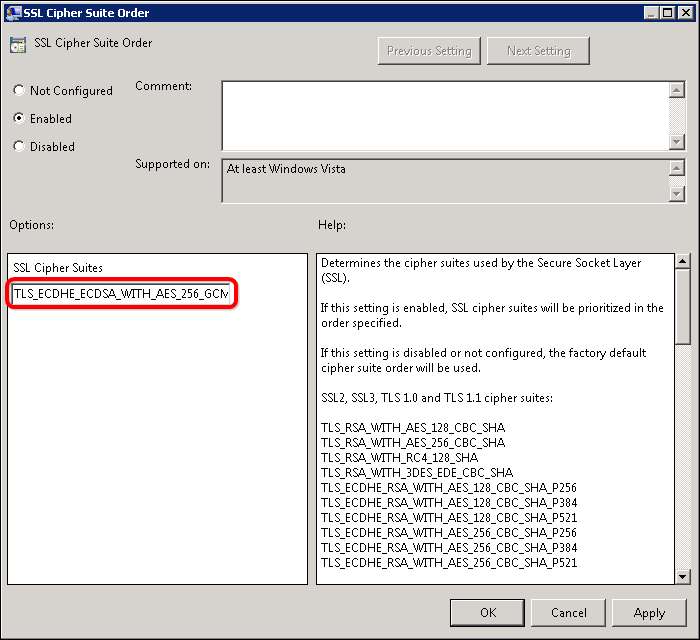

Puteți parcurge lista și puteți adăuga sau elimina conținutul inimii dvs. cu o singură restricție; lista nu poate avea mai mult de 1.023 de caractere. Acest lucru este deosebit de enervant, deoarece suitele de cifrare au nume lungi precum „TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384”, deci alegeți cu atenție. Vă recomand să folosiți lista pusă împreună de Steve Gibson la GRC.com: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt .

Odată ce ați selectat lista, trebuie să o formatați pentru utilizare. La fel ca lista originală, noul dvs. trebuie să fie un șir neîntrerupt de caractere cu fiecare cifru separat printr-o virgulă. Copiați textul formatat și lipiți-l în câmpul SSL Cipher Suites și faceți clic pe OK. În cele din urmă, pentru ca schimbarea să se oprească, trebuie să reporniți.

Cu backupul și funcționarea serverului dvs., mergeți la SSL Labs și testați-l. Dacă totul a decurs bine, rezultatele ar trebui să vă ofere un rating A.

Dacă doriți ceva mai vizual, puteți instala IIS Crypto by Nartac ( https://www.nartac.com/Products/IISCrypto/Default.aspx ). Această aplicație vă va permite să efectuați aceleași modificări ca și pașii de mai sus. De asemenea, vă permite să activați sau să dezactivați cifrele pe baza unei varietăți de criterii, astfel încât să nu trebuie să le parcurgeți manual.

Indiferent de modul în care o faceți, actualizarea Cipher Suites este o modalitate ușoară de a îmbunătăți securitatea pentru dvs. și utilizatorii finali.

![Cele mai comune și cel mai puțin utilizate numere PIN cu 4 cifre [Security Analysis Report]](https://cdn.thefastcode.com/static/thumbs/the-most-common-and-least-used-4-digit-pin-numbers-security-analysis-report.jpg)