आप एक सम्मानजनक वेबसाइट चलाते हैं, जिस पर आपके उपयोगकर्ता भरोसा कर सकते हैं। सही? आप चाहते हैं कि दोहरी जाँच हो। यदि आपकी साइट Microsoft इंटरनेट सूचना सेवा (IIS) पर चल रही है, तो आप आश्चर्यचकित हो सकते हैं। जब आपके उपयोगकर्ता आपके सर्वर से एक सुरक्षित कनेक्शन (SSL / TLS) से जुड़ने का प्रयास करते हैं, तो हो सकता है कि आप उन्हें एक सुरक्षित विकल्प प्रदान नहीं कर रहे हों।

एक बेहतर सिफर सूट प्रदान करना नि: शुल्क और सेटअप के लिए बहुत आसान है। अपने उपयोगकर्ताओं और अपने सर्वर की सुरक्षा के लिए बस इस चरण का अनुसरण करें। आप यह भी सीखेंगे कि जिन सेवाओं का आप परीक्षण करते हैं, वे यह देखने के लिए उपयोग करते हैं कि वे वास्तव में कितनी सुरक्षित हैं।

क्यों आपका सिफर सूट महत्वपूर्ण हैं

Microsoft का IIS बहुत शानदार है। सेटअप और रखरखाव दोनों आसान है। इसमें एक उपयोगकर्ता के अनुकूल ग्राफिकल इंटरफ़ेस है जो कॉन्फ़िगरेशन को एक हवा बनाता है। यह विंडोज पर चलता है। IIS वास्तव में बहुत कुछ इसके लिए जा रहा है, लेकिन सुरक्षा चूक के कारण वास्तव में सपाट हो जाता है।

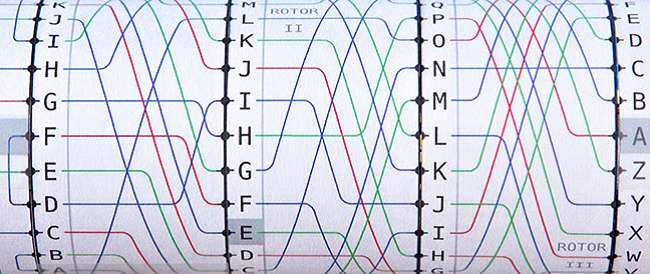

यहां बताया गया है कि सुरक्षित कनेक्शन कैसे काम करता है। आपका ब्राउज़र किसी साइट के लिए सुरक्षित कनेक्शन शुरू करता है। यह "HTTPS: //" से शुरू होने वाले URL द्वारा सबसे आसानी से पहचाना जाता है। फ़ायरफ़ॉक्स आगे बिंदु को स्पष्ट करने के लिए थोड़ा लॉक आइकन प्रदान करता है। Chrome, Internet Explorer और Safari सभी में समान तरीके हैं जिससे आपको पता चलता है कि आपका कनेक्शन एन्क्रिप्ट किया गया है। वह सर्वर जिसे आप अपने ब्राउज़र के उत्तर से कनेक्ट कर रहे हैं, सबसे पसंदीदा के क्रम में चुनने के लिए एन्क्रिप्शन विकल्पों की एक सूची के साथ। आपका ब्राउज़र सूची में तब तक नीचे जाता है जब तक कि उसे एक एन्क्रिप्शन विकल्प नहीं मिल जाता है जिसे हम पसंद करते हैं और हम बंद और चल रहे हैं। बाकी, जैसा कि वे कहते हैं, गणित है। (ऐसा कोई नहीं कहता है)

इसमें घातक दोष यह है कि सभी एन्क्रिप्शन विकल्प समान रूप से नहीं बनाए गए हैं। कुछ वास्तव में महान एन्क्रिप्शन एल्गोरिदम (ईसीडीएच) का उपयोग करते हैं, अन्य कम महान (आरएसए) हैं, और कुछ सिर्फ बीमार (डीईएस) की सलाह देते हैं। एक ब्राउज़र एक सर्वर से जुड़ सकता है जो सर्वर प्रदान करता है। यदि आपकी साइट कुछ ईसीडीएच विकल्पों की पेशकश कर रही है, लेकिन कुछ डेस विकल्प भी हैं, तो आपका सर्वर या तो कनेक्ट करेगा। इन खराब एन्क्रिप्शन विकल्पों की पेशकश करने का सरल कार्य आपकी साइट, आपके सर्वर और आपके उपयोगकर्ताओं को संभावित रूप से असुरक्षित बनाता है। दुर्भाग्य से, डिफ़ॉल्ट रूप से, IIS कुछ बहुत खराब विकल्प प्रदान करता है। भयावह नहीं है, लेकिन निश्चित रूप से अच्छा नहीं है।

कैसे देखें आप कहां खड़े हैं

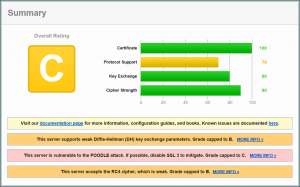

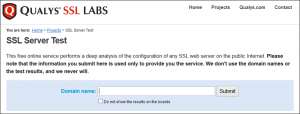

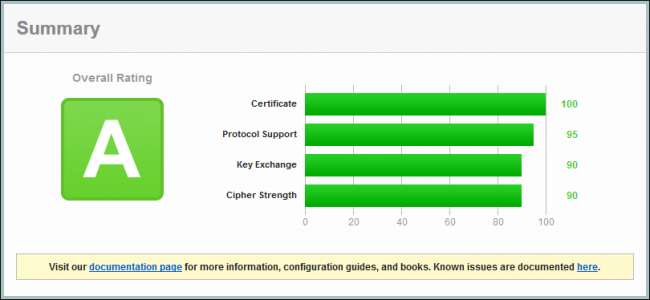

शुरू करने से पहले, आप यह जानना चाहते हैं कि आपकी साइट कहां है। शुक्र है कि क्वालिस में अच्छे लोग हम सभी को मुफ्त में एसएसएल लैब्स प्रदान कर रहे हैं। अगर आप जायें तो हत्तपः://ववव.स्स्लाब्स.कॉम/ससलटेस्ट/ , आप वास्तव में देख सकते हैं कि आपका सर्वर HTTPS अनुरोधों का जवाब कैसे दे रहा है। आप यह भी देख सकते हैं कि आप नियमित रूप से कैसे सेवाओं का उपयोग करते हैं।

यहाँ सावधानी का एक नोट। सिर्फ इसलिए कि साइट को A रेटिंग प्राप्त नहीं है, इसका मतलब यह नहीं है कि उन्हें चलाने वाले लोग एक बुरा काम कर रहे हैं। SSL लैब्स RC4 को एक कमजोर एन्क्रिप्शन एल्गोरिथ्म के रूप में स्लैम करता है, भले ही इसके खिलाफ कोई ज्ञात हमला न हो। सच है, यह आरएसए या ईसीडीएच जैसी कुछ की तुलना में बल के प्रयासों के लिए कम प्रतिरोधी है, लेकिन यह जरूरी नहीं कि बुरा है। एक साइट कुछ ब्राउज़रों के साथ संगतता के लिए आरसी 4 कनेक्शन विकल्प की आवश्यकता से बाहर की पेशकश कर सकती है, इसलिए एक दिशानिर्देश के रूप में साइटों की रैंकिंग का उपयोग करें, न कि सुरक्षा की लोहे की घोषणा या इसके अभाव का।

अपने सिफर सूट को अपडेट करना

हमने पृष्ठभूमि को कवर कर लिया है, अब अपने हाथों को गंदा करते हैं। आपके विंडोज सर्वर के विकल्पों का सुइट अपडेट करना जरूरी नहीं है, लेकिन यह निश्चित रूप से कठिन भी नहीं है।

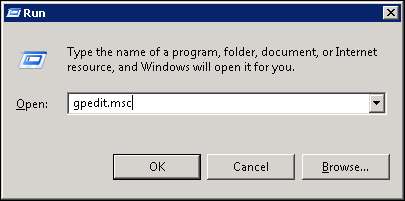

प्रारंभ करने के लिए, "रन" संवाद बॉक्स लाने के लिए विंडोज की + आर दबाएं। "Gpedit.msc" टाइप करें और समूह नीति संपादक लॉन्च करने के लिए "ओके" पर क्लिक करें। यह वह जगह है जहाँ हम अपने परिवर्तन करेंगे।

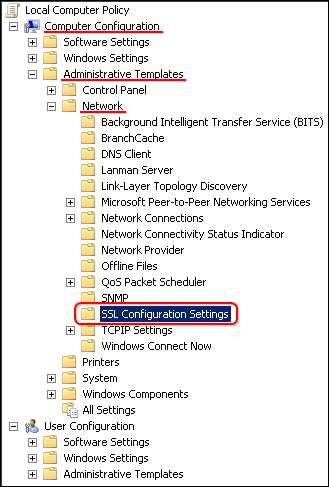

बाईं ओर, कंप्यूटर कॉन्फ़िगरेशन, व्यवस्थापकीय टेम्पलेट, नेटवर्क का विस्तार करें, और उसके बाद SSL कॉन्फ़िगरेशन सेटिंग्स पर क्लिक करें।

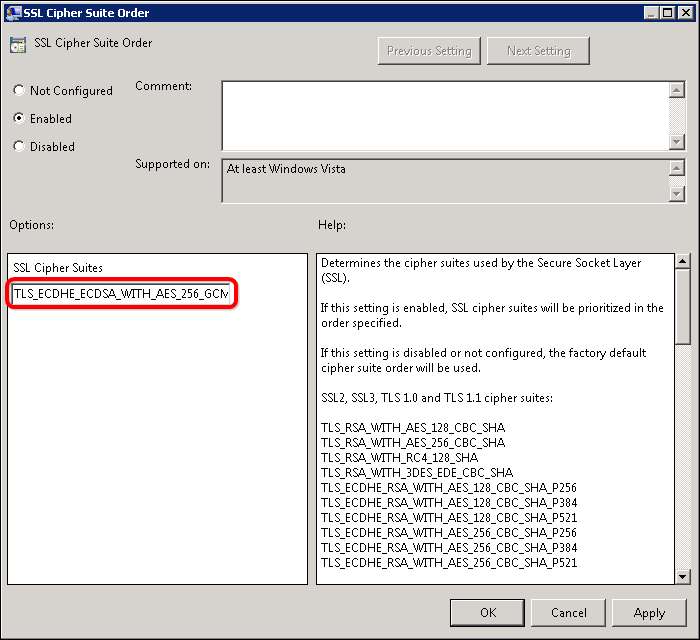

दाहिने हाथ की तरफ, SSL सिफर सूट ऑर्डर पर डबल क्लिक करें।

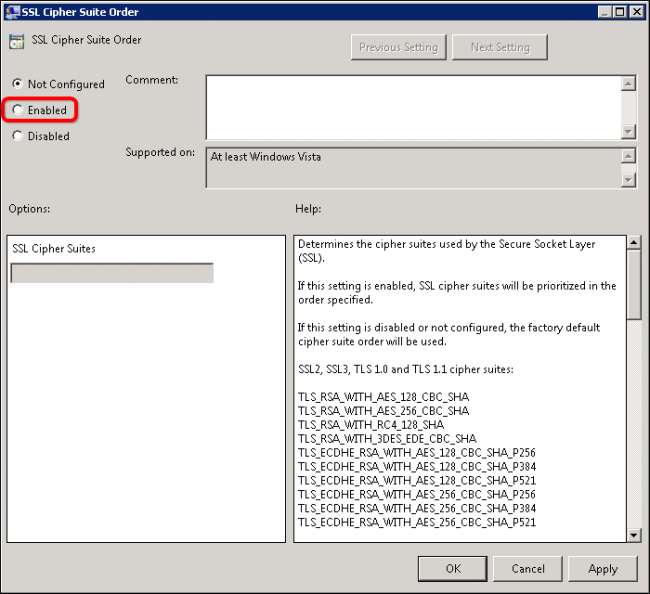

डिफ़ॉल्ट रूप से, "कॉन्फ़िगर नहीं किया गया" बटन चयनित है। अपने सर्वर के सिफर सूट को संपादित करने के लिए "सक्षम" बटन पर क्लिक करें।

बटन क्लिक करते ही SSL सिफर सूट फ़ील्ड टेक्स्ट से भर जाएगा। यदि आप यह देखना चाहते हैं कि वर्तमान में आपका सर्वर किस सिफर सूट की पेशकश कर रहा है, तो पाठ को SSL सिफर सूट क्षेत्र से कॉपी करें और नोटपैड में पेस्ट करें। पाठ एक लंबे, अखंड स्ट्रिंग में होगा। एन्क्रिप्शन विकल्पों में से प्रत्येक को एक अल्पविराम द्वारा अलग किया जाता है। प्रत्येक विकल्प को अपनी लाइन पर रखने से सूची को पढ़ने में आसानी होगी।

आप सूची के माध्यम से जा सकते हैं और एक प्रतिबंध के साथ अपने दिल की सामग्री को जोड़ या हटा सकते हैं; सूची 1,023 से अधिक वर्ण नहीं हो सकती। यह विशेष रूप से कष्टप्रद है क्योंकि सिफर स्वीट्स में "TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384" जैसे लंबे नाम हैं, इसलिए सावधानी से चुनें। मैं स्टीव गिब्सन द्वारा GRC.com पर एक साथ रखी गई सूची का उपयोग करने की सलाह देता हूं: हत्तपः://ववव.गर्क.कॉम/मिस्स्फील्स/स्चैनेल_सफर_सुइट्स.टस्ट .

एक बार जब आप अपनी सूची से अलग हो जाते हैं, तो आपको इसे उपयोग के लिए प्रारूपित करना होगा। मूल सूची की तरह, आपके नए को अल्पविराम द्वारा अलग किए गए प्रत्येक सिफर के साथ अक्षरों का एक अखंड स्ट्रिंग होना चाहिए। अपने स्वरूपित पाठ की प्रतिलिपि बनाएँ और इसे SSL Cipher Suites फ़ील्ड में पेस्ट करें और OK पर क्लिक करें। अंत में, परिवर्तन की छड़ी बनाने के लिए, आपको रिबूट करना होगा।

आपके सर्वर के बैक अप और रनिंग के साथ, एसएसबी लैब्स पर जाएं और इसका परीक्षण करें। यदि सब कुछ ठीक रहा, तो परिणाम आपको ए रेटिंग देनी चाहिए।

यदि आप कुछ अधिक दृश्य चाहते हैं, तो आप Nartac द्वारा IIS क्रिप्टो स्थापित कर सकते हैं ( हत्तपः://ववव.नर्तक.कॉम/प्रोडक्ट्स/ीस्क्रीप्टो/डिफ़ॉल्ट.आसपस )। यह एप्लिकेशन आपको उपरोक्त चरणों के समान परिवर्तन करने की अनुमति देगा। यह आपको कई प्रकार के मानदंडों के आधार पर सिफर को सक्षम या अक्षम करने देता है, इसलिए आपको मैन्युअल रूप से उनके माध्यम से नहीं जाना होगा।

कोई फर्क नहीं पड़ता कि आप इसे कैसे करते हैं, अपने सिफर सूट को अपडेट करना आपके और आपके अंतिम उपयोगकर्ताओं के लिए सुरक्षा में सुधार करने का एक आसान तरीका है।