Malware não é a única ameaça online com que se preocupar. A engenharia social é uma grande ameaça e pode atingir você em qualquer sistema operacional. Na verdade, a engenharia social também pode ocorrer por telefone e em situações face a face.

É importante estar ciente da engenharia social e estar atento. Os programas de segurança não o protegerão da maioria das ameaças de engenharia social, então você deve se proteger.

Engenharia Social Explicada

Ataques tradicionais baseados em computador muitas vezes dependem de encontrar uma vulnerabilidade no código de um computador. Por exemplo, se você estiver usando uma versão desatualizada do Adobe Flash - ou, Deus me livre, Java , que foi a causa de 91% dos ataques em 2013, de acordo com a Cisco - você poderia visitar um site malicioso e esse site exploraria a vulnerabilidade em seu software para obter acesso ao seu computador. O invasor está manipulando bugs no software para obter acesso e reunir informações privadas, talvez com um keylogger instalado por eles.

Os truques de engenharia social são diferentes porque envolvem manipulação psicológica. Em outras palavras, eles exploram pessoas, não seu software.

RELACIONADOS: Segurança online: decompondo a anatomia de um e-mail de phishing

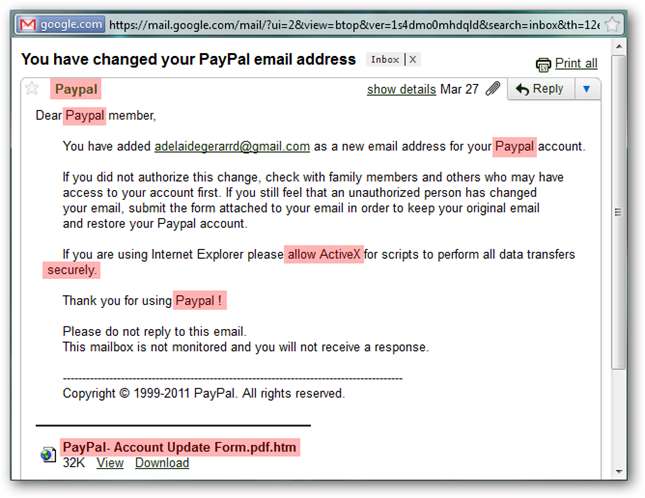

Você provavelmente já ouviu falar phishing , que é uma forma de engenharia social. Você pode receber um e-mail alegando ser do seu banco, administradora de cartão de crédito ou outra empresa confiável. Eles podem direcioná-lo a um site falso disfarçado para parecer um verdadeiro ou solicitar que você baixe e instale um programa malicioso. Mas esses truques de engenharia social não precisam envolver sites falsos ou malware. O e-mail de phishing pode simplesmente pedir que você envie uma resposta por e-mail com informações privadas. Em vez de tentar explorar um bug em um software, eles tentam explorar as interações humanas normais. Spear phishing pode ser ainda mais perigoso, pois é uma forma de phishing projetada para atingir indivíduos específicos.

Exemplos de Engenharia Social

Um truque popular em serviços de chat e jogos online é registrar uma conta com um nome como “Administrador” e enviar mensagens assustadoras como “AVISO: detectamos que alguém pode estar hackeando sua conta, responda com sua senha para se autenticar”. Se um alvo responder com sua senha, ele caiu no truque e o invasor agora tem a senha da conta.

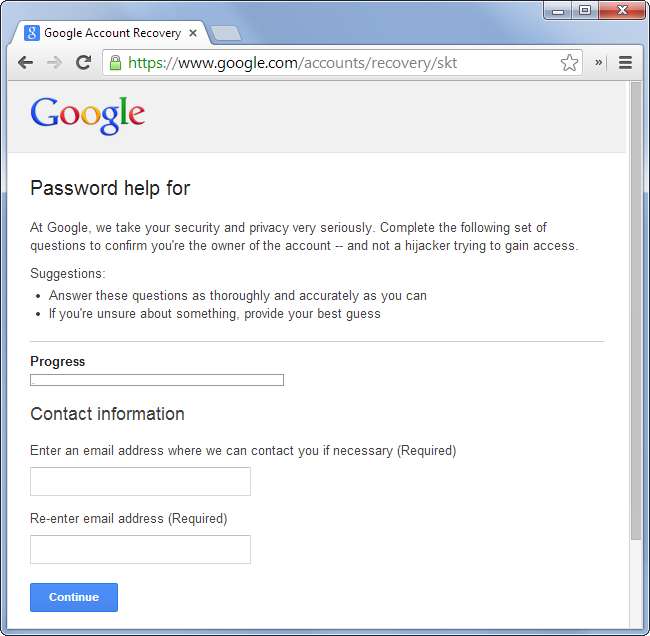

Se alguém tiver informações pessoais sobre você, eles podem usá-las para obter acesso às suas contas. Por exemplo, informações como sua data de nascimento, número do seguro social e número do cartão de crédito são freqüentemente usados para identificá-lo. Se alguém tiver essas informações, poderá entrar em contato com uma empresa e fingir ser você. Esse truque foi usado por um invasor para obter acesso ao site de Sarah Palin do Yahoo! Mail em 2008, enviando dados pessoais suficientes para obter acesso à conta por meio do formulário de recuperação de senha do Yahoo !. O mesmo método pode ser usado por telefone, se você tiver as informações pessoais de que a empresa precisa para autenticá-lo. Um invasor com algumas informações sobre um alvo pode fingir ser ele e obter acesso a mais coisas.

A engenharia social também pode ser usada pessoalmente. Um invasor pode entrar em uma empresa, informar à secretária que ele é um reparador, um novo funcionário ou um inspetor de incêndio em um tom autoritário e convincente e, em seguida, vagar pelos corredores e potencialmente roubar dados confidenciais ou plantar bugs para realizar espionagem corporativa. Esse truque depende do atacante se apresentar como alguém que não é. Se uma secretária, porteiro ou qualquer outro responsável não fizer muitas perguntas ou olhar muito de perto, o truque terá sucesso.

RELACIONADOS: Como os invasores realmente "invadem contas" on-line e como se proteger

Ataques de engenharia social abrangem uma variedade de sites falsos, e-mails fraudulentos e mensagens de bate-papo nefastas, até se passar por alguém no telefone ou pessoalmente. Esses ataques vêm em uma ampla variedade de formas, mas todos eles têm uma coisa em comum - eles dependem de truques psicológicos. A engenharia social tem sido chamada de arte da manipulação psicológica. É um dos as principais maneiras pelas quais "hackers" realmente "hackearam" contas online .

Como evitar engenharia social

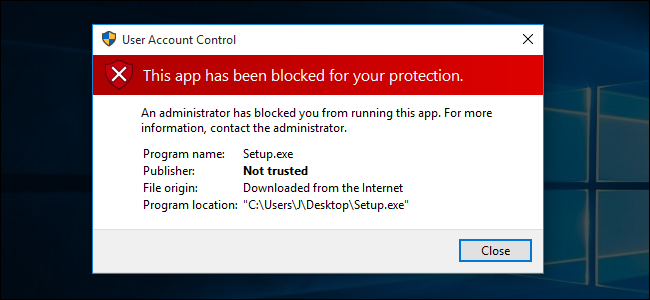

Saber que a engenharia social existe pode ajudá-lo a combatê-la. Desconfie de e-mails não solicitados, mensagens de bate-papo e chamadas telefônicas que solicitam informações privadas. Nunca revele informações financeiras ou informações pessoais importantes por e-mail. Não baixe anexos de e-mail potencialmente perigosos e os execute, mesmo que um e-mail afirme que eles são importantes.

Você também não deve seguir links em um e-mail para sites confidenciais. Por exemplo, não clique em um link em um e-mail que pareça ser do seu banco e faça login. Isso pode levar você a um site de phishing falso disfarçado para parecer o site do seu banco, mas com um URL sutilmente diferente. Visite o site diretamente.

Se você receber uma solicitação suspeita - por exemplo, um telefonema de seu banco pedindo informações pessoais - entre em contato diretamente com a fonte da solicitação e peça confirmação. Neste exemplo, você ligaria para seu banco e perguntaria o que eles querem, em vez de divulgar as informações para alguém que afirma ser seu banco.

Os programas de e-mail, navegadores da web e suítes de segurança geralmente têm filtros de phishing que avisam quando você visita um site de phishing conhecido. Tudo o que eles podem fazer é avisá-lo quando você visita um site de phishing conhecido ou recebe um e-mail de phishing conhecido, e eles não sabem sobre todos os sites ou e-mails de phishing que existem. Na maior parte, depende de você se proteger - os programas de segurança só podem ajudar um pouco.

É uma boa ideia exercer uma suspeita saudável ao lidar com solicitações de dados privados e qualquer outra coisa que possa ser um ataque de engenharia social. Suspeita e cautela ajudarão a protegê-lo, tanto online quanto offline.

Crédito da imagem: Jeff Turnet no Flickr