사용자가 신뢰할 수있는 훌륭한 웹 사이트를 운영합니다. 권리? 다시 확인하는 것이 좋습니다. 사이트가 Microsoft 인터넷 정보 서비스 (IIS)에서 실행되고 있다면 놀랄 것입니다. 사용자가 보안 연결 (SSL / TLS)을 통해 서버에 연결하려고 할 때 안전한 옵션을 제공하지 못할 수 있습니다.

더 나은 암호 모음을 제공하는 것은 무료이며 설정하기가 매우 쉽습니다. 사용자와 서버를 보호하려면이 단계별 가이드를 따르십시오. 또한 사용하는 서비스가 실제로 얼마나 안전한지 테스트하는 방법을 배웁니다.

암호 그룹이 중요한 이유

Microsoft의 IIS는 매우 훌륭합니다. 설정 및 유지 관리가 모두 쉽습니다. 사용자 친화적 인 그래픽 인터페이스로 구성을 쉽게 할 수 있습니다. Windows에서 실행됩니다. IIS는 실제로 많은 것을 가지고 있지만 보안 기본값과 관련하여 실제로는 평평합니다.

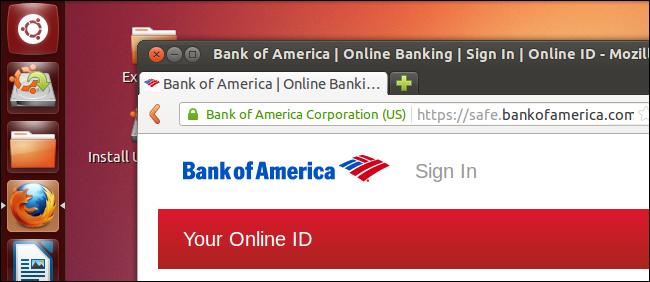

보안 연결이 작동하는 방식은 다음과 같습니다. 브라우저가 사이트에 대한 보안 연결을 시작합니다. 이는 "HTTPS : //"로 시작하는 URL로 가장 쉽게 식별됩니다. Firefox는 요점을 더 설명하기 위해 작은 자물쇠 아이콘을 제공합니다. Chrome, Internet Explorer 및 Safari에는 모두 연결이 암호화되었음을 알리는 유사한 방법이 있습니다. 연결하려는 서버가 가장 선호하는 것에서 가장 낮은 순서로 선택할 수있는 암호화 옵션 목록을 사용하여 브라우저에 응답합니다. 브라우저가 원하는 암호화 옵션을 찾을 때까지 목록 아래로 내려 가고 Google이 실행 중입니다. 나머지는 수학입니다. (아무도 그렇게 말하지 않습니다.)

이것의 치명적인 결함은 모든 암호화 옵션이 동일하게 생성되지 않는다는 것입니다. 일부는 ECDH (정말 훌륭한 암호화 알고리즘)를 사용하고 다른 일부는 RSA (덜 훌륭함)를 사용하며 일부는 DES (권고 없음)를 사용합니다. 브라우저는 서버가 제공하는 옵션을 사용하여 서버에 연결할 수 있습니다. 사이트에서 일부 ECDH 옵션과 일부 DES 옵션을 제공하는 경우 서버는 둘 중 하나에 연결됩니다. 이러한 잘못된 암호화 옵션을 제공하는 간단한 작업은 사이트, 서버 및 사용자를 잠재적으로 취약하게 만듭니다. 불행히도 기본적으로 IIS는 매우 좋지 않은 옵션을 제공합니다. 비극적이지는 않지만 확실히 좋지는 않습니다.

당신이 서있는 곳을 보는 방법

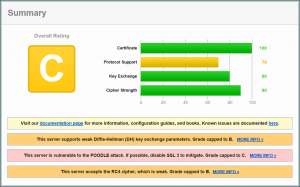

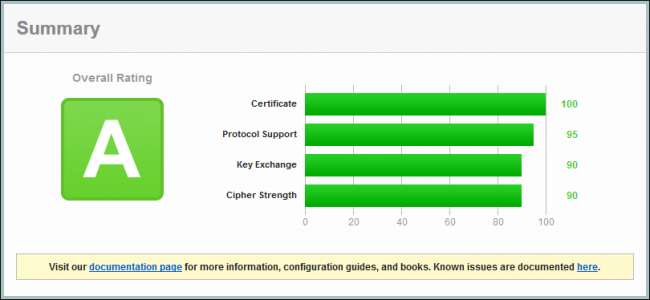

시작하기 전에 사이트의 위치를 알고 싶을 수 있습니다. 고맙게도 Qualys의 좋은 사람들은 우리 모두에게 무료로 SSL Labs를 제공하고 있습니다. 당신이 가면 https://www.ssllabs.com/ssltest/ , 서버가 HTTPS 요청에 어떻게 응답하는지 정확히 볼 수 있습니다. 또한 정기적으로 사용하는 서비스가 어떻게 누적되는지 확인할 수 있습니다.

여기서주의해야 할 사항이 있습니다. 사이트가 A 등급을받지 못했다고해서 사이트를 운영하는 사람들이 나쁜 일을하고 있다는 의미는 아닙니다. SSL Labs는 RC4에 대한 알려진 공격이 없지만 약한 암호화 알고리즘으로 RC4를 강타합니다. 사실, RSA 또는 ECDH와 같은 것보다 무차별 대입 시도에 대한 내성이 덜하지만 반드시 나쁜 것은 아닙니다. 사이트는 특정 브라우저와의 호환성을 위해 필요에 따라 RC4 연결 옵션을 제공 할 수 있으므로 사이트 순위를 가이드 라인으로 사용하십시오.

암호화 제품군 업데이트

우리는 배경을 가렸으니 이제 손을 더럽 히자. Windows 서버에서 제공하는 옵션 모음을 업데이트하는 것이 반드시 간단하지는 않지만 확실히 어렵지는 않습니다.

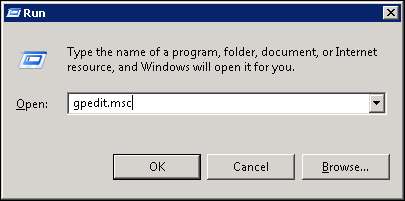

시작하려면 Windows 키 + R을 눌러 "실행"대화 상자를 불러옵니다. "gpedit.msc"를 입력하고 "확인"을 클릭하여 그룹 정책 편집기를 시작합니다. 여기에서 우리가 변경할 것입니다.

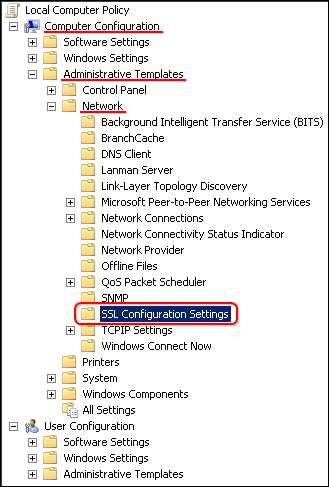

왼쪽에서 컴퓨터 구성, 관리 템플릿, 네트워크를 확장 한 다음 SSL 구성 설정을 클릭합니다.

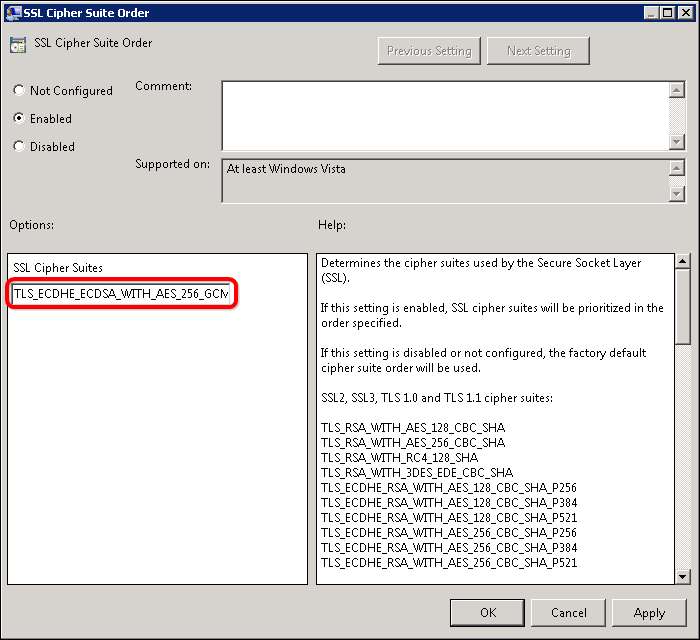

오른쪽에서 SSL Cipher Suite Order를 두 번 클릭합니다.

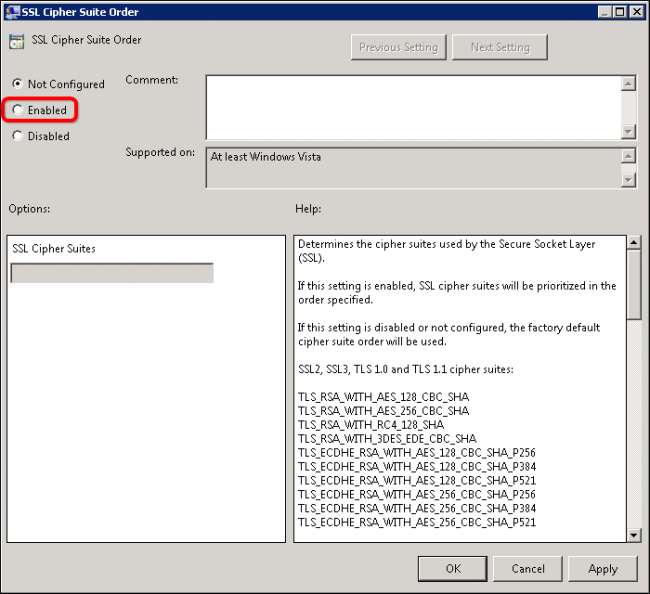

기본적으로 "구성되지 않음"버튼이 선택됩니다. "사용"버튼을 클릭하여 서버의 암호 제품군을 편집합니다.

버튼을 클릭하면 SSL Cipher Suites 필드가 텍스트로 채워집니다. 서버에서 현재 제공하는 암호 제품군을 확인하려면 SSL 암호 제품군 필드에서 텍스트를 복사하여 메모장에 붙여 넣으십시오. 텍스트는 하나의 길고 끊어지지 않은 문자열입니다. 각 암호화 옵션은 쉼표로 구분됩니다. 각 옵션을 한 줄에 입력하면 목록을 더 쉽게 읽을 수 있습니다.

목록을 살펴보고 한 가지 제한으로 마음의 내용을 추가하거나 제거 할 수 있습니다. 목록은 1,023자를 초과 할 수 없습니다. 암호 모음에 "TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384"와 같은 긴 이름이 있기 때문에 이것은 특히 성가 시므로 신중하게 선택하십시오. GRC.com에서 Steve Gibson이 작성한 목록을 사용하는 것이 좋습니다. https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt .

목록을 선별 한 후에는 사용할 수 있도록 형식을 지정해야합니다. 원래 목록과 마찬가지로 새 목록은 각 암호가 쉼표로 구분 된 끊어지지 않은 문자열이어야합니다. 형식화 된 텍스트를 복사하여 SSL 암호 스위트 필드에 붙여넣고 확인을 클릭하십시오. 마지막으로, 변경 사항을 유지하려면 재부팅해야합니다.

서버를 백업하고 실행 한 후 SSL Labs로 이동하여 테스트 해보십시오. 모든 것이 순조롭게 진행되면 결과는 A 등급을 제공해야합니다.

좀 더 시각적 인 것을 원하면 Nartac의 IIS Crypto ( https://www.nartac.com/Products/IISCrypto/Default.aspx ). 이 응용 프로그램을 사용하면 위의 단계와 동일하게 변경할 수 있습니다. 또한 다양한 기준에 따라 암호를 활성화 또는 비활성화 할 수 있으므로 수동으로 수행 할 필요가 없습니다.

어떤 방식 으로든 암호화 제품군을 업데이트하면 귀하와 최종 사용자의 보안을 쉽게 향상시킬 수 있습니다.