Sie betreiben eine seriöse Website, der Ihre Benutzer vertrauen können. Recht? Vielleicht möchten Sie das noch einmal überprüfen. Wenn Ihre Site unter Microsoft Internet Information Services (IIS) ausgeführt wird, werden Sie möglicherweise überrascht sein. Wenn Ihre Benutzer versuchen, über eine sichere Verbindung (SSL / TLS) eine Verbindung zu Ihrem Server herzustellen, bieten Sie ihnen möglicherweise keine sichere Option.

Die Bereitstellung einer besseren Verschlüsselungssuite ist kostenlos und recht einfach einzurichten. Befolgen Sie einfach diese Schritt-für-Schritt-Anleitung, um Ihre Benutzer und Ihren Server zu schützen. Außerdem erfahren Sie, wie Sie die von Ihnen verwendeten Dienste testen, um festzustellen, wie sicher sie wirklich sind.

Warum Ihre Cipher Suites wichtig sind

Microsofts IIS ist ziemlich gut. Es ist sowohl einfach einzurichten als auch zu warten. Es verfügt über eine benutzerfreundliche grafische Oberfläche, die die Konfiguration zum Kinderspiel macht. Es läuft unter Windows. IIS hat wirklich viel zu bieten, fällt aber bei Sicherheitsstandards wirklich ins Stocken.

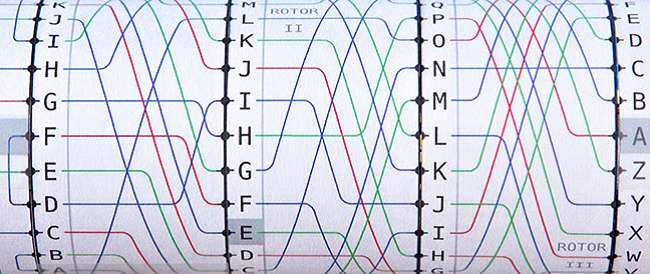

So funktioniert eine sichere Verbindung Ihr Browser initiiert eine sichere Verbindung zu einer Site. Dies lässt sich am einfachsten an einer URL erkennen, die mit „HTTPS: //“ beginnt. Firefox bietet ein kleines Schlosssymbol an, um den Punkt weiter zu veranschaulichen. Chrome, Internet Explorer und Safari verfügen alle über ähnliche Methoden, um Sie darüber zu informieren, dass Ihre Verbindung verschlüsselt ist. Der Server, mit dem Sie eine Verbindung herstellen, antwortet Ihrem Browser mit einer Liste von Verschlüsselungsoptionen, aus denen Sie in der Reihenfolge auswählen können, in der sie am meisten bevorzugt werden. Ihr Browser geht die Liste durch, bis er eine Verschlüsselungsoption findet, die ihm gefällt, und wir sind ausgeschaltet und laufen. Der Rest ist, wie sie sagen, Mathe. (Niemand sagt das.)

Der schwerwiegende Fehler dabei ist, dass nicht alle Verschlüsselungsoptionen gleichermaßen erstellt werden. Einige verwenden wirklich großartige Verschlüsselungsalgorithmen (ECDH), andere sind weniger gut (RSA) und einige sind nur schlecht beraten (DES). Ein Browser kann mit einer der vom Server bereitgestellten Optionen eine Verbindung zu einem Server herstellen. Wenn Ihre Site einige ECDH-Optionen, aber auch einige DES-Optionen anbietet, stellt Ihr Server eine Verbindung her. Das einfache Anbieten dieser schlechten Verschlüsselungsoptionen macht Ihre Site, Ihren Server und Ihre Benutzer potenziell anfällig. Leider bietet IIS standardmäßig einige ziemlich schlechte Optionen. Nicht katastrophal, aber definitiv nicht gut.

So sehen Sie, wo Sie stehen

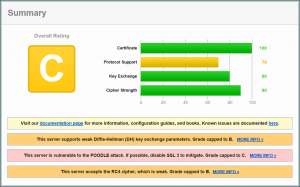

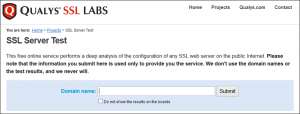

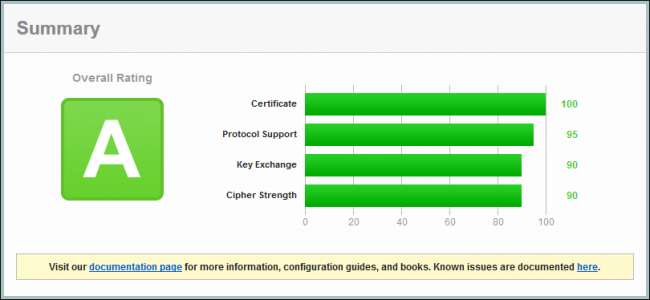

Bevor wir beginnen, möchten Sie vielleicht wissen, wo Ihre Website steht. Zum Glück stellen die guten Leute bei Qualys uns allen kostenlos SSL Labs zur Verfügung. Wenn du nach ... gehst https://www.ssllabs.com/ssltest/ können Sie genau sehen, wie Ihr Server auf HTTPS-Anforderungen reagiert. Sie können auch sehen, wie sich die von Ihnen regelmäßig verwendeten Dienste stapeln.

Ein Hinweis zur Vorsicht hier. Nur weil eine Website keine A-Bewertung erhält, bedeutet dies nicht, dass die Leute, die sie betreiben, einen schlechten Job machen. SSL Labs kritisiert RC4 als schwachen Verschlüsselungsalgorithmus, obwohl keine Angriffe bekannt sind. Es ist zwar weniger widerstandsfähig gegen Brute-Force-Versuche als RSA oder ECDH, aber nicht unbedingt schlecht. Eine Site bietet möglicherweise eine RC4-Verbindungsoption an, da dies mit bestimmten Browsern kompatibel ist. Verwenden Sie daher die Rangfolge der Sites als Richtlinie, nicht als eiserne Sicherheitserklärung oder als Mangel an Sicherheit.

Aktualisieren Ihrer Cipher Suite

Wir haben den Hintergrund abgedeckt und lassen uns jetzt die Hände schmutzig machen. Das Aktualisieren der von Ihrem Windows Server bereitgestellten Optionen ist nicht unbedingt einfach, aber definitiv auch nicht schwierig.

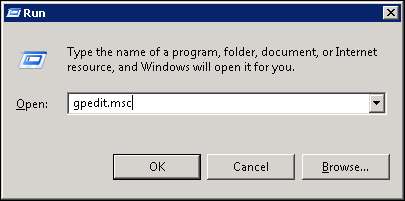

Drücken Sie zum Starten die Windows-Taste + R, um das Dialogfeld „Ausführen“ aufzurufen. Geben Sie "gpedit.msc" ein und klicken Sie auf "OK", um den Gruppenrichtlinien-Editor zu starten. Hier nehmen wir unsere Änderungen vor.

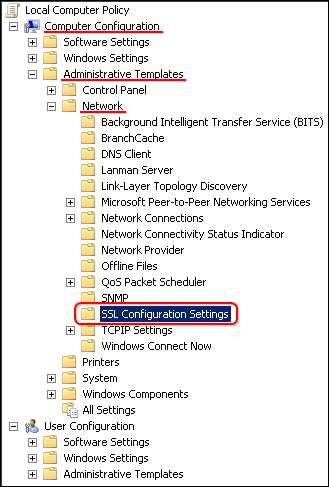

Erweitern Sie auf der linken Seite Computerkonfiguration, Administrative Vorlagen, Netzwerk, und klicken Sie dann auf SSL-Konfigurationseinstellungen.

Doppelklicken Sie auf der rechten Seite auf SSL Cipher Suite Order.

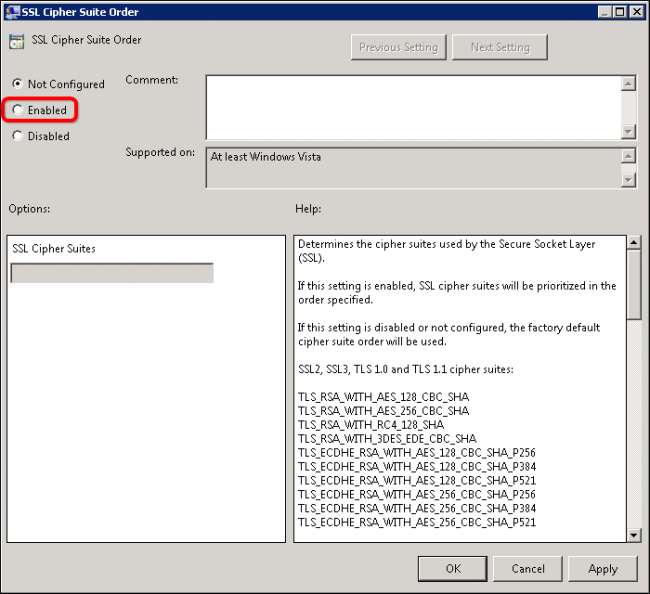

Standardmäßig ist die Schaltfläche "Nicht konfiguriert" ausgewählt. Klicken Sie auf die Schaltfläche "Aktiviert", um die Cipher Suites Ihres Servers zu bearbeiten.

Das Feld SSL Cipher Suites wird mit Text gefüllt, sobald Sie auf die Schaltfläche klicken. Wenn Sie sehen möchten, welche Cipher Suites Ihr Server derzeit anbietet, kopieren Sie den Text aus dem Feld SSL Cipher Suites und fügen Sie ihn in den Editor ein. Der Text besteht aus einer langen, ununterbrochenen Zeichenfolge. Jede der Verschlüsselungsoptionen wird durch ein Komma getrennt. Wenn Sie jede Option in eine eigene Zeile setzen, wird die Liste leichter lesbar.

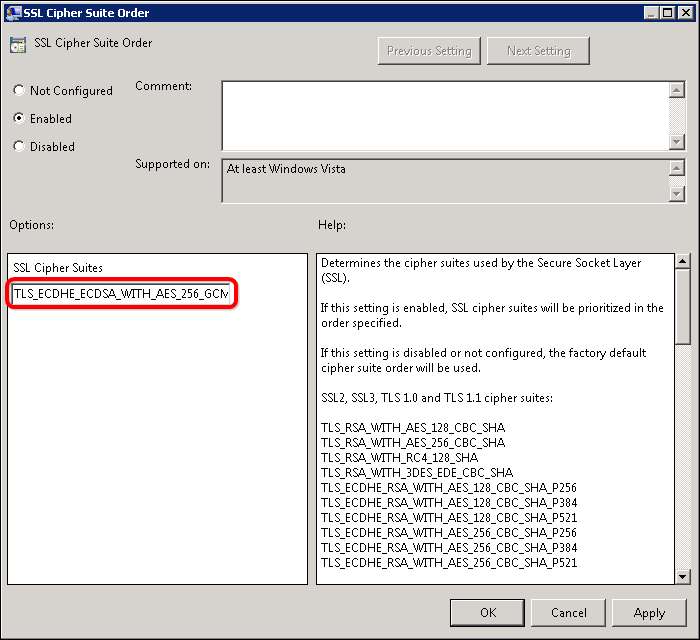

Sie können die Liste durchgehen und mit einer Einschränkung nach Herzenslust hinzufügen oder entfernen. Die Liste darf nicht länger als 1.023 Zeichen sein. Dies ist besonders ärgerlich, da die Cipher Suites lange Namen wie "TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P384" haben. Wählen Sie sie daher sorgfältig aus. Ich empfehle, die von Steve Gibson bei GRC.com zusammengestellte Liste zu verwenden: https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt .

Sobald Sie Ihre Liste kuratiert haben, müssen Sie sie für die Verwendung formatieren. Wie die ursprüngliche Liste muss Ihre neue Liste eine ununterbrochene Zeichenfolge sein, wobei jede Chiffre durch ein Komma getrennt ist. Kopieren Sie Ihren formatierten Text, fügen Sie ihn in das Feld SSL Cipher Suites ein und klicken Sie auf OK. Schließlich müssen Sie einen Neustart durchführen, damit die Änderung erhalten bleibt.

Wenn Ihr Server wieder in Betrieb ist, gehen Sie zu SSL Labs und testen Sie ihn. Wenn alles gut gegangen ist, sollten die Ergebnisse eine A-Bewertung geben.

Wenn Sie etwas visuelleres wünschen, können Sie IIS Crypto von Nartac installieren ( https://www.nartac.com/Products/IISCrypto/Default.aspx ). Mit dieser Anwendung können Sie dieselben Änderungen wie in den obigen Schritten vornehmen. Außerdem können Sie Chiffren anhand verschiedener Kriterien aktivieren oder deaktivieren, sodass Sie sie nicht manuell durchgehen müssen.

Unabhängig davon, wie Sie dies tun, ist die Aktualisierung Ihrer Cipher Suites eine einfache Möglichkeit, die Sicherheit für Sie und Ihre Endbenutzer zu verbessern.

![[Updated] Google Drive hat ein ernstes Spam-Problem, aber Google sagt, dass eine Lösung bevorsteht](https://cdn.thefastcode.com/static/thumbs/updated-google-drive-has-a-serious-spam-problem-but-google-says-a-fix-is-coming.jpg)