Graças a más decisões de design, o AutoRun já foi um grande problema de segurança no Windows. O AutoRun permitiu que softwares maliciosos fossem iniciados assim que você inserisse discos e drives USB no computador.

Essa falha não foi explorada apenas por autores de malware. Foi famoso por ser usado pela Sony BMG para esconder um rootkit em CDs de música. O Windows executaria e instalaria automaticamente o rootkit quando você inserir um CD de áudio Sony malicioso em seu computador.

A Origem do AutoRun

RELACIONADOS: Nem todos os "vírus" são vírus: dez termos de malware explicados

AutoRun foi um recurso introduzido no Windows 95. Quando você inseriu um disco de software em seu computador, o Windows lia automaticamente o disco e - se um arquivo autorun.inf fosse encontrado no diretório raiz do disco - ele iniciaria automaticamente o programa especificado no arquivo autorun.inf.

É por isso que, quando você insere um CD de software ou um disco de jogo para PC no computador, ele inicia automaticamente um instalador ou tela inicial com opções. O recurso foi projetado para tornar esses discos fáceis de usar, reduzindo a confusão do usuário. Se AutoRun não existisse, os usuários teriam que abrir a janela do navegador de arquivos, navegar até o disco e iniciar um arquivo setup.exe de lá.

Isso funcionou muito bem por um tempo e não houve grandes problemas. Afinal, os usuários domésticos não tinham uma maneira fácil de produzir seus próprios CDs antes que os gravadores de CD se disseminassem. Você realmente só encontraria discos comerciais, e eles geralmente eram confiáveis.

Mas mesmo no Windows 95, quando o AutoRun foi introduzido, ele não era habilitado para disquetes . Afinal, qualquer pessoa pode colocar os arquivos que quiser em um disquete. O AutoRun para disquetes permitiria que o malware se propagasse de um disquete para o computador, para o disquete.

Reprodução automática no Windows XP

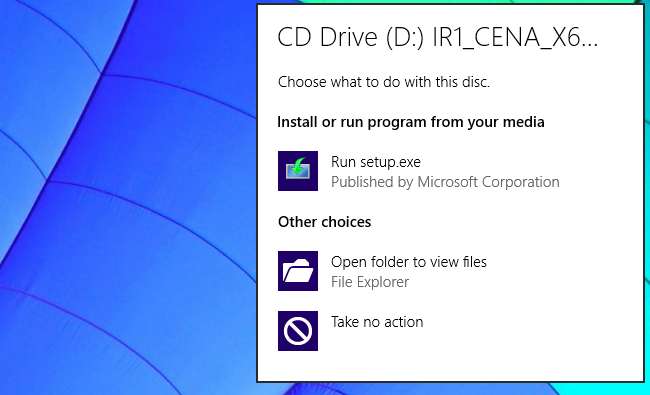

O Windows XP refinou esse recurso com uma função “Reprodução Automática”. Quando você insere um disco, unidade flash USB ou outro tipo de dispositivo de mídia removível, o Windows examina seu conteúdo e sugere ações para você. Por exemplo, se você inserir um cartão SD contendo fotos de sua câmera digital, ele recomendará que você faça algo apropriado para arquivos de imagem. Se uma unidade tiver um arquivo autorun.inf, você verá uma opção perguntando se deseja executar um programa automaticamente a partir da unidade também.

No entanto, a Microsoft ainda queria que os CDs funcionassem da mesma forma. Portanto, no Windows XP, os CDs e DVDs ainda executariam programas neles se tivessem um arquivo autorun.inf, ou começariam a tocar automaticamente suas músicas se fossem CDs de áudio. E, devido à arquitetura de segurança do Windows XP, esses programas provavelmente seriam iniciados com acesso de administrador . Em outras palavras, eles teriam acesso total ao seu sistema.

Com unidades USB contendo arquivos autorun.inf, o programa não seria executado automaticamente, mas apresentaria a opção em uma janela de reprodução automática.

Você ainda pode desativar esse comportamento. Havia opções enterradas no próprio sistema operacional, no registro e no editor de políticas de grupo. Você também pode manter pressionada a tecla Shift ao inserir um disco e o Windows não executará o comportamento de execução automática.

Algumas unidades USB podem emular CDs e até CDs não são seguros

Essa proteção começou a quebrar imediatamente. A SanDisk e a M-Systems perceberam o comportamento do AutoRun do CD e o queriam para suas próprias unidades flash USB, por isso criaram Drives flash U3 . Essas unidades flash emularam uma unidade de CD quando você as conectou a um computador, de modo que um sistema Windows XP iniciará automaticamente os programas quando estiverem conectadas

Claro, mesmo os CDs não são seguros. Os invasores podem facilmente gravar uma unidade de CD ou DVD ou usar uma unidade regravável. A ideia de que os CDs são, de alguma forma, mais seguros do que os drives USB está errada.

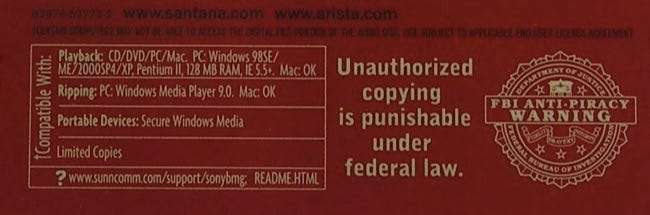

Disaster 1: The Sony BMG Rootkit Fiasco

Em 2005, a Sony BMG começou a distribuir rootkits do Windows em milhões de seus CDs de áudio. Quando você inseria o CD de áudio no computador, o Windows lia o arquivo autorun.inf e executava automaticamente o instalador do rootkit, que infectava sorrateiramente o computador em segundo plano. O objetivo era impedir que você copiasse o disco de música ou o ripasse para o computador. Como essas funções são normalmente suportadas, o rootkit teve que subverter todo o sistema operacional para suprimi-las.

Tudo isso foi possível graças ao AutoRun. Algumas pessoas recomendaram segurar Shift sempre que você inseriu um CD de áudio em seu computador, e outros questionaram abertamente se segurar Shift para suprimir a instalação do rootkit seria considerado uma violação das proibições anti-evasão do DMCA contra contornar a proteção contra cópia.

Outros relataram a longa e triste história dela. Digamos apenas que o rootkit estava instável, o malware se aproveitou do rootkit para infectar mais facilmente os sistemas Windows e a Sony teve um olho roxo enorme e bem merecido na arena pública.

Desastre 2: o worm Conficker e outro malware

O Conficker foi um worm particularmente desagradável detectado pela primeira vez em 2008. Entre outras coisas, ele infectou dispositivos USB conectados e criou arquivos autorun.inf neles que executariam malware automaticamente quando estivessem conectados a outro computador. Como empresa de antivírus CASO escrevi:

“Unidades USB e outras mídias removíveis, que são acessadas pelas funcionalidades Autorun / Autoplay cada vez (por padrão) que você conecta ao seu computador, são os portadores de vírus usados com mais frequência atualmente.”

O Conficker era o mais conhecido, mas não foi o único malware a abusar da perigosa funcionalidade AutoRun. O AutoRun como recurso é praticamente um presente para os autores de malware.

Windows Vista desativado AutoRun por padrão, mas ...

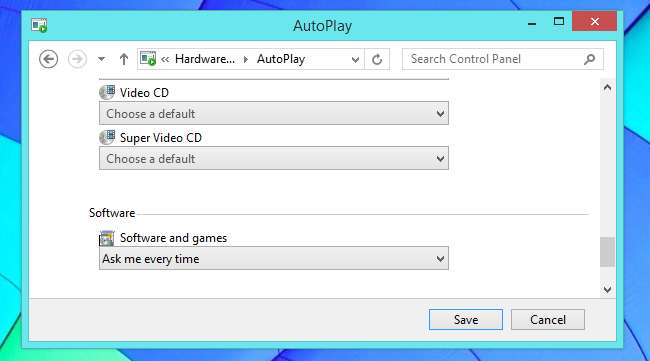

A Microsoft acabou recomendando que os usuários do Windows desativassem a funcionalidade AutoRun. O Windows Vista fez algumas alterações boas que os Windows 7, 8 e 8,1 herdaram.

Em vez de executar programas automaticamente de CDs, DVDs e unidades USB mascarados como discos, o Windows simplesmente mostra a caixa de diálogo Reprodução Automática para essas unidades também. Se um disco ou unidade conectada tiver um programa, você o verá como uma opção na lista. O Windows Vista e versões posteriores do Windows não executam programas automaticamente sem perguntar a você - você teria que clicar na opção “Executar [program].exe” na caixa de diálogo Reprodução Automática para executar o programa e ser infectado.

RELACIONADOS: Não entre em pânico, mas todos os dispositivos USB têm um grande problema de segurança

Mas ainda seria possível que o malware se propagasse através do AutoPlay. Se você conectar uma unidade USB maliciosa ao seu computador, você ainda está a apenas um clique de executar o malware por meio da caixa de diálogo Reprodução Automática - pelo menos com as configurações padrão. Outros recursos de segurança como UAC e seu programa antivírus pode ajudar a protegê-lo, mas você ainda deve estar alerta.

E, infelizmente, agora temos uma ameaça de segurança ainda mais assustadora de dispositivos USB estar ciente de.

Se quiser, você pode desative a reprodução automática inteiramente - ou apenas para determinados tipos de unidades - para que você não obtenha um pop-up de Reprodução Automática ao inserir uma mídia removível no computador. Você encontrará essas opções no Painel de controle. Faça uma pesquisa por “reprodução automática” na caixa de pesquisa do Painel de controle para encontrá-los.

Crédito da imagem: aussiegal no Flickr , m01229 no Flickr , Lordcolus no Flickr