Dankzij slechte ontwerpbeslissingen was AutoRun ooit een enorm beveiligingsprobleem op Windows. Met AutoRun kon kwaadwillende software worden gestart zodra u schijven en USB-stations in uw computer had gestoken.

Deze fout werd niet alleen misbruikt door malwareschrijvers. Het werd beroemd gebruikt door Sony BMG om een rootkit op muziek-cd's. Windows startte automatisch en installeerde de rootkit wanneer u een kwaadaardige Sony-audio-cd in uw computer stopte.

De oorsprong van AutoRun

VERWANT: Niet alle "virussen" zijn virussen: 10 uitleg van malwaretermen

AutoRun was een functie die in Windows 95 werd geïntroduceerd. Wanneer u een softwareschijf in uw computer plaatste, zou Windows de schijf automatisch lezen en - als er een autorun.inf-bestand werd gevonden in de hoofdmap van de schijf - het programma automatisch starten gespecificeerd in het autorun.inf-bestand.

Dit is de reden waarom, wanneer u een software-cd of pc-gamedisk in uw computer plaatst, er automatisch een installatieprogramma of opstartscherm met opties wordt gestart. De functie is ontworpen om dergelijke schijven gebruiksvriendelijk te maken en verwarring bij de gebruiker te verminderen. Als AutoRun niet bestond, zouden gebruikers het bestandsbrowservenster moeten openen, naar de schijf moeten navigeren en vanaf daar een setup.exe-bestand moeten starten.

Dit werkte een tijdje redelijk goed, en er waren geen grote problemen. Thuisgebruikers hadden tenslotte geen gemakkelijke manier om hun eigen cd's te produceren voordat cd-branders wijdverspreid waren. Je kwam eigenlijk alleen commerciële schijven tegen, en ze waren over het algemeen betrouwbaar.

Maar zelfs toen AutoRun in Windows 95 werd geïntroduceerd, was het niet ingeschakeld voor diskettes . Iedereen kon immers alle gewenste bestanden op een diskette plaatsen. Met AutoRun voor diskettes kan malware zich verspreiden van diskette naar computer naar diskette naar computer.

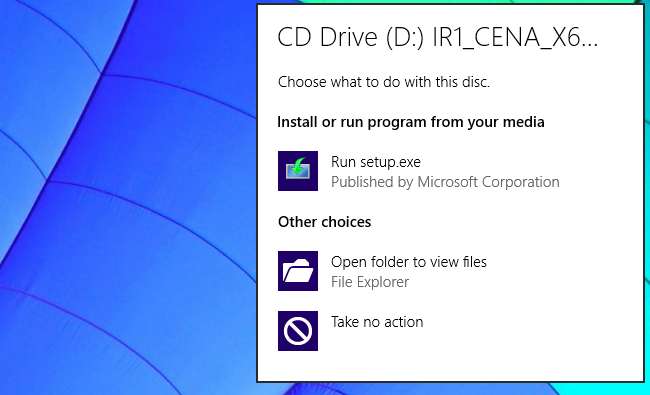

AutoPlay in Windows XP

Windows XP heeft deze functie verfijnd met een "AutoPlay" -functie. Wanneer u een schijf, een USB-flashstation of een ander type verwisselbaar media-apparaat hebt geplaatst, zal Windows de inhoud ervan onderzoeken en acties voorstellen. Als u bijvoorbeeld een SD-kaart plaatst met foto's van uw digitale camera, wordt u aangeraden iets te doen dat geschikt is voor fotobestanden. Als een schijf een autorun.inf-bestand heeft, ziet u een optie die u vraagt of u ook automatisch een programma vanaf de schijf wilt uitvoeren.

Microsoft wilde echter nog steeds dat cd's hetzelfde werkten. Dus in Windows XP zouden cd's en dvd's er nog steeds automatisch programma's op uitvoeren als ze een autorun.inf-bestand hadden, of zouden ze automatisch hun muziek beginnen af te spelen als het audio-cd's waren. En, vanwege de beveiligingsarchitectuur van Windows XP zouden die programma's waarschijnlijk starten met beheerderstoegang . Met andere woorden, ze hebben volledige toegang tot uw systeem.

Met USB-drives die autorun.inf-bestanden bevatten, zou het programma niet automatisch worden uitgevoerd, maar zou u de optie in een AutoPlay-venster krijgen.

U kunt dit gedrag nog steeds uitschakelen. Er waren opties begraven in het besturingssysteem zelf, in het register en in de editor voor groepsbeleid. U kunt ook de Shift-toets ingedrukt houden terwijl u een schijf plaatst en Windows zou het AutoRun-gedrag niet uitvoeren.

Sommige USB-drives kunnen cd's emuleren, en zelfs cd's zijn niet veilig

Deze bescherming begon onmiddellijk af te breken. SanDisk en M-Systems zagen het gedrag van de CD AutoRun en wilden het voor hun eigen USB-sticks, dus creëerden ze U3-flashstations . Deze flashstations emuleren een cd-station wanneer u ze op een computer aansluit, dus een Windows XP-systeem start er automatisch programma's op wanneer ze zijn aangesloten.

Zelfs cd's zijn natuurlijk niet veilig. Aanvallers kunnen gemakkelijk een cd- of dvd-station branden of een herschrijfbaar station gebruiken. Het idee dat cd's op de een of andere manier veiliger zijn dan USB-drives, is verkeerd.

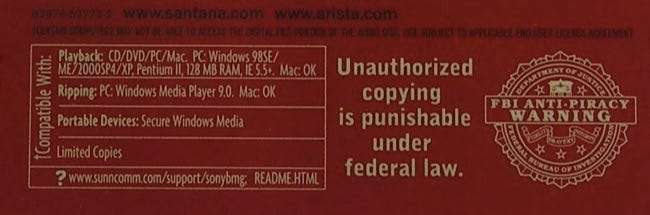

Ramp 1: Het Sony BMG Rootkit Fiasco

In 2005 begon Sony BMG met het verzenden van Windows-rootkits op miljoenen van hun audio-cd's. Wanneer u de audio-cd in uw computer stopte, zou Windows het bestand autorun.inf lezen en automatisch het rootkit-installatieprogramma uitvoeren, waardoor uw computer stiekem op de achtergrond werd geïnfecteerd. Het doel hiervan was om te voorkomen dat u de muziekschijf kopieert of naar uw computer ript. Omdat dit normaal gesproken ondersteunde functies zijn, moest de rootkit je hele besturingssysteem ondermijnen om ze te onderdrukken.

Dit was allemaal mogelijk dankzij AutoRun. Sommige mensen raadden aan om Shift ingedrukt te houden wanneer je een audio-cd in je computer hebt gestoken, en anderen vroegen zich openlijk af of het overwegen om Shift ingedrukt te houden om de installatie van de rootkit te onderdrukken. een schending van de antiontwijkingsverboden van de DMCA tegen het omzeilen van kopieerbeveiliging.

Anderen hebben opgetekend de lange, sorry geschiedenis haar. Laten we zeggen dat de rootkit onstabiel was, malware profiteerde van de rootkit om Windows-systemen gemakkelijker te infecteren en Sony kreeg een enorm en welverdiend blauw oog in de publieke arena.

Ramp 2: The Conficker Worm en andere malware

Conficker was een bijzonder vervelende worm die voor het eerst werd ontdekt in 2008. Het infecteerde onder meer aangesloten USB-apparaten en creëerde autorun.inf-bestanden erop die automatisch malware zouden uitvoeren wanneer ze op een andere computer werden aangesloten. Als antivirusbedrijf GEVAL schreef:

"USB-drives en andere verwisselbare media, die toegankelijk zijn via de Autorun / Autoplay-functies telkens wanneer u ze (standaard) op uw computer aansluit, zijn tegenwoordig de meest gebruikte virusdragers."

Conficker was de meest bekende, maar het was niet de enige malware die misbruik maakte van de gevaarlijke AutoRun-functionaliteit. AutoRun als functie is praktisch een geschenk voor malwareschrijvers.

Windows Vista heeft AutoRun standaard uitgeschakeld, maar ...

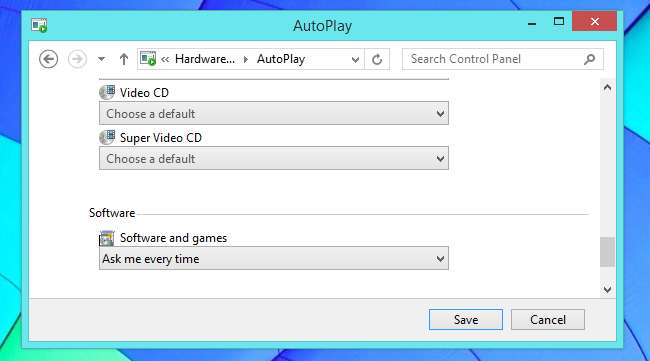

Microsoft heeft uiteindelijk aanbevolen dat Windows-gebruikers de AutoRun-functionaliteit uitschakelen. Windows Vista heeft een aantal goede wijzigingen aangebracht die Windows 7, 8 en 8,1 allemaal hebben overgenomen.

In plaats van automatisch programma's uit te voeren vanaf cd's, dvd's en USB-stations die zich voordoen als schijven, toont Windows ook voor deze stations eenvoudig het dialoogvenster Automatisch afspelen. Als een aangesloten schijf of station een programma heeft, ziet u dit als een optie in de lijst. Windows Vista en latere versies van Windows zullen niet automatisch programma's uitvoeren zonder u te vragen - u zou moeten klikken op de optie "Run [program].exe" in het dialoogvenster AutoPlay om het programma uit te voeren en geïnfecteerd te raken.

VERWANT: Geen paniek, maar alle USB-apparaten hebben een enorm beveiligingsprobleem

Maar het zou nog steeds mogelijk zijn dat malware zich via AutoPlay verspreidt. Als u een kwaadaardig USB-station op uw computer aansluit, bent u nog maar één klik verwijderd van het uitvoeren van de malware via het dialoogvenster Automatisch afspelen - althans met de standaardinstellingen. Andere beveiligingsfuncties zoals UAC en uw antivirusprogramma kan u helpen beschermen, maar u moet toch alert zijn.

En helaas hebben we dat nu een nog enger beveiligingsrisico van USB-apparaten zich bewust zijn van.

Als je wilt, kan dat schakel AutoPlay volledig uit - of alleen voor bepaalde typen schijven - zodat u geen AutoPlay-pop-up krijgt wanneer u verwisselbare media in uw computer plaatst. U vindt deze opties in het configuratiescherm. Voer een zoekopdracht uit naar 'autoplay' in het zoekvak van het configuratiescherm om ze te vinden.

Afbeelding tegoed: aussiegal op Flickr , m01229 op Flickr , Lordcolus op Flickr