Tack vare dåliga designbeslut var AutoRun en gång ett stort säkerhetsproblem i Windows. AutoRun tillät att skadlig programvara startades så fort du satte in skivor och USB-enheter i din dator.

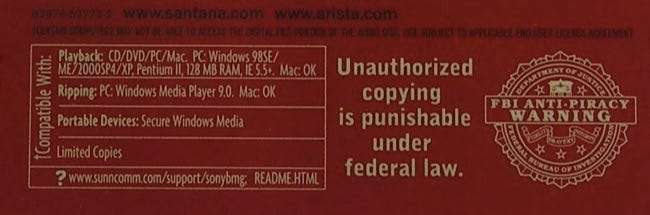

Denna brist utnyttjades inte bara av författare av skadlig kod. Det användes berömt av Sony BMG för att dölja en rootkit på musik-CD-skivor. Windows skulle automatiskt köra och installera rootkit när du satte in en skadlig Sony-ljud-CD i din dator.

Ursprunget till AutoRun

RELATERAD: Inte alla "virus" är virus: 10 skadliga termer förklarade

AutoRun var en funktion som introducerades i Windows 95. När du satte in en programvaruskiva i din dator läste Windows automatiskt skivan och - om en autorun.inf-fil hittades i skivans rotkatalog - startade programmet automatiskt som anges i filen autorun.inf.

Det är därför, när du satte in en program-CD eller PC-spelskiva i din dator, startade den automatiskt ett installations- eller stänkskärm med alternativ. Funktionen var utformad för att göra sådana skivor enkla att använda, vilket minskar användarförvirring. Om AutoRun inte fanns måste användarna öppna webbläsarfönstret, navigera till skivan och starta en setup.exe-fil därifrån istället.

Detta fungerade ganska bra en tid, och det fanns inga stora problem. När allt kommer omkring hade hemanvändare inte ett enkelt sätt att producera egna CD-skivor innan CD-brännare var utbredda. Du skulle egentligen bara stöta på kommersiella skivor, och de var i allmänhet pålitliga.

Men även i Windows 95 när AutoRun introducerades var det inte aktiverat för disketter . När allt kommer omkring kan vem som helst placera vilka filer de vill ha på en diskett. AutoRun för disketter gör att skadlig programvara kan spridas från diskett till dator till diskett till dator.

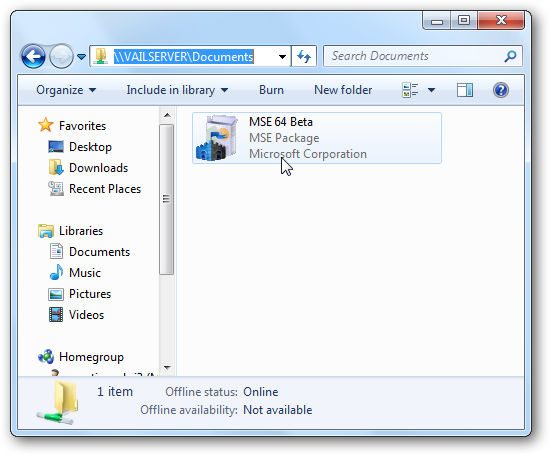

Spela automatiskt i Windows XP

Windows XP förfinade den här funktionen med en “AutoPlay” -funktion. När du satte in en skiva, ett USB-minne eller en annan typ av flyttbar medieenhet kommer Windows att undersöka dess innehåll och föreslå åtgärder för dig. Om du till exempel sätter in ett SD-kort som innehåller foton från din digitalkamera, kommer det att rekommendera att du gör något som passar för bildfiler. Om en enhet har en autorun.inf-fil ser du ett alternativ som frågar om du också vill köra ett program automatiskt från enheten.

Men Microsoft ville fortfarande att CD-skivor skulle fungera på samma sätt. Så i Windows XP skulle CD- och DVD-skivor fortfarande automatiskt köra program på dem om de hade en autorun.inf-fil eller automatiskt börja spela sin musik om de var ljud-CD-skivor. Och, på grund av säkerhetsarkitekturen i Windows XP skulle dessa program förmodligen startas med administratörsåtkomst . Med andra ord skulle de ha full tillgång till ditt system.

Med USB-enheter som innehåller autorun.inf-filer körs inte programmet automatiskt utan ger dig alternativet i ett autoplay-fönster.

Du kan fortfarande inaktivera detta beteende. Det fanns alternativ begravda i själva operativsystemet, i registret och grupppolicyredigeraren. Du kan också hålla ned Skift-tangenten när du sätter in en skiva och Windows inte utför autokörningsbeteendet.

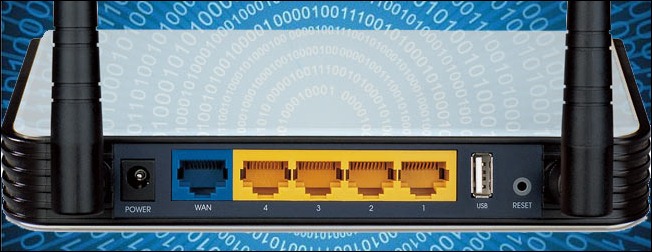

Vissa USB-enheter kan emulera CD-skivor, och även CD-skivor är inte säkra

Detta skydd började brytas omedelbart. SanDisk och M-Systems såg CD AutoRun-beteendet och ville ha det för sina egna USB-minnen, så de skapade U3-flashenheter . Dessa flash-enheter emulerade en CD-enhet när du ansluter dem till en dator, så ett Windows XP-system startar automatiskt program på dem när de är anslutna.

Naturligtvis är även CD-skivor inte säkra. Angripare kan lätt bränna en CD- eller DVD-enhet eller använda en skrivbar enhet. Tanken att CD-skivor på något sätt är säkrare än USB-enheter är felaktig.

Katastrof 1: Sony BMG Rootkit Fiasco

År 2005 började Sony BMG leverera Windows-rootkits på miljoner av sina ljud-CD-skivor. När du satte in ljud-CD: n i din dator läste Windows autorun.inf-filen och kör automatiskt rootkit-installationsprogrammet, som smyger din dator i bakgrunden. Syftet med detta var att hindra dig från att kopiera musikskivan eller rippa den till din dator. Eftersom dessa normalt är funktioner som stöds, var rootkit tvungen att undergräva hela ditt operativsystem för att undertrycka dem.

Allt detta var möjligt tack vare AutoRun. Vissa människor rekommenderade att hålla Shift när du satte in en ljud-CD i din dator, och andra undrade öppet om man skulle överväga att hålla Shift för att undertrycka rootkiten från installationen ett brott mot DMCA: s förbud mot kringgående mot kringgående kopieringsskydd.

Andra har krönikat den långa, ledsna historien henne. Låt oss bara säga att rootkit var instabilt, skadlig kod utnyttjade rootkit för att lättare infektera Windows-system och Sony fick ett stort och välförtjänt svart öga på den offentliga arenan.

Disaster 2: The Conficker Worm and Other Malware

Conficker var en särskilt otäck mask som först upptäcktes 2008. Bland annat infekterade den anslutna USB-enheter och skapade autorun.inf-filer på dem som automatiskt skulle köra skadlig kod när de var anslutna till en annan dator. Som antivirusföretag FALL skrev:

"USB-enheter och andra flyttbara media, som nås via Autorun / Autoplay-funktionerna varje gång (som standard) du ansluter dem till din dator, är de mest använda virusbärarna idag."

Conficker var den mest kända, men det var inte den enda skadliga programvaran som missbrukade den farliga AutoRun-funktionen. AutoRun som en funktion är praktiskt taget en gåva till författare av skadlig kod.

Windows Vista inaktiverad automatisk körning som standard, men ...

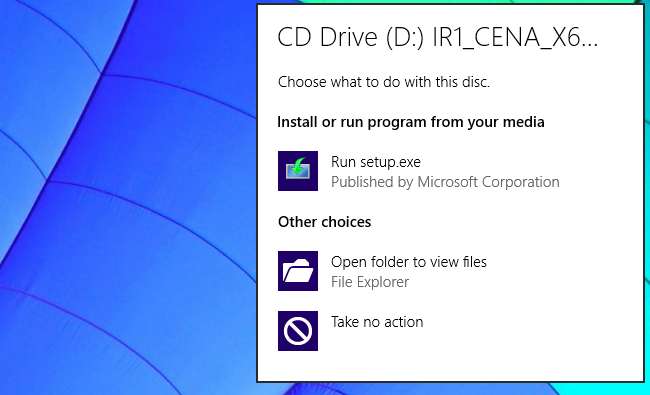

Microsoft rekommenderade så småningom att Windows-användare inaktiverar funktionen AutoRun. Windows Vista gjorde några bra förändringar som Windows 7, 8 och 8,1 har ärvt.

I stället för att automatiskt köra program från CD-skivor, DVD-skivor och USB-enheter som maskeras som skivor, visar Windows helt enkelt också AutoPlay-dialogrutan för dessa enheter. Om en ansluten skiva eller enhet har ett program ser du det som ett alternativ i listan. Windows Vista och senare versioner av Windows kör inte automatiskt program utan att fråga dig - du måste klicka på "Kör [program].exe" i dialogrutan AutoPlay för att köra programmet och bli smittad.

RELATERAD: Var inte panik, men alla USB-enheter har ett stort säkerhetsproblem

Men det skulle fortfarande vara möjligt för skadlig kod att spridas via AutoPlay. Om du ansluter en skadlig USB-enhet till din dator är du fortfarande bara ett klick från att köra skadlig kod via dialogrutan AutoPlay - åtminstone med standardinställningarna. Andra säkerhetsfunktioner som UAC och ditt antivirusprogram kan hjälpa dig att skydda dig, men du bör fortfarande vara vaken.

Och tyvärr har vi nu ett ännu skrämmande säkerhetshot från USB-enheter att vara medveten om.

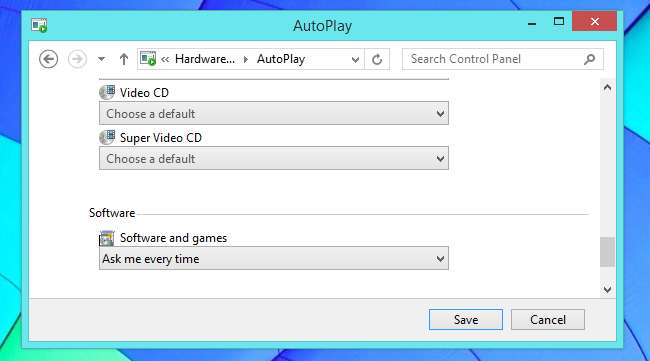

Om du vill kan du inaktivera AutoPlay helt - eller bara för vissa typer av enheter - så att du inte får AutoPlay-popup när du sätter in flyttbara media i din dator. Du hittar dessa alternativ i Kontrollpanelen. Sök efter "autoplay" i kontrollpanelens sökruta för att hitta dem.

Bildkredit: aussiegal på Flickr , m01229 på Flickr , Lordcolus på Flickr