Takket være dårlige designbeslutninger var AutoRun en gang et stort sikkerhetsproblem på Windows. AutoRun lot skadelig programvare starte med en gang du satte inn plater og USB-stasjoner i datamaskinen.

Denne feilen ble ikke bare utnyttet av forfattere av skadelig programvare. Det ble kjent brukt av Sony BMG for å skjule en rootkit på musikk-CDer. Windows vil automatisk kjøre og installere rootkit når du setter inn en ondsinnet Sony lyd-CD i datamaskinen.

Opprinnelsen til AutoRun

I SLEKT: Ikke alle "virus" er virus: 10 skadelige programvareforklaringer forklart

AutoRun var en funksjon introdusert i Windows 95. Når du satte inn en programvareplate i datamaskinen din, vil Windows automatisk lese platen, og hvis en autorun.inf-fil ble funnet i rotkatalogen på platen, ville den automatisk starte programmet spesifisert i autorun.inf-filen.

Dette startet med at når du satte inn en programvare-CD eller PC-spillplate i datamaskinen, startet den automatisk et installasjons- eller sprutskjermbilde med alternativer. Funksjonen er designet for å gjøre slike plater enkle å bruke, noe som reduserer brukerforvirring. Hvis AutoRun ikke eksisterte, måtte brukerne åpne nettleservinduet, navigere til platen og starte en setup.exe-fil derfra i stedet.

Dette fungerte ganske bra en periode, og det var ingen store problemer. Hjemmebrukere hadde tross alt ikke en enkel måte å produsere sine egne CDer før CD-brennere var utbredt. Du ville egentlig bare komme over kommersielle plater, og de var generelt pålitelige.

Men selv i Windows 95 da AutoRun ble introdusert, var det ikke aktivert for disketter . Når alt kommer til alt, kan hvem som helst plassere hvilke filer de vil på en diskett. AutoRun for disketter vil tillate skadelig programvare å spre seg fra diskett til datamaskin til diskett til datamaskin.

Spill automatisk i Windows XP

Windows XP forbedret denne funksjonen med en “AutoPlay” -funksjon. Når du satte inn en plate, USB-flashstasjon eller en annen type flyttbar medieenhet, vil Windows undersøke innholdet og foreslå handlinger for deg. Hvis du for eksempel setter inn et SD-kort som inneholder bilder fra digitalkameraet, vil det anbefale deg å gjøre noe som passer for bildefiler. Hvis en stasjon har en autorun.inf-fil, ser du et alternativ som spør om du også vil kjøre et program automatisk fra stasjonen.

Imidlertid ønsket Microsoft fortsatt at CD-er skulle fungere likt. Så i Windows XP vil CDer og DVDer fremdeles automatisk kjøre programmer på dem hvis de hadde en autorun.inf-fil, eller automatisk begynne å spille av musikken hvis de var lyd-CDer. Og, på grunn av sikkerhetsarkitekturen til Windows XP, vil disse programmene sannsynligvis starte med administratoradgang . Med andre ord, de ville ha full tilgang til systemet ditt.

Med USB-stasjoner som inneholder autorun.inf-filer, vil ikke programmet kjøre automatisk, men gi deg muligheten i et Autokjør-vindu.

Du kan fortsatt deaktivere denne oppførselen. Det var alternativer begravet i selve operativsystemet, i registret og gruppepolicyredaktøren. Du kan også holde nede Shift-tasten når du setter inn en plate og Windows ikke utfører AutoRun-oppførselen.

Noen USB-stasjoner kan etterligne CDer, og til og med CDer er ikke trygge

Denne beskyttelsen begynte å bryte ned umiddelbart. SanDisk og M-Systems så CD AutoRun-oppførselen og ønsket den til sine egne USB-minnepinner, så de opprettet U3-minnepinner . Disse flash-stasjonene emulerte en CD-stasjon når du kobler dem til en datamaskin, så et Windows XP-system vil automatisk starte programmer på dem når de er koblet til.

Selvfølgelig er ikke CDer trygge. Angripere kan lett brenne en CD- eller DVD-stasjon, eller bruke en omskrivbar stasjon. Ideen om at CD-er på en eller annen måte er tryggere enn USB-stasjoner, har feil hode.

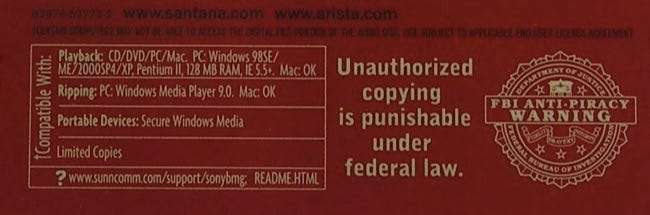

Katastrofe 1: Sony BMG Rootkit Fiasco

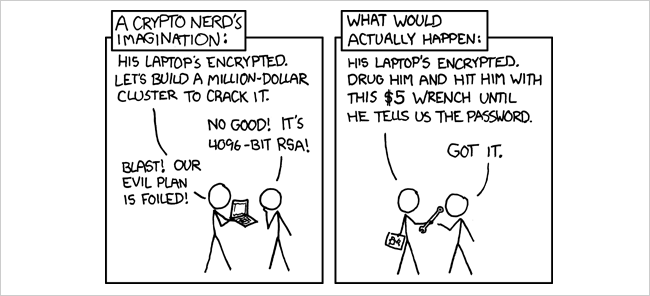

I 2005 begynte Sony BMG å sende Windows rootkits på millioner av lyd-CDene. Når du satte inn lyd-CD-en i datamaskinen din, ville Windows lese autorun.inf-filen og kjøre rootkit-installasjonsprogrammet automatisk, som smidig smittet datamaskinen din i bakgrunnen. Hensikten med dette var å hindre deg i å kopiere musikkplaten eller rippe den til datamaskinen. Fordi dette normalt er funksjoner som støttes, måtte rootkit undergrave hele operativsystemet for å undertrykke dem.

Dette var alt mulig takket være AutoRun. Noen mennesker anbefalte å holde Shift når du satte inn en lyd-CD i datamaskinen din, og andre lurte åpent på om det å bli holdt på Shift for å undertrykke rootkit fra installasjon et brudd på DMCAs forbud mot omgåelse mot omgå kopibeskyttelse.

Andre har skrevet den lange, beklager historien henne. La oss bare si at rootkit var ustabilt, malware utnyttet rootkit for lettere å infisere Windows-systemer, og Sony fikk et stort og velfortjent svart øye på den offentlige arenaen.

Katastrofe 2: Conficker-ormen og annen skadelig programvare

Conficker var en spesielt stygg orm som først ble oppdaget i 2008. Blant annet infiserte den tilkoblede USB-enheter og opprettet autorun.inf-filer på dem som automatisk ville kjøre skadelig programvare når de var koblet til en annen datamaskin. Som antivirusfirma SAK skrev:

"USB-stasjoner og andre flyttbare medier, som Autorun / Autoplay-funksjonene får tilgang til hver gang (som standard) du kobler dem til datamaskinen, er de mest brukte virusbærerne i disse dager."

Conficker var den mest kjente, men det var ikke den eneste skadelige programvaren som misbrukte den farlige AutoRun-funksjonaliteten. AutoRun som en funksjon er praktisk talt en gave til forfattere av skadelig programvare.

Windows Vista deaktivert autokjør som standard, men ...

Microsoft anbefalte til slutt at Windows-brukere deaktiverte AutoRun-funksjonaliteten. Windows Vista gjorde noen gode endringer som Windows 7, 8 og 8,1 har arvet.

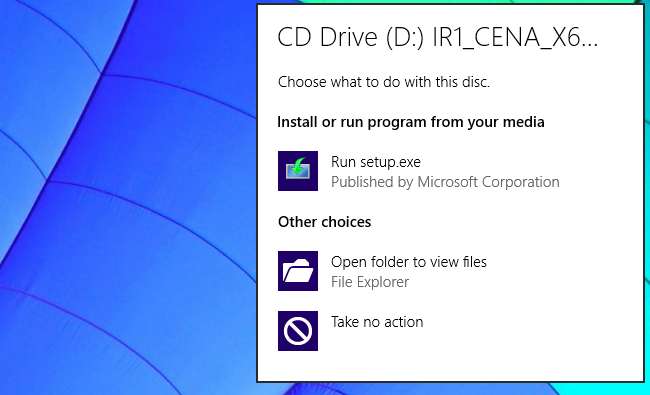

I stedet for automatisk å kjøre programmer fra CDer, DVDer og USB-stasjoner som maskerer seg som plater, viser Windows bare dialogboksen Autokjør for også disse stasjonene. Hvis en tilkoblet plate eller stasjon har et program, ser du det som et alternativ i listen. Windows Vista og nyere versjoner av Windows kjører ikke programmer automatisk uten å spørre deg - du må klikke på "Kjør [program].exe" i dialogboksen Autokjør for å kjøre programmet og bli smittet.

I SLEKT: Ikke få panikk, men alle USB-enheter har et stort sikkerhetsproblem

Men det ville fortsatt være mulig for malware å spre seg via AutoPlay. Hvis du kobler en ondsinnet USB-stasjon til datamaskinen din, er du fortsatt bare ett klikk unna å kjøre skadelig programvare via AutoPlay-dialogen - i det minste med standardinnstillingene. Andre sikkerhetsfunksjoner som UAC og antivirusprogrammet ditt kan bidra til å beskytte deg, men du bør fortsatt være våken.

Og dessverre har vi det nå en enda skumlere sikkerhetstrussel fra USB-enheter å være klar over.

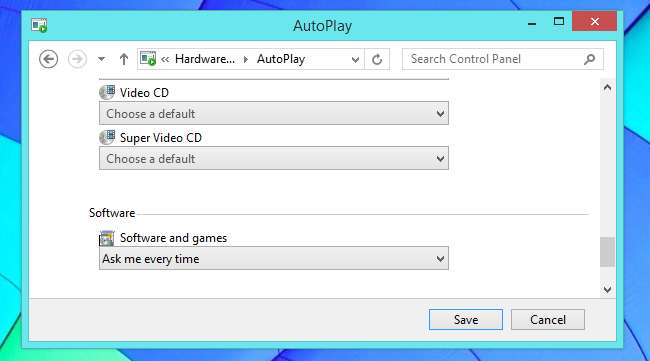

Hvis du vil, kan du deaktiver AutoPlay helt - eller bare for visse typer stasjoner - slik at du ikke får AutoPlay-popup når du setter inn flyttbare medier i datamaskinen. Du finner disse alternativene i Kontrollpanel. Utfør et søk etter "autoplay" i kontrollpanelets søkefelt for å finne dem.

Bildekreditt: aussiegal på Flickr , m01229 på Flickr , Lordcolus på Flickr