Plik Enhanced Mitigation Experience Toolkit to najlepiej strzeżony sekret bezpieczeństwa firmy Microsoft. To łatwe zainstaluj EMET i szybko zabezpiecz wiele popularnych aplikacji , ale dzięki EMET możesz zrobić o wiele więcej.

EMET nie wyskakuje i nie zadaje pytań, więc po skonfigurowaniu jest to rozwiązanie typu „ustaw i zapomnij”. Oto, jak zabezpieczyć więcej aplikacji za pomocą narzędzia EMET i naprawić je, jeśli się zepsują.

Dowiedz się, czy EMET psuje aplikację

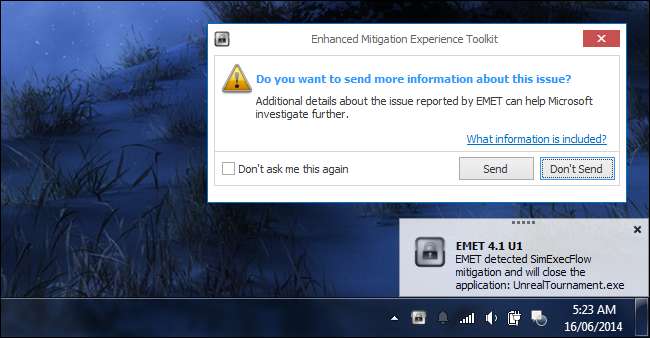

Jeśli aplikacja wykonuje coś, czego nie zezwalają reguły EMET, EMET zamknie aplikację - w każdym razie jest to ustawienie domyślne. EMET zamyka aplikacje, które zachowują się w potencjalnie niebezpieczny sposób, więc nie mogą wystąpić żadne exploity. System Windows nie robi tego domyślnie dla wszystkich aplikacji, ponieważ naruszyłoby to zgodność z wieloma używanymi obecnie starymi aplikacjami systemu Windows.

Jeśli aplikacja ulegnie awarii, natychmiast się wyłączy, a ikona EMET w zasobniku systemowym wyświetli wyskakujące okienko. Zostanie również zapisany w dzienniku zdarzeń systemu Windows - te opcje można dostosować w polu Raportowanie na wstążce w górnej części okna EMET.

Użyj 64-bitowej wersji systemu Windows

ZWIĄZANE Z: Dlaczego 64-bitowa wersja systemu Windows jest bezpieczniejsza

64-bitowe wersje systemu Windows są bezpieczniejsze ponieważ mają dostęp do funkcji takich jak randomizacja układu przestrzeni adresowej (ASLR). Nie wszystkie te funkcje będą dostępne, jeśli używasz 32-bitowej wersji systemu Windows. Podobnie jak sam system Windows, funkcje zabezpieczeń EMET są bardziej wszechstronne i przydatne na komputerach 64-bitowych.

Zablokuj określone procesy

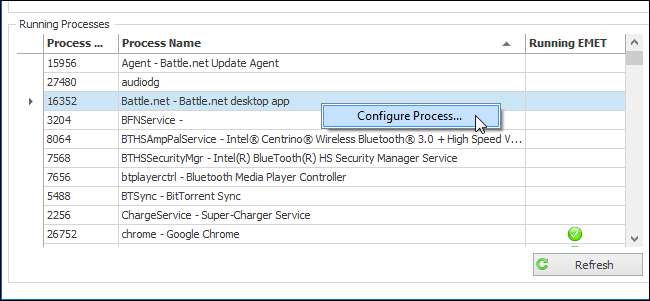

Prawdopodobnie będziesz chciał zablokować określone aplikacje zamiast całego systemu. Skoncentruj się na aplikacjach, które mogą zostać naruszone. Oznacza to przeglądarki internetowe, wtyczki do przeglądarek, programy do czatu i wszelkie inne oprogramowanie, które komunikuje się z Internetem lub otwiera pobrane pliki. Usługi systemowe i aplikacje niskiego poziomu, które działają w trybie offline bez otwierania pobranych plików, są mniej zagrożone. Jeśli masz ważną aplikację biznesową - być może taką, która łączy się z Internetem - może to być aplikacja, którą chcesz najbardziej zabezpieczyć.

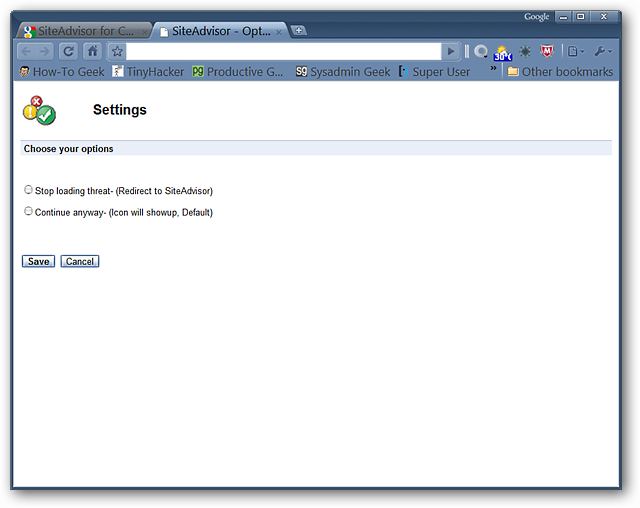

Aby zabezpieczyć działającą aplikację, znajdź ją na liście EMET, kliknij ją prawym przyciskiem myszy i wybierz Konfiguruj proces.

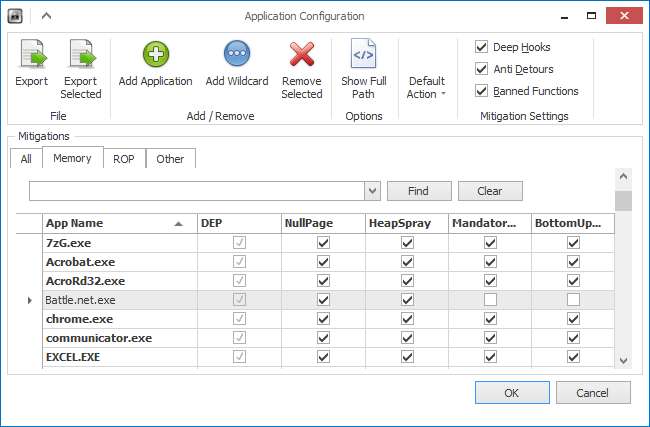

(Jeśli chcesz zabezpieczyć proces, który nie jest uruchomiony, otwórz okno Aplikacje i użyj przycisków Dodaj aplikację lub Dodaj symbol wieloznaczny).

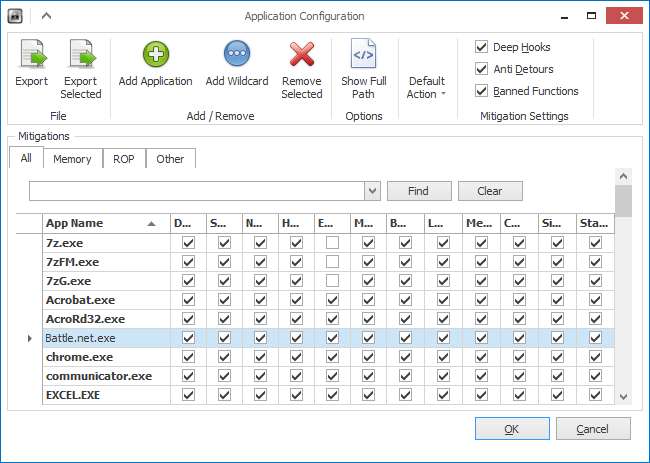

Zostanie wyświetlone okno Konfiguracja aplikacji z podświetloną aplikacją. Domyślnie wszystkie reguły zostaną automatycznie włączone. Wystarczy kliknąć przycisk OK, aby zastosować wszystkie reguły.

Jeśli Twoja aplikacja nie działa poprawnie, zechcesz wrócić tutaj i spróbować wyłączyć niektóre ograniczenia dla tej aplikacji. Wyłączaj je jeden po drugim, aż aplikacja będzie działać i możesz zidentyfikować problem.

Jeśli nie chcesz w ogóle ograniczać aplikacji, wybierz ją z listy i kliknij przycisk Usuń wybrane, aby usunąć reguły i przywrócić aplikację do stanu domyślnego.

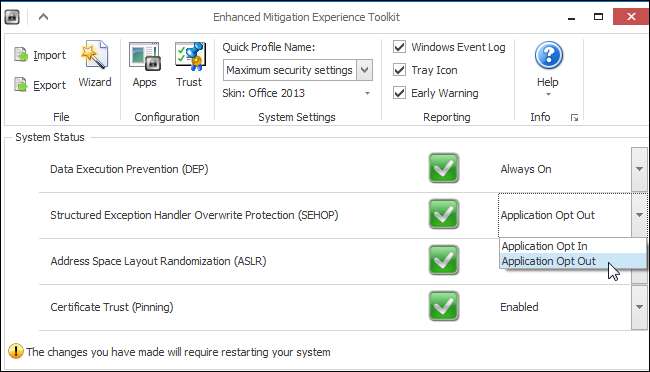

Zmień reguły systemowe

Sekcja Stan systemu umożliwia wybór reguł dotyczących całego systemu. Prawdopodobnie będziesz chciał trzymać się ustawień domyślnych, które pozwalają aplikacjom na włączanie tych zabezpieczeń.

Możesz wybrać „Zawsze włączone” lub „Rezygnacja z aplikacji” dla tych ustawień, aby zapewnić maksymalne bezpieczeństwo. Może to spowodować uszkodzenie wielu aplikacji, zwłaszcza starszych. Jeśli aplikacje zaczną działać nieprawidłowo, możesz przywrócić ustawienia domyślne lub utworzyć reguły „rezygnacji” dla aplikacji.

Aby utworzyć regułę rezygnacji, kliknij prawym przyciskiem myszy proces i wybierz Konfiguruj proces. Usuń zaznaczenie typu ochrony, z której chcesz zrezygnować - jeśli więc chcesz zrezygnować z ASLR dla całego systemu, usuń zaznaczenie pól wyboru ObowiązkoweASLR i BottomUpASLR dla tego procesu. Kliknij OK, aby zapisać regułę.

Pamiętaj, że powyżej włączono opcję „Zawsze włączone” dla funkcji DEP, więc nie możemy wyłączyć funkcji DEP dla żadnych procesów w oknie konfiguracji aplikacji poniżej.

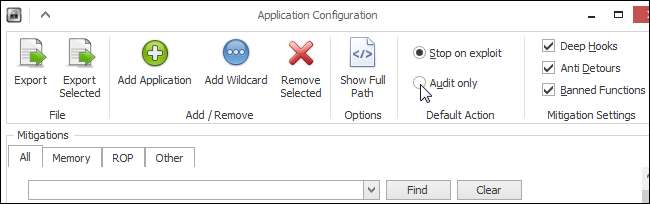

Reguły testowe w trybie „Tylko audyt”

Jeśli chcesz przetestować reguły EMET, ale nie chcesz rozwiązywać żadnych problemów, możesz włączyć tryb „Tylko audyt”. Kliknij ikonę Aplikacje w EMET, aby uzyskać dostęp do okna Konfiguracja aplikacji. Na wstążce u góry ekranu znajdziesz sekcję Akcja domyślna. Domyślnie jest ustawiony na Zatrzymaj w przypadku exploita - EMET zamknie aplikację, jeśli złamie regułę. Możesz również ustawić opcję Tylko audyt. Jeśli aplikacja złamie jedną z reguł EMET, EMET zgłosi problem i zezwoli aplikacji na dalsze działanie.

To oczywiście eliminuje zalety bezpieczeństwa wynikające z uruchamiania EMET, ale jest to dobry sposób na przetestowanie reguł przed ponownym przełączeniem EMET w tryb „Zatrzymaj w przypadku wykorzystania”.

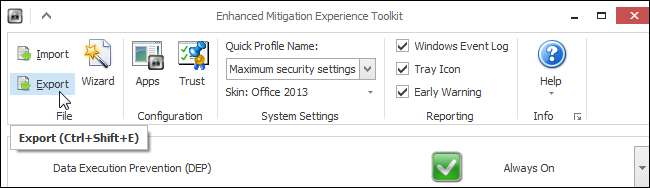

Zasady eksportu i importu

Po utworzeniu i przetestowaniu reguł pamiętaj, aby użyć przycisku Eksportuj lub Eksportuj wybrane, aby wyeksportować reguły do pliku. Następnie możesz je zaimportować na dowolnym innym używanym komputerze i zyskać takie same zabezpieczenia bez większych problemów.

W sieciach korporacyjnych reguły EMET i sam EMET można wdrożyć za pośrednictwem Zasady grupy .

Nic z tego nie jest obowiązkowe. Jeśli jesteś użytkownikiem domowym, który nie chce się tym zajmować, po prostu zainstaluj EMET i trzymaj się zalecanych ustawień domyślnych.