Tylko jedna nagroda pieniężna nie została odebrana na Pwn2Own 2014. Wszystkie główne przeglądarki zostały zhakowane, ale hakerzy nie byli w stanie odebrać głównej nagrody w wysokości 150 000 dolarów za zhakowanie IE 11 zabezpieczonej przy użyciu EMET. Już dziś zabezpiecz swój komputer za pomocą EMET.

Microsoft stawia EMET bardziej na administratorów systemu, ale każdy użytkownik systemu Windows może użyć EMET do szybkiego włączenia dodatkowych funkcji bezpieczeństwa bez specjalnej wiedzy. To narzędzie może nawet pomóc zabezpieczyć przestarzałe systemy Windows XP .

Aktualizacja : EMET został przerwany, ale Ochrona przed exploitami jest wbudowana w system Windows 10 .

Szybko zabezpieczaj popularne aplikacje

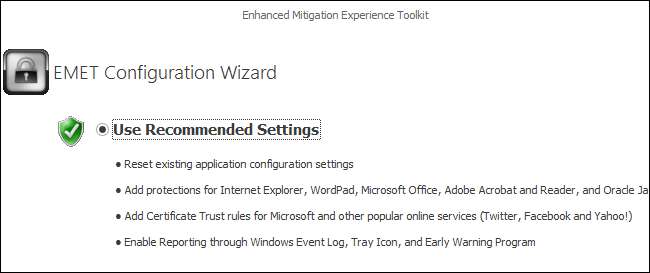

Pobierz Enhanced Mitigation Experience Toolkit (EMET) firmy Microsoft i zainstaluj. Wybierz opcję Użyj zalecanych ustawień, aby włączyć zalecane ustawienia w celu ochrony często wykorzystywanych programów, takich jak Internet Explorer, Microsoft Office, Adobe Reader i niezabezpieczona wtyczka Java .

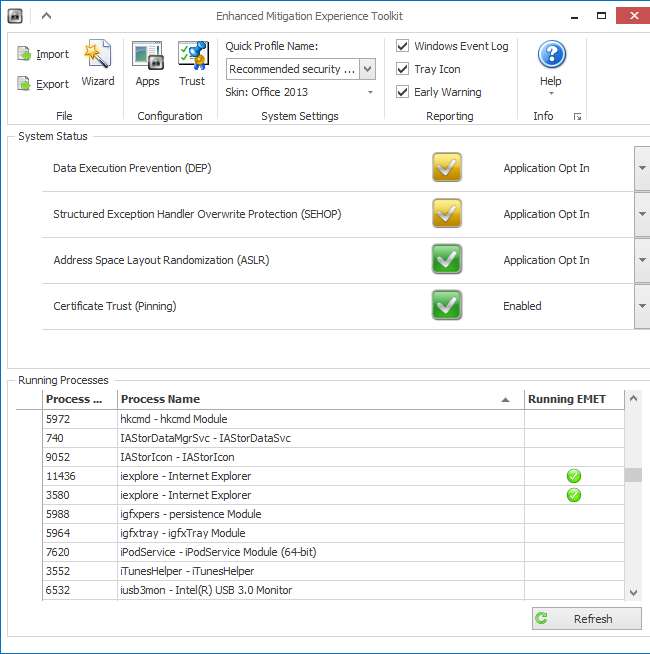

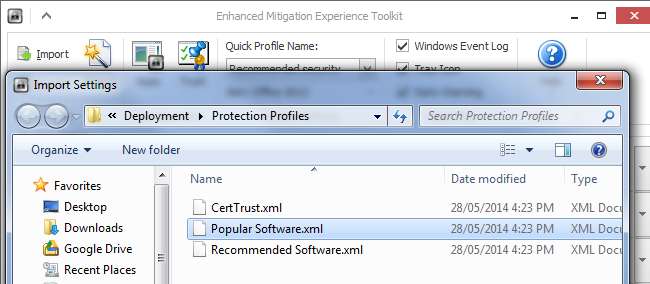

Następnie uruchom aplikację EMET GUI z menu Start lub ekranu Start. Kliknij przycisk Importuj w lewym górnym rogu ekranu.

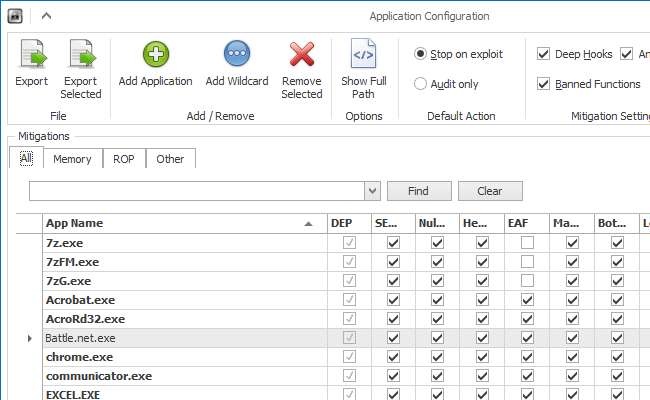

Wybierz plik Popular Software.xml dostarczony z narzędziem EMET i zaimportuj go. Ten plik dodaje dodatkowe reguły, które pomagają chronić popularne programy innych firm, takie jak Firefox, Chrome, Skype, iTunes, Photoshop, Thunderbird, Opera, Google Talk, Pidgin, VLC, WinRAR i 7-Zip.

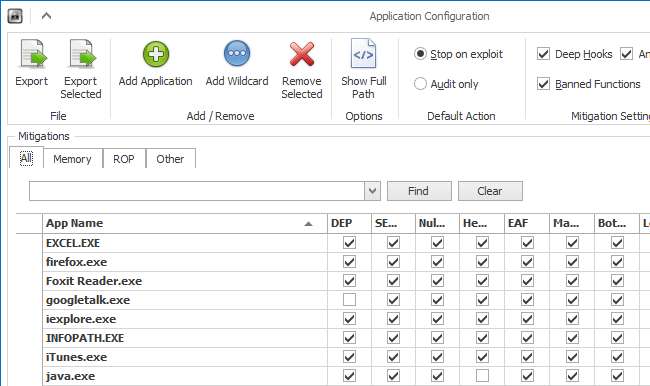

Możesz wyświetlić reguły zainstalowane w systemie, klikając przycisk Aplikacje w obszarze Konfiguracja na wstążce w górnej części okna.

Twój komputer powinien być teraz bezpieczniejszy. Czytaj dalej, jeśli chcesz wiedzieć, co dokładnie robi EMET i jak tworzyć własne zasady.

Jak działa EMET?

ZWIĄZANE Z: Dlaczego 64-bitowa wersja systemu Windows jest bezpieczniejsza

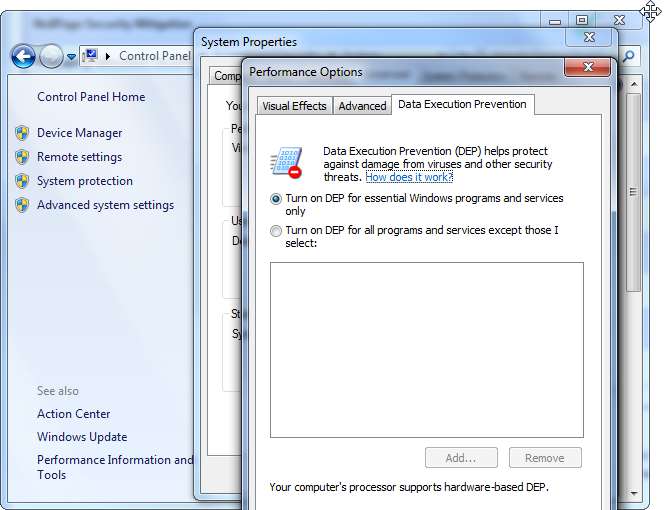

Kiedy firma Microsoft zaczęła poważnie podchodzić do bezpieczeństwa w systemie Windows XP SP2, zaczęła dodawać funkcje zabezpieczeń, z których mogą korzystać aplikacje. Na przykład funkcja zapobiegania wykonywaniu danych (DEP) umożliwia systemowi operacyjnemu oznaczanie określonych sekcji pamięci jako danych, które nie są wykonywalne. Jeśli osoba atakująca wykorzystuje lukę przepełnienia bufora w aplikacji i próbuje uruchomić kod z sektora oznaczonego jako dane, system operacyjny go nie uruchomi. Randomizacja układu przestrzeni adresowej (ASLR) losuje lokalizacje aplikacji i bibliotek systemowych w pamięci - osoba atakująca nie może tworzyć niezawodnych exploitów, które zależą od dokładnej wiedzy, gdzie w pamięci znajduje się określony kod. To tylko kilka z funkcji, z których mogą korzystać nowoczesne wersje systemu Windows. Pomagają chronić system przed wykorzystaniem, nawet jeśli napastnicy znajdą lukę w zabezpieczeniach aplikacji.

System Windows domyślnie włącza te funkcje dla własnych programów systemowych. Twórcy aplikacji z innych firm mogą również włączyć je dla swoich własnych aplikacji. Jednak te funkcje nie są domyślnie włączone dla każdego programu - mogą powodować problemy, szczególnie w przypadku starych i nieaktualnych programów. Aby zapewnić maksymalną kompatybilność, system Windows uruchamia aplikacje bez tych funkcji zabezpieczeń, chyba że powierzchownie o nie zażądają.

EMET zapewnia sposób włączania funkcji DEP, ASLR, a także innych funkcji zabezpieczeń dla aplikacji, które ich specjalnie nie żądają. Nie jest to funkcja systemu Windows, ponieważ może potencjalnie uszkodzić niektóre programy, a większość użytkowników systemu Windows nie wiedziałaby, jak rozwiązać takie problemy.

Zablokuj inne aplikacje

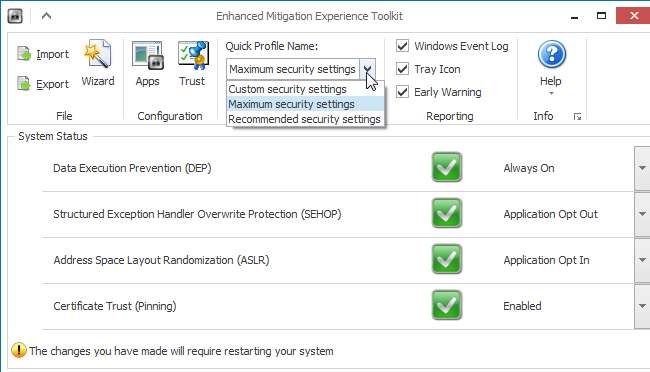

EMET umożliwia samodzielną aktywację większej liczby funkcji bezpieczeństwa. Na przykład możesz kliknąć pole Nazwa szybkiego profilu i wybrać Maksymalne ustawienia zabezpieczeń. Spowoduje to włączenie funkcji DEP dla wszystkich aplikacji i włączenie Structured Exception Handler Overwrite Protection (SEHOP) dla aplikacji, które wyraźnie z niej nie rezygnują.

Możesz dowolnie dostosowywać ustawienia systemowe, modyfikując je samodzielnie w sekcji Stan systemu.

Aby pomóc w ochronie określonej aplikacji, kliknij ją prawym przyciskiem myszy na liście uruchomionych procesów i wybierz opcję Konfiguruj proces. Będziesz mógł ustawić różne reguły, które pomogą go zablokować. Aby uzyskać szczegółowe informacje techniczne dotyczące funkcji poszczególnych funkcji zabezpieczeń, kliknij opcję Pomoc> Podręcznik użytkownika w narzędziu EMET.

Te zabezpieczenia nie są domyślnie włączone, ponieważ mogą powodować nieprawidłowe działanie niektórych aplikacji. Jeśli aplikacja się zepsuje, wróć do EMET, wyłącz dla niej pewne funkcje bezpieczeństwa i sprawdź, czy aplikacja działa. Jeśli zmienisz ustawienie systemowe i aplikacja nie działa już poprawnie, zmień ustawienia systemu z powrotem lub dodaj specjalny wyjątek dla tej aplikacji.

Administratorzy sieci mogą użyć narzędzia EMET do sprawdzenia, czy aplikacja działa, wyeksportować regułę, a następnie zaimportować ją na inne komputery z systemem EMET, aby wdrożyć przetestowane reguły. Użyj opcji Eksportuj lub Eksportuj wybrane, aby wyeksportować utworzone reguły.

Jeśli nam się poszczęści, EMET to rodzaj funkcji, którą będziemy domyślnie instalować w przyszłych wersjach systemu Windows, aby zwiększyć bezpieczeństwo. Firma Microsoft mogłaby zapewnić domyślne reguły, które działają dobrze i aktualizować je automatycznie, tak jak obecnie zapewniają reguły dla popularnych aplikacji innych firm wraz z EMET.