iPhone e Mac con Touch ID o Face ID utilizzano un processore separato per gestire le tue informazioni biometriche. Si chiama Secure Enclave, è fondamentalmente un intero computer a sé stante e offre una varietà di funzionalità di sicurezza.

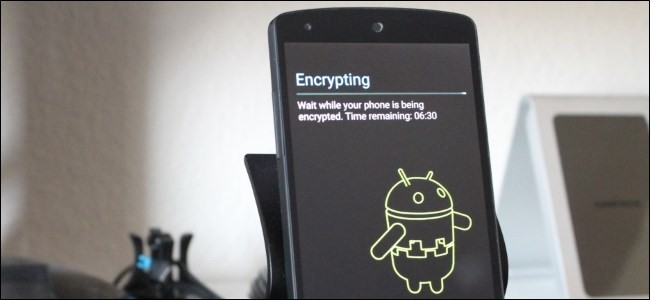

Secure Enclave si avvia separatamente dal resto del dispositivo. Funziona con il proprio microkernel, che non è direttamente accessibile dal tuo sistema operativo o da qualsiasi programma in esecuzione sul tuo dispositivo. Sono disponibili 4 MB di spazio di archiviazione flashable, utilizzato esclusivamente per archiviare chiavi private con curve ellittiche a 256 bit. Queste chiavi sono univoche per il tuo dispositivo e non vengono mai sincronizzate con il cloud o visualizzate direttamente dal sistema operativo principale del tuo dispositivo. Invece, il sistema chiede a Secure Enclave di decrittografare le informazioni utilizzando le chiavi.

Perché esiste Secure Enclave?

Secure Enclave rende molto difficile per gli hacker decrittografare le informazioni sensibili senza l'accesso fisico al tuo dispositivo. Poiché Secure Enclave è un sistema separato e poiché il tuo sistema operativo principale non vede mai effettivamente le chiavi di decrittografia, è incredibilmente difficile decrittografare i tuoi dati senza un'adeguata autorizzazione.

Vale la pena notare che le tue stesse informazioni biometriche non sono archiviate su Secure Enclave; 4 MB non sono abbastanza spazio di archiviazione per tutti quei dati. Invece, l'Enclave memorizza le chiavi di crittografia utilizzate per bloccare i dati biometrici.

I programmi di terze parti possono anche creare e archiviare chiavi nell'enclave per bloccare i dati tranne le app non hanno mai accesso alle chiavi stesse . Invece, le app richiedono a Secure Enclave di crittografare e decrittografare i dati. Ciò significa che qualsiasi informazione crittografata utilizzando l'Enclave è incredibilmente difficile da decrittografare su qualsiasi altro dispositivo.

Per citare Documentazione di Apple per gli sviluppatori :

Quando si memorizza una chiave privata in Secure Enclave, la chiave non viene mai effettivamente gestita, rendendo difficile la compromissione della chiave. Invece, chiedi a Secure Enclave di creare la chiave, archiviarla in modo sicuro ed eseguire operazioni con essa. Si riceve solo l'output di queste operazioni, come dati crittografati o un risultato di verifica della firma crittografica.

Vale anche la pena notare che Secure Enclave non può importare chiavi da altri dispositivi: è progettato esclusivamente per creare e utilizzare chiavi localmente. Ciò rende molto difficile decrittografare le informazioni su qualsiasi dispositivo tranne quello su cui sono state create.

Aspetta, non è stato violato il Secure Enclave?

Secure Enclave è una configurazione elaborata e rende la vita molto difficile agli hacker. Ma non esiste una sicurezza perfetta ed è ragionevole presumere che qualcuno alla fine comprometterà tutto questo.

Nell'estate del 2017, hacker entusiasti hanno rivelato di averlo fatto è riuscito a decrittografare il firmware di Secure Enclave , potenzialmente fornendo loro informazioni su come funziona l'enclave. Siamo sicuri che Apple preferirebbe che questa fuga di notizie non si fosse verificata, ma vale la pena notare che gli hacker non hanno ancora trovato un modo per recuperare le chiavi di crittografia memorizzate nell'enclave: hanno solo decrittografato il firmware stesso.

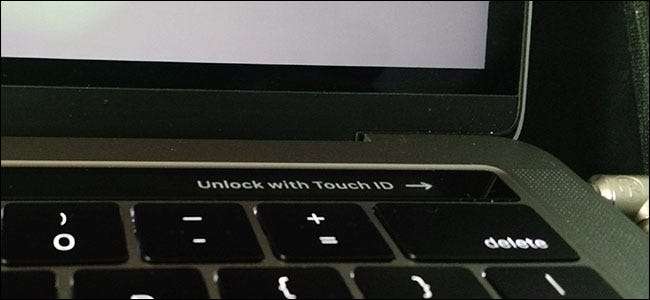

Pulisci l'Enclave prima di vendere il tuo Mac

RELAZIONATO: Come cancellare la Touch Bar del tuo MacBook e proteggere i dati di Enclave

Le chiavi in Secure Enclave sul tuo iPhone vengono cancellate quando tu eseguire un ripristino delle impostazioni di fabbrica . In teoria dovrebbero anche essere cancellati quando tu reinstallare macOS , ma Apple ti consiglia cancella Secure Enclave sul tuo Mac se hai utilizzato qualcosa di diverso dall'installer ufficiale di macOS.