iPhones und Macs mit Touch ID oder Face ID verwenden einen separaten Prozessor, um Ihre biometrischen Informationen zu verarbeiten. Es heißt Secure Enclave, ist im Grunde genommen ein ganzer Computer für sich und bietet eine Vielzahl von Sicherheitsfunktionen.

Die Secure Enclave wird separat vom Rest Ihres Geräts gestartet. Es wird ein eigener Mikrokernel ausgeführt, auf den Ihr Betriebssystem oder auf Ihrem Gerät ausgeführte Programme nicht direkt zugreifen können. Es gibt 4 MB Flash-Speicher, der ausschließlich zum Speichern von privaten Schlüsseln mit elliptischer 256-Bit-Kurve verwendet wird. Diese Schlüssel sind für Ihr Gerät eindeutig und werden niemals mit der Cloud synchronisiert oder sogar direkt vom primären Betriebssystem Ihres Geräts gesehen. Stattdessen fordert das System die sichere Enklave auf, Informationen mithilfe der Schlüssel zu entschlüsseln.

Warum existiert die sichere Enklave?

Die sichere Enklave macht es Hackern sehr schwer, vertrauliche Informationen ohne physischen Zugriff auf Ihr Gerät zu entschlüsseln. Da es sich bei der sicheren Enklave um ein separates System handelt und Ihr primäres Betriebssystem die Entschlüsselungsschlüssel nie sieht, ist es unglaublich schwierig, Ihre Daten ohne entsprechende Autorisierung zu entschlüsseln.

Es ist erwähnenswert, dass Ihre biometrischen Informationen selbst nicht in der sicheren Enklave gespeichert sind. 4 MB sind nicht genug Speicherplatz für all diese Daten. Stattdessen speichert die Enklave Verschlüsselungsschlüssel, mit denen diese biometrischen Daten gesperrt werden.

Programme von Drittanbietern können auch Schlüssel in der Enklave erstellen und speichern, um Daten außer den Apps zu sperren Sie haben niemals Zugriff auf die Schlüssel selbst . Stattdessen fordern Apps die Secure Enclave auf, Daten zu verschlüsseln und zu entschlüsseln. Dies bedeutet, dass mit der Enclave verschlüsselte Informationen auf keinem anderen Gerät unglaublich schwer zu entschlüsseln sind.

Zitieren Apples Dokumentation für Entwickler :

Wenn Sie einen privaten Schlüssel in der sicheren Enklave speichern, behandeln Sie den Schlüssel nie wirklich, was es schwierig macht, den Schlüssel zu kompromittieren. Stattdessen weisen Sie die sichere Enklave an, den Schlüssel zu erstellen, sicher zu speichern und damit Vorgänge auszuführen. Sie erhalten nur die Ausgabe dieser Vorgänge, z. B. verschlüsselte Daten oder ein Ergebnis der Überprüfung der kryptografischen Signatur.

Es ist auch erwähnenswert, dass die Secure Enclave keine Schlüssel von anderen Geräten importieren kann: Sie wurde ausschließlich zum lokalen Erstellen und Verwenden von Schlüsseln entwickelt. Dies macht es sehr schwierig, Informationen auf einem anderen Gerät als dem zu entschlüsseln, auf dem sie erstellt wurden.

Warten Sie, wurde die sichere Enklave nicht gehackt?

Die sichere Enklave ist ein aufwändiges Setup und macht Hackern das Leben sehr schwer. Es gibt jedoch keine perfekte Sicherheit, und es ist vernünftig anzunehmen, dass irgendwann jemand all dies gefährden wird.

Im Sommer 2017 gaben begeisterte Hacker bekannt, dass dies der Fall ist hat es geschafft, die Firmware der Secure Enclave zu entschlüsseln und geben ihnen möglicherweise einen Einblick in die Funktionsweise der Enklave. Wir sind sicher, Apple würde es vorziehen, wenn dieses Leck nicht aufgetreten wäre, aber es ist erwähnenswert, dass Hacker noch keinen Weg gefunden haben, die in der Enklave gespeicherten Verschlüsselungsschlüssel abzurufen: Sie haben nur die Firmware selbst entschlüsselt.

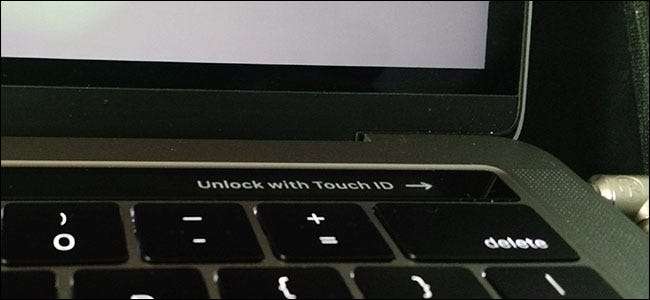

Reinigen Sie die Enklave, bevor Sie Ihren Mac verkaufen

VERBUNDEN: So löschen Sie die Touch-Leiste Ihres MacBook und sichern Enklavendaten

Die Schlüssel in der sicheren Enklave Ihres iPhones werden beim Löschen gelöscht Führen Sie einen Werksreset durch . Theoretisch sollten sie auch bei Ihnen gelöscht werden reinstall macOS , aber Apple empfiehlt Ihnen Löschen Sie die sichere Enklave auf Ihrem Mac Wenn Sie etwas anderes als das offizielle MacOS-Installationsprogramm verwendet haben.