TouchIDまたはFaceIDを搭載したiPhoneおよびMacは、別のプロセッサを使用して生体情報を処理します。これはセキュアエンクレーブと呼ばれ、基本的にはそれ自体がコンピュータ全体であり、さまざまなセキュリティ機能を提供します。

Secure Enclaveは、デバイスの他の部分とは別に起動します。独自のマイクロカーネルを実行しますが、オペレーティングシステムやデバイスで実行されているプログラムから直接アクセスすることはできません。 4MBのフラッシュ可能なストレージがあり、256ビットの楕円曲線の秘密鍵を保存するためだけに使用されます。これらのキーはデバイスに固有のものであり、クラウドに同期されたり、デバイスのプライマリオペレーティングシステムによって直接表示されたりすることはありません。代わりに、システムはセキュアエンクレーブにキーを使用して情報を復号化するように要求します。

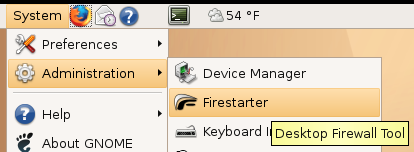

なぜセキュアエンクレーブが存在するのですか?

Secure Enclaveを使用すると、ハッカーがデバイスに物理的にアクセスせずに機密情報を復号化することが非常に困難になります。 Secure Enclaveは別のシステムであり、プライマリオペレーティングシステムが実際に復号化キーを認識しないため、適切な承認なしにデータを復号化することは非常に困難です。

生体情報自体はSecureEnclaveに保存されていないことに注意してください。 4MBは、すべてのデータを保存するのに十分なストレージ容量ではありません。代わりに、エンクレーブは、その生体認証データをロックダウンするために使用される暗号化キーを格納します。

サードパーティのプログラムは、データをロックダウンするためにエンクレーブにキーを作成して保存することもできますが、アプリは キー自体にアクセスすることはできません 。代わりに、アプリはSecureEnclaveにデータの暗号化と復号化を要求します。つまり、エンクレーブを使用して暗号化された情報は、他のデバイスで復号化するのが非常に困難です。

引用するには 開発者向けのAppleのドキュメント :

秘密鍵をSecureEnclaveに保存する場合、実際に鍵を処理することはないため、鍵が危険にさらされることは困難です。代わりに、Secure Enclaveに、キーを作成して安全に保管し、それを使用して操作を実行するように指示します。暗号化されたデータや暗号化された署名の検証結果など、これらの操作の出力のみを受け取ります。

Secure Enclaveは、他のデバイスからキーをインポートできないことにも注意してください。ローカルでキーを作成して使用するためだけに設計されています。これにより、情報が作成されたデバイス以外のデバイスで情報を復号化することが非常に困難になります。

待って、セキュアエンクレーブはハッキングされていませんか?

Secure Enclaveは手の込んだ設定であり、ハッカーの生活を非常に困難にします。しかし、完璧なセキュリティというものはありません。最終的に誰かがこれらすべてを危険にさらすと想定するのは合理的です。

2017年の夏、熱狂的なハッカーは SecureEnclaveのファームウェアを復号化することができました 、エンクレーブがどのように機能するかについての洞察を潜在的に提供します。 Appleはこのリークが発生していないことを望んでいると確信していますが、ハッカーはエンクレーブに保存されている暗号化キーを取得する方法をまだ見つけていません。ファームウェア自体を復号化しただけです。

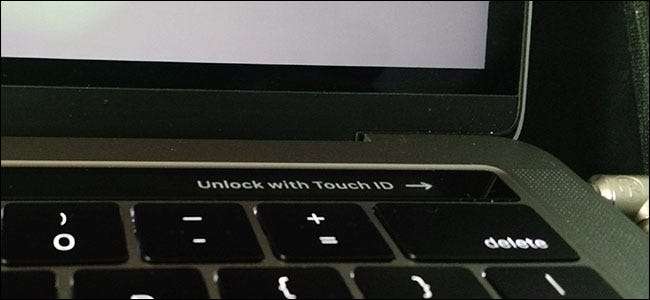

Macを販売する前にエンクレーブを掃除してください

関連: MacBookのタッチバーをクリアしてエンクレーブデータを保護する方法

iPhoneのSecureEnclaveのキーは、次の場合にワイプされます。 工場出荷時の状態にリセットします 。理論的には、あなたが macOSを再インストールします 、しかしアップルはあなたをお勧めします Macのセキュアエンクレーブをクリアする 公式のmacOSインストーラー以外を使用した場合。