Seorang peneliti keamanan baru-baru ini menemukan pintu belakang di banyak router D-Link, yang memungkinkan siapa pun mengakses router tanpa mengetahui nama pengguna atau kata sandi. Ini bukan masalah keamanan router pertama dan tidak akan menjadi yang terakhir.

Untuk melindungi diri Anda sendiri, Anda harus memastikan bahwa router Anda dikonfigurasi dengan aman. Ini lebih dari sekadar mengaktifkan enkripsi Wi-Fi dan tidak menghosting jaringan Wi-Fi terbuka .

Nonaktifkan Akses Jarak Jauh

Router menawarkan antarmuka web, memungkinkan Anda untuk mengonfigurasinya melalui browser. Router menjalankan server web dan membuat halaman web ini tersedia saat Anda berada di jaringan lokal router.

Namun, sebagian besar router menawarkan fitur "akses jarak jauh" yang memungkinkan Anda mengakses antarmuka web ini dari mana saja di dunia. Bahkan jika Anda menetapkan nama pengguna dan kata sandi, jika Anda memiliki router D-Link yang terpengaruh oleh kerentanan ini, siapa pun akan dapat masuk tanpa kredensial apa pun. Jika Anda menonaktifkan akses jarak jauh, Anda akan aman dari orang-orang yang mengakses router Anda dari jarak jauh dan merusaknya.

Untuk melakukannya, buka antarmuka web router Anda dan cari fitur “Akses Jarak Jauh”, “Administrasi Jarak Jauh”, atau “Pengelolaan Jarak Jauh”. Pastikan dinonaktifkan - ini harus dinonaktifkan secara default di sebagian besar router, tetapi ada baiknya untuk memeriksanya.

Perbarui Firmware

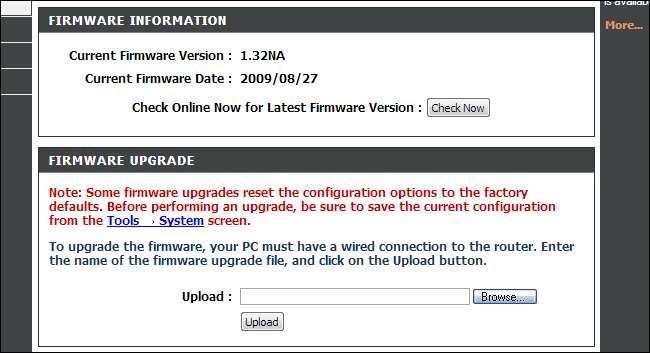

Seperti sistem operasi kami, browser web, dan setiap perangkat lunak lain yang kami gunakan, perangkat lunak router tidaklah sempurna. Firmware router - pada dasarnya perangkat lunak yang berjalan di router - mungkin memiliki kelemahan keamanan. Produsen router dapat merilis pembaruan firmware yang memperbaiki lubang keamanan tersebut, meskipun mereka dengan cepat menghentikan dukungan untuk sebagian besar router dan beralih ke model berikutnya.

Sayangnya, sebagian besar router tidak memiliki fitur pembaruan otomatis seperti Windows dan browser web kami - Anda harus memeriksa situs web pabrikan router untuk pembaruan firmware dan menginstalnya secara manual melalui antarmuka web router. Periksa untuk memastikan router Anda menginstal firmware terbaru yang tersedia.

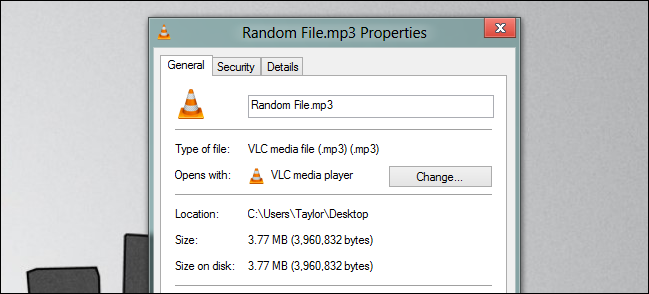

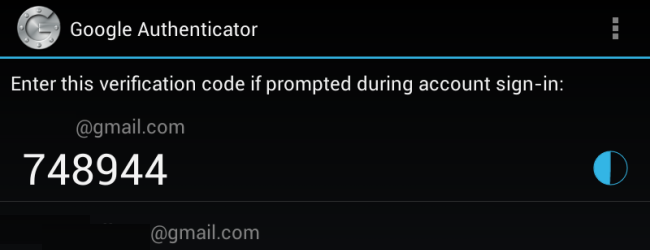

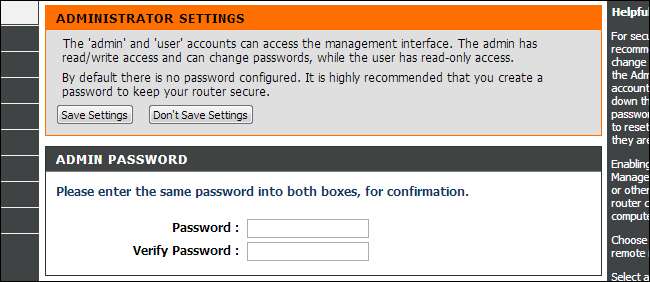

Ubah Kredensial Login Default

Banyak router memiliki kredensial login default yang cukup jelas, seperti kata sandi "admin". Jika seseorang memperoleh akses ke antarmuka web router Anda melalui semacam kerentanan atau hanya dengan masuk ke jaringan Wi-Fi Anda, akan mudah untuk masuk dan merusak setelan router.

Untuk menghindarinya, ubah sandi router menjadi sandi non-default yang tidak dapat ditebak dengan mudah oleh penyerang. Beberapa perute bahkan mengizinkan Anda untuk mengubah nama pengguna yang Anda gunakan untuk masuk ke perute Anda.

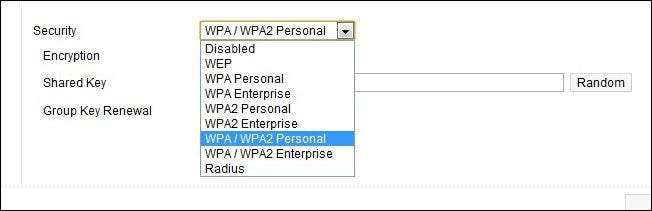

Kunci Akses Wi-Fi

TERKAIT: Jangan Memiliki Rasa Keamanan yang Salah: 5 Cara Tidak Aman untuk Mengamankan Wi-Fi Anda

Jika seseorang mendapatkan akses ke jaringan Wi-Fi Anda, mereka dapat mencoba merusak router Anda - atau hanya melakukan hal buruk lainnya seperti mengintip file lokal Anda atau menggunakan koneksi Anda untuk mengunduh konten berhak cipta dan membuat Anda mendapat masalah. Menjalankan jaringan Wi-Fi terbuka bisa berbahaya.

Untuk mencegahnya, pastikan Wi-Fi router Anda aman. Ini cukup sederhana: Setel untuk menggunakan enkripsi WPA2 dan gunakan kata sandi yang cukup aman. Jangan gunakan enkripsi WEP yang lebih lemah atau setel frasa sandi yang jelas seperti "sandi" .

Nonaktifkan UPnP

TERKAIT: Apakah UPnP merupakan Risiko Keamanan?

Berbagai kelemahan UPnP telah ditemukan di router konsumen. Puluhan juta perute konsumen menanggapi permintaan UPnP dari Internet, memungkinkan penyerang di Internet untuk mengkonfigurasi perute Anda dari jarak jauh. Applet Flash di browser Anda dapat menggunakan UPnP untuk membuka port, membuat komputer Anda lebih rentan. UPnP cukup tidak aman karena berbagai alasan.

Untuk menghindari masalah berbasis UPnP, nonaktifkan UPnP di router Anda melalui antarmuka webnya. Jika Anda menggunakan perangkat lunak yang membutuhkan port forwarded - seperti klien BitTorrent, server game, atau program komunikasi - Anda harus meneruskan port pada router Anda tanpa mengandalkan UPnP.

Keluar dari Antarmuka Web Router Saat Anda Selesai Mengkonfigurasinya

Cacat cross site scripting (XSS) telah ditemukan di beberapa router. Router dengan cacat XSS seperti itu dapat dikontrol oleh halaman web jahat, memungkinkan halaman web untuk mengkonfigurasi pengaturan saat Anda masuk. Jika router Anda menggunakan nama pengguna dan sandi default, akan mudah untuk halaman web berbahaya untuk mendapat akses.

Meskipun Anda mengubah sandi router, secara teori situs web dapat menggunakan sesi login Anda untuk mengakses router dan mengubah pengaturannya.

Untuk mencegahnya, cukup keluar dari router Anda setelah selesai mengonfigurasikannya - jika Anda tidak dapat melakukannya, Anda mungkin ingin menghapus cookie browser Anda. Ini bukanlah sesuatu yang terlalu paranoid, tetapi keluar dari router Anda setelah selesai menggunakannya adalah hal yang cepat dan mudah dilakukan.

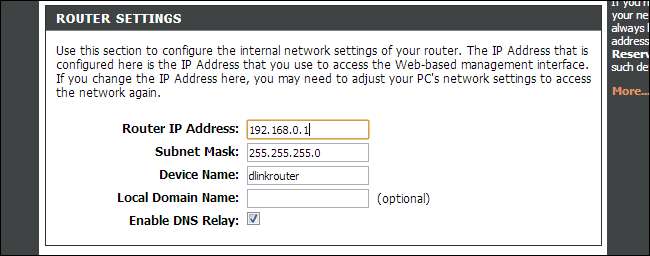

Ubah Alamat IP Lokal Router

Jika Anda benar-benar paranoid, Anda mungkin dapat mengubah alamat IP lokal router Anda. Misalnya, jika alamat defaultnya adalah 192.168.0.1, Anda dapat mengubahnya menjadi 192.168.0.150. Jika perute itu sendiri rentan dan semacam skrip berbahaya di peramban web Anda mencoba mengeksploitasi kerentanan skrip lintas situs, mengakses perute yang diketahui rentan di alamat IP lokal mereka dan merusaknya, serangan itu akan gagal.

Langkah ini tidak sepenuhnya diperlukan, terutama karena tidak akan melindungi dari penyerang lokal - jika seseorang berada di jaringan atau perangkat lunak Anda berjalan di PC Anda, mereka dapat menentukan alamat IP router Anda dan menyambungkannya.

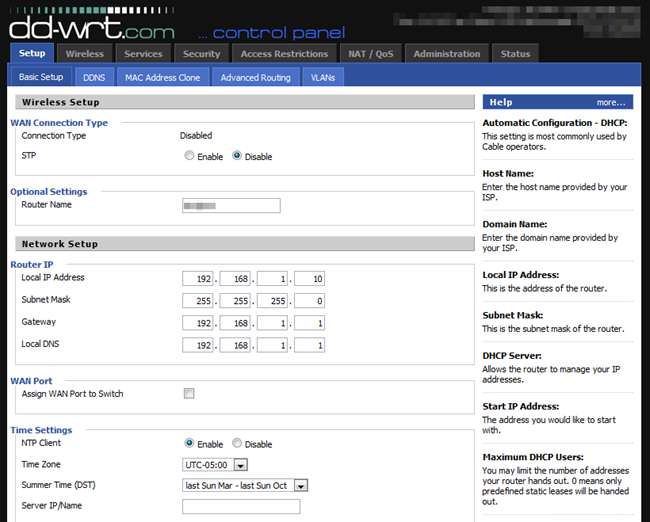

Instal Firmwares Pihak Ketiga

Jika Anda benar-benar khawatir tentang keamanan, Anda juga bisa instal firmware pihak ketiga seperti DD-WRT atau OpenWRT . Anda tidak akan menemukan pintu belakang tidak dikenal yang ditambahkan oleh pabrikan router di firmware alternatif ini.

Router konsumen akan menjadi badai masalah keamanan yang sempurna - mereka tidak secara otomatis diperbarui dengan patch keamanan baru, mereka terhubung langsung ke Internet, produsen dengan cepat berhenti mendukungnya, dan banyak router konsumen tampaknya penuh dengan buruk kode yang mengarah ke eksploitasi UPnP dan pintu belakang yang mudah dieksploitasi. Melakukan beberapa tindakan pencegahan dasar adalah hal yang cerdas.

Kredit Gambar: Nuscreen di Flickr