En sikkerhetsforsker oppdaget nylig en bakdør i mange D-Link-rutere, slik at alle kunne få tilgang til ruteren uten å vite brukernavnet eller passordet. Dette er ikke det første sikkerhetsproblemet for ruteren og vil ikke være det siste.

For å beskytte deg selv, bør du sørge for at ruteren din er konfigurert sikkert. Dette handler om mer enn bare å aktivere Wi-Fi-kryptering og ikke vert for et åpent Wi-Fi-nettverk .

Deaktiver ekstern tilgang

Rutere tilbyr et webgrensesnitt, slik at du kan konfigurere dem via en nettleser. Ruteren kjører en webserver og gjør denne websiden tilgjengelig når du er på ruterenes lokale nettverk.

Imidlertid tilbyr de fleste rutere en "ekstern tilgang" -funksjon som lar deg få tilgang til dette webgrensesnittet fra hvor som helst i verden. Selv om du angir et brukernavn og passord, hvis du har en D-Link-ruter som er berørt av dette sikkerhetsproblemet, vil alle kunne logge på uten legitimasjon. Hvis du har deaktivert ekstern tilgang, vil du være trygg fra at folk eksternt får tilgang til ruteren din og tukler med den.

For å gjøre dette, åpne ruterens nettgrensesnitt og se etter funksjonen "Ekstern tilgang", "Fjernadministrasjon" eller "Fjernadministrasjon". Forsikre deg om at den er deaktivert - den skal være deaktivert som standard på de fleste rutere, men det er bra å sjekke.

Oppdater fastvaren

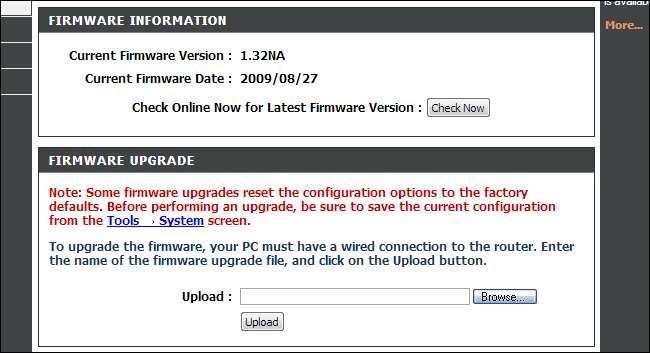

I likhet med operativsystemene, nettleserne og annen programvare vi bruker, er ikke ruteprogramvare perfekt. Routerens fastvare - i hovedsak programvaren som kjører på ruteren - kan ha sikkerhetsfeil. Ruterprodusenter kan gi ut firmwareoppdateringer som løser slike sikkerhetshull, selv om de raskt avvikler støtten for de fleste rutere og går videre til de neste modellene.

Dessverre har de fleste rutere ikke en automatisk oppdateringsfunksjon som Windows og nettleserne våre - du må sjekke ruteprodusentens nettsted for firmwareoppdatering og installere den manuelt via ruteren. Kontroller at ruteren din har den siste tilgjengelige fastvaren installert.

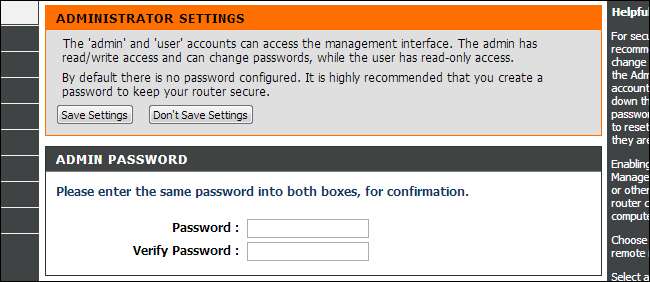

Endre standard påloggingsinformasjon

Mange rutere har standard påloggingsinformasjon som er ganske åpenbar, for eksempel passordet “admin”. Hvis noen fikk tilgang til ruterenes webgrensesnitt gjennom en slags sårbarhet eller bare ved å logge på Wi-Fi-nettverket ditt, ville det være enkelt å logge på og tukle med ruterenes innstillinger.

For å unngå dette, endre ruteren passord til et ikke-standard passord som en angriper ikke lett kunne gjette. Noen rutere lar deg til og med endre brukernavnet du bruker til å logge på ruteren.

Lås ned Wi-Fi-tilgang

I SLEKT: Ikke ha en falsk følelse av sikkerhet: 5 usikre måter å sikre Wi-Fi på

Hvis noen får tilgang til Wi-Fi-nettverket ditt, kan de prøve å tukle med ruteren din - eller bare gjøre andre dårlige ting som å snuse på dine lokale fildelinger eller bruke tilkoblingen din til å laste ned opphavsrettsbeskyttet innhold og få deg i trøbbel. Å kjøre et åpent Wi-Fi-nettverk kan være farlig.

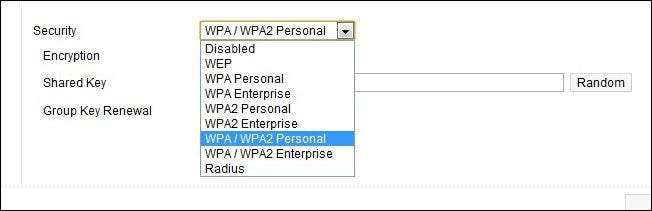

For å forhindre dette, må du sørge for at ruterens Wi-Fi er sikkert. Dette er ganske enkelt: Sett den til å bruke WPA2-kryptering og bruk en rimelig sikker passordfrase. Ikke gjør det bruk den svakere WEP-krypteringen eller angi en åpenbar passordfrase som "passord" .

Deaktiver UPnP

I SLEKT: Er UPnP en sikkerhetsrisiko?

En rekke UPnP-feil er funnet i forbrukerrutere. Titalls millioner forbrukerrutere svarer på UPnP-forespørsler fra Internett, slik at angripere på Internett kan konfigurere ruteren eksternt. Flash-appletter i nettleseren din kan bruke UPnP til å åpne porter, noe som gjør datamaskinen din mer sårbar. UPnP er ganske usikker av en rekke årsaker.

For å unngå UPnP-baserte problemer, deaktiver UPnP på ruteren din via nettgrensesnittet. Hvis du bruker programvare som trenger videresending av porter - for eksempel en BitTorrent-klient, spillserver eller kommunikasjonsprogram - må du videresende porter på ruteren din uten å stole på UPnP.

Logg av ruterenes nettgrensesnitt når du er ferdig med å konfigurere den

XSS-feil (Cross Site Scripting) er funnet i noen rutere. En ruter med en slik XSS-feil kan kontrolleres av en ondsinnet webside, slik at websiden kan konfigurere innstillinger mens du er logget inn. Hvis ruteren bruker standard brukernavn og passord, ville det være enkelt for den ondsinnede websiden. for å få tilgang.

Selv om du endret ruterenes passord, ville det teoretisk være mulig for et nettsted å bruke den påloggede økten for å få tilgang til ruteren og endre innstillingene.

For å forhindre dette er det bare å logge av ruteren når du er ferdig med å konfigurere den. Hvis du ikke kan gjøre det, kan det være lurt å fjerne nettleserkakene dine. Dette er ikke noe å være for paranoid om, men å logge ut av ruteren når du er ferdig med å bruke den, er en rask og enkel ting å gjøre.

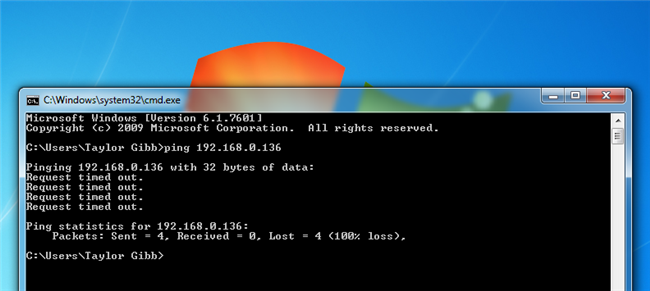

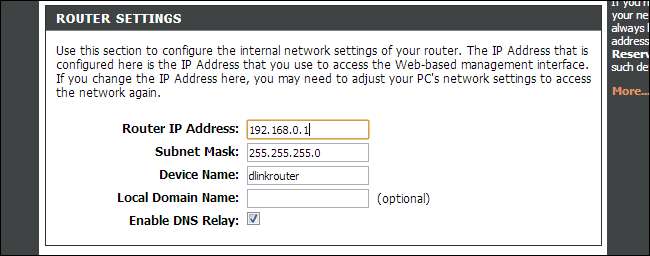

Endre ruterens lokale IP-adresse

Hvis du virkelig er paranoid, kan du kanskje endre ruterenes lokale IP-adresse. Hvis for eksempel standardadressen er 192.168.0.1, kan du endre den til 192.168.0.150. Hvis selve ruteren var sårbar og et slags ondsinnet skript i nettleseren din forsøkte å utnytte et skriptsårbarhet på tvers av nettsteder, få tilgang til kjente sårbare rutere på sin lokale IP-adresse og tukle med dem, ville angrepet mislykkes.

Dette trinnet er ikke helt nødvendig, spesielt siden det ikke vil beskytte mot lokale angripere. Hvis noen var på nettverket ditt eller programvaren kjørte på PC-en, ville de kunne bestemme rutens IP-adresse og koble til den.

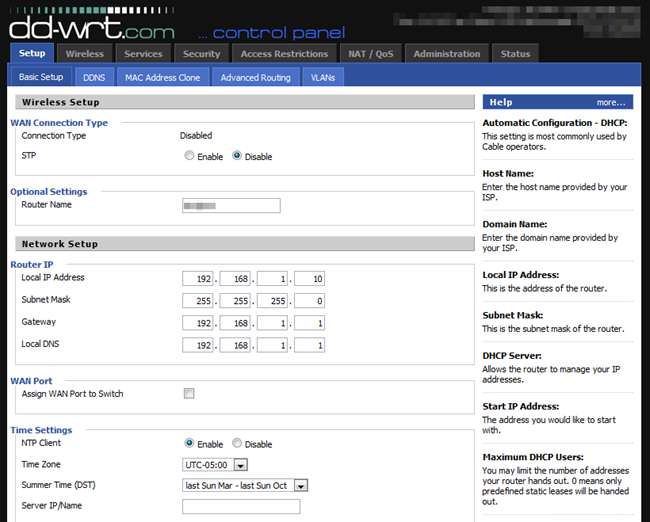

Installer tredjeparts firmware

Hvis du er veldig bekymret for sikkerhet, kan du også installer en tredjeparts firmware som for eksempel DD-WRT eller OpenWRT . Du finner ikke obskure bakdører som er lagt til av produsenten av ruteren i disse alternative firmware.

Forbrukerrutere er i ferd med å bli en perfekt storm av sikkerhetsproblemer - de oppdateres ikke automatisk med nye sikkerhetsoppdateringer, de er koblet direkte til Internett, produsenter slutter raskt å støtte dem, og mange forbrukerrutere ser ut til å være fulle av dårlige kode som fører til UPnP-utnyttelse og enkle å utnytte bakdører. Det er smart å ta noen grunnleggende forholdsregler.

Bildekreditt: Nuscreen på Flickr