Egy biztonsági kutató nemrég számos D-Link útválasztóban fedezett fel egy hátsó ajtót, amely lehetővé tette, hogy bárki hozzáférjen az útválasztóhoz a felhasználónév vagy jelszó ismerete nélkül. Ez nem az első útválasztó biztonsági probléma, és nem is az utolsó.

Saját védelme érdekében győződjön meg arról, hogy az útválasztó biztonságosan van konfigurálva. Ez nem csak a Wi-Fi titkosítás és a nem tárol nyitott Wi-Fi hálózatot .

Tiltsa le a távoli hozzáférést

Az útválasztók webes felületet kínálnak, amely lehetővé teszi, hogy böngészőn keresztül konfigurálják őket. Az útválasztó webkiszolgálót futtat, és elérhetővé teszi ezt a weboldalt, amikor az útválasztó helyi hálózatán tartózkodik.

A legtöbb útválasztó azonban kínál „távoli hozzáférés” funkciót, amely lehetővé teszi a webes felület elérését a világ bármely pontjáról. Még ha beállít egy felhasználónevet és jelszót is, ha van egy D-Link útválasztója, amelyet ez a biztonsági rés érint, akkor bárki hitelesítő adatok nélkül bejelentkezhet. Ha a távoli hozzáférést letiltotta, akkor biztonságban lehetne, ha az emberek távolról hozzáférnének az útválasztóhoz, és azt manipulálnák.

Ehhez nyissa meg az útválasztó webes felületét, és keresse meg a „Távoli hozzáférés”, „Távoli adminisztráció” vagy „Távoli kezelés” funkciót. Győződjön meg róla, hogy le van tiltva - alapértelmezés szerint le kell tiltani a legtöbb útválasztón, de jó ellenőrizni.

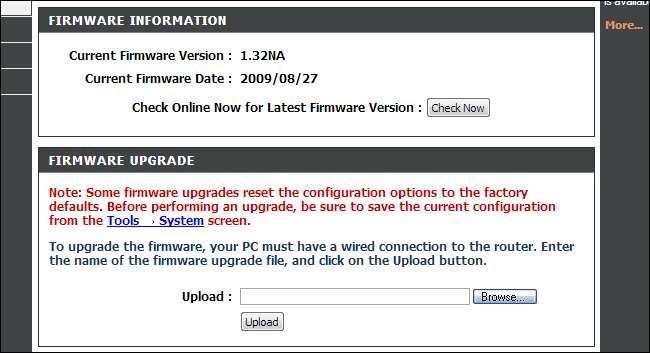

Frissítse a firmware-t

Az operációs rendszerekhez, a böngészőkhöz és minden más szoftverhez hasonlóan az útválasztó szoftver sem tökéletes. Az útválasztó firmware-jének - lényegében a routeren futó szoftvernek - biztonsági hibái lehetnek. Az útválasztó-gyártók kiadhatnak firmware-frissítéseket, amelyek orvosolják az ilyen biztonsági hiányosságokat, bár gyorsan leállítják a legtöbb útválasztó támogatását, és továbblépnek a következő modellekre.

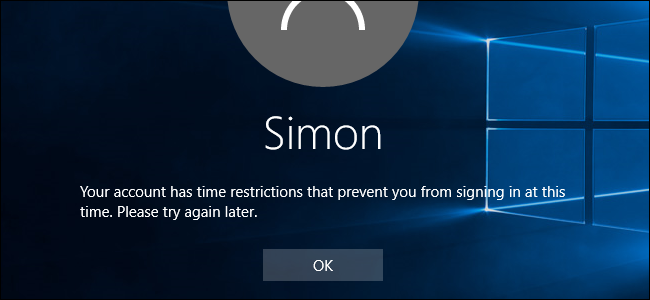

Sajnos a legtöbb útválasztó nem rendelkezik automatikus frissítési funkcióval, mint a Windows, és webböngészőink is - meg kell keresnie az útválasztó gyártójának webhelyén a firmware frissítést, és manuálisan kell telepítenie az útválasztó webes felületén keresztül. Ellenőrizze, hogy az útválasztón található-e a legfrissebb elérhető firmware.

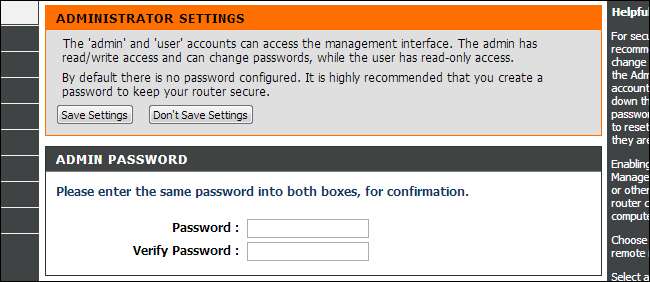

Alapértelmezett bejelentkezési adatok módosítása

Sok útválasztó rendelkezik alapértelmezett bejelentkezési adatokkal, amelyek meglehetősen nyilvánvalóak, például az „admin” jelszó. Ha valaki valamilyen biztonsági rés révén, vagy csak a Wi-Fi hálózatra való bejelentkezéssel jutna hozzá az útválasztó webes felületéhez, akkor könnyű lenne bejelentkezni és meghamisítani az útválasztó beállításait.

Ennek elkerülése érdekében módosítsa az útválasztó jelszavát egy nem alapértelmezett jelszóra, amelyet a támadó nem tudott könnyen kitalálni. Néhány útválasztó lehetővé teszi még az útválasztóba való bejelentkezéshez használt felhasználónév megváltoztatását is.

Zárja le a Wi-Fi hozzáférést

ÖSSZEFÜGGŐ: Ne legyen hamis biztonságérzete: 5 nem biztonságos módszer a Wi-Fi biztonságának biztosítására

Ha valaki hozzáférést kap az Ön Wi-Fi-hálózatához, megkísérelheti az útválasztó manipulálását - vagy csak más rossz dolgokat tehet, mint például a helyi fájlmegosztások szaggatása, vagy a kapcsolat segítségével letöltheti a szerzői jog által védett tartalmat, és így bajba kerülhet. A nyitott Wi-Fi hálózat futtatása veszélyes lehet.

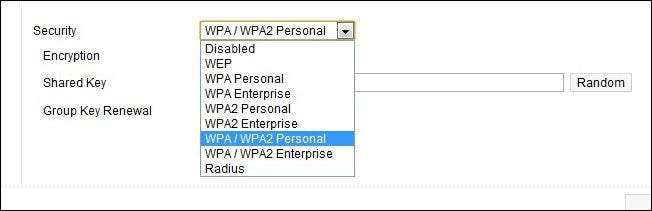

Ennek megakadályozása érdekében ellenőrizze, hogy az útválasztó Wi-Fi-je biztonságos-e. Ez nagyon egyszerű: Állítsa be WPA2 titkosítás használatára és ésszerűen biztonságos jelszó használatára. Ne használja a gyengébb WEP titkosítást, vagy állítson be egy nyilvánvaló jelszót, például „jelszó” .

Tiltsa le az UPnP-t

ÖSSZEFÜGGŐ: Az UPnP biztonsági kockázat?

Számos UPnP hibát találtak a fogyasztói útválasztókban. A fogyasztói útválasztók tízmilliói válaszolnak az internetről érkező UPnP-kérésekre, így az interneten lévő támadók távolról konfigurálhatják az útválasztót. A böngészőjében található Flash kisalkalmazások az UPnP használatával portokat nyithatnak meg, így a számítógép sebezhetőbbé válik. Az UPnP meglehetősen bizonytalan különféle okokból.

Az UPnP-alapú problémák elkerülése érdekében tiltsa le az UPnP-t az útválasztón a webes felületén keresztül. Ha olyan szoftvert használ, amely portokat továbbít, például BitTorrent klienst, játékkiszolgálót vagy kommunikációs programot - továbbítania kell a portokat az útválasztón anélkül, hogy támaszkodna az UPnP-re.

Jelentkezzen ki az útválasztó webes felületéről, ha készen áll a konfigurálására

Egyes útválasztókban megtalálhatók a helyek közötti szkriptelés (XSS) hibák. Egy ilyen XSS hibával rendelkező útválasztót egy rosszindulatú weboldal vezérelhet, lehetővé téve a weboldal számára, hogy konfigurálja a beállításokat, miközben bejelentkezik. Ha az útválasztó az alapértelmezett felhasználónevet és jelszót használja, akkor a rosszindulatú weboldal könnyen megteheti. hogy hozzáférhessenek.

Még akkor is, ha megváltoztatta az útválasztó jelszavát, elméletileg lehetséges lenne, hogy egy webhely a bejelentkezett munkamenetet használja az útválasztó eléréséhez és annak beállításainak módosításához.

Ennek megakadályozása érdekében csak jelentkezzen ki az útválasztóról, ha végzett a konfigurálásával - ha ezt nem tudja megtenni, akkor érdemes törölnie a böngésző cookie-jait. Ezt nem szabad túl paranoiásnak tartani, de a használat befejezése után kijelentkezni az útválasztóról gyorsan és egyszerűen megtehetõ.

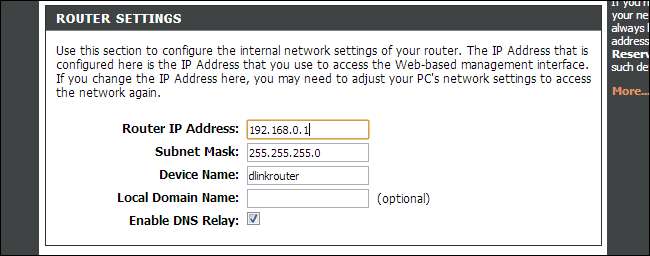

Módosítsa az útválasztó helyi IP-címét

Ha valóban paranoiás vagy, akkor megváltoztathatja az útválasztó helyi IP-címét. Például, ha az alapértelmezett címe 192.168.0.1, akkor megváltoztathatja 192.168.0.150-re. Ha maga az útválasztó sérülékeny lenne, és a böngészőjében valamilyen rosszindulatú szkript megpróbálna kihasználni egy webhelyek közötti parancsfájlok sebezhetőségét, az ismert sérülékeny útválasztókhoz hozzáférne a helyi IP-címeken, és meghamisítaná őket, a támadás meghiúsulna.

Ez a lépés nem teljesen szükséges, főleg, hogy nem védene a helyi támadóktól - ha valaki a hálózatán tartózkodik, vagy ha szoftver fut a számítógépén, akkor képes lesz meghatározni az útválasztó IP-címét és csatlakozni hozzá.

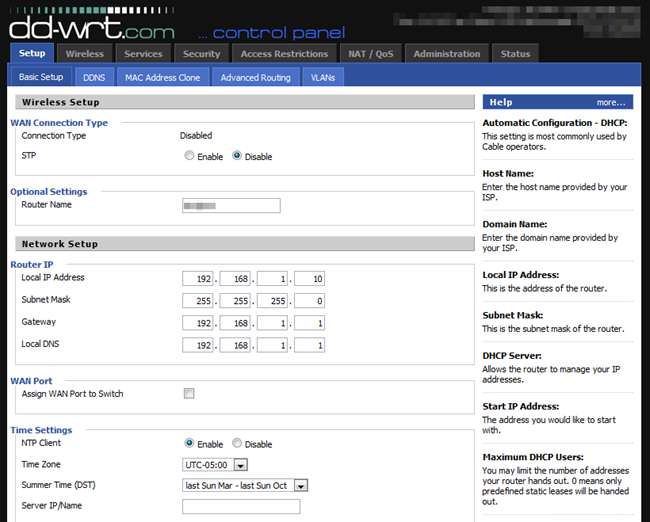

Telepítse harmadik féltől származó firmware-eket

Ha valóban aggódsz a biztonságért, akkor is telepítsen egy harmadik féltől származó firmware-t mint például DD-WRT vagy OpenWRT . Az útválasztó gyártója által hozzáadott homályos hátsó ajtókat nem találja meg ezekben az alternatív firmware-ekben.

A fogyasztói útválasztók a biztonsági problémák tökéletes viharává alakulnak - nem frissülnek automatikusan új biztonsági javításokkal, közvetlenül az internethez csatlakoznak, a gyártók gyorsan leállítják támogatásukat, és úgy tűnik, hogy sok fogyasztói útválasztó tele van rosszakkal kód, amely az UPnP kihasználtságához és könnyen kihasználható hátsó ajtókhoz vezet. Okos néhány alapvető óvintézkedést megtenni.

Kép jóváírása: Színvédő a Flickr-en