סריקת נמל היא קצת כמו לנדנד עם חבורת ידיות כדי לראות אילו דלתות נעולות. הסורק לומד אילו יציאות בנתב או בחומת האש פתוחות, ויכול להשתמש במידע זה כדי למצוא את החולשות הפוטנציאליות של מערכת המחשב.

מה זה נמל?

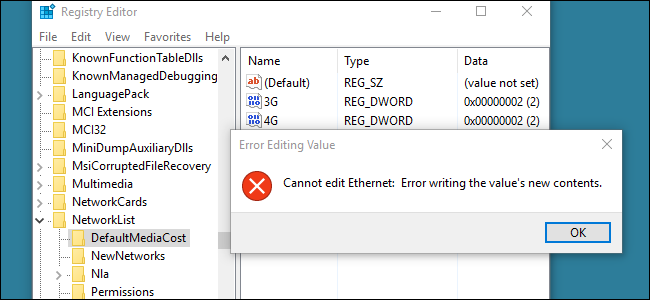

כאשר מכשיר מתחבר למכשיר אחר דרך רשת, הוא מציין a TCP או UDP מספר יציאה מ- 0 עד 65535. עם זאת, ישנם יציאות המשמשות בתדירות גבוהה יותר. יציאות TCP 0 עד 1023 הן "יציאות ידועות" המספקות שירותי מערכת. לדוגמה, יציאה 20 היא העברת קבצים FTP, יציאה 22 היא מעטפת מאובטחת (SSH) חיבורי מסוף, יציאה 80 היא תעבורת HTTP רגילה, ויציאה 443 מוצפנת HTTPS . לכן, כאשר אתה מתחבר לאתר מאובטח, דפדפן האינטרנט שלך מדבר עם שרת האינטרנט שמאזין ביציאה 443 של אותו שרת.

שירותים לא תמיד צריכים לפעול ביציאות הספציפיות האלה. לדוגמה, אתה יכול להפעיל שרת אינטרנט HTTPS ביציאה 32342 או שרת מעטפת מאובטח ביציאה 65001, אם תרצה. אלה רק ברירות המחדל הסטנדרטיות.

מהי סריקת נמל?

סריקת יציאות היא תהליך של בדיקת כל היציאות בכתובת IP כדי לראות אם הן פתוחות או סגורות. תוכנת סריקת הנמל תבדוק את יציאה 0, יציאה 1, יציאה 2 וכל הדרך עד ליציאה 65535. היא עושה זאת פשוט על ידי שליחת בקשה לכל יציאה ומבקשת תגובה. בצורתו הפשוטה ביותר, תוכנת סריקת הנמל שואלת על כל יציאה, אחת בכל פעם. המערכת המרוחקת תגיב ותגיד אם יציאה פתוחה או סגורה. האדם שמפעיל את סריקת הנמל יידע אז אילו יציאות פתוחות.

כל רשת חומות אש בדרך עשויה לחסום או להוריד תנועה אחרת, לכן סריקת יציאות היא גם שיטה למצוא אילו יציאות נגישות או נחשפות לרשת, באותה מערכת מרוחקת.

ה כלי nmap הוא נפוץ כלי רשת משמש לסריקת נמל, אך ישנם כלים רבים אחרים לסריקת נמל.

מדוע אנשים מבצעים סריקות נמל?

סריקות יציאות שימושיות לקביעת נקודות התורפה של המערכת. סריקת נמל תאמר לתוקף אילו יציאות פתוחות במערכת, וזה יעזור לו לגבש תוכנית התקפה. לדוגמא, אם שרת Secure Shell (SSH) התגלה כמאזין ביציאה 22, התוקף יכול לנסות להתחבר ולבדוק אם יש סיסמאות חלשות. אם סוג אחר של שרת מקשיב ליציאה אחרת, התוקף יכול לתקוע בו ולראות אם יש באג שניתן לנצל. אולי גרסה ישנה של התוכנה פועלת, ויש חור אבטחה ידוע.

סוגים אלה של סריקות יכולים גם לסייע בזיהוי שירותים הפועלים ביציאות שאינן ברירת מחדל. לכן, אם אתה מפעיל שרת SSH ביציאה 65001 במקום ביציאה 22, סריקת היציאה תגלה זאת והתוקף יכול לנסות להתחבר לשרת ה- SSH שלך ביציאה זו. אתה לא יכול להסתיר רק שרת ביציאה שאינה ברירת מחדל כדי לאבטח את המערכת שלך, אם כי זה עושה את השרת קשה יותר למצוא.

סריקות נמל אינן משמשות רק את התוקפים. סריקות נמל שימושיות לבדיקות חודרות הגנתיות. ארגון יכול לסרוק מערכות משלו כדי לקבוע אילו שירותים נחשפים לרשת ולהבטיח שהם מוגדרים בצורה מאובטחת.

כמה מסוכנות סריקות נמל?

סריקת יציאה יכולה לעזור לתוקף למצוא נקודת תורפה לתקוף ולפרוץ למערכת מחשב. זה רק הצעד הראשון. זה שמצאת נמל פתוח לא אומר שתוכל לתקוף אותו. ברגע שמצאת יציאה פתוחה המפעילה שירות האזנה, תוכל לסרוק אותה לאיתור נקודות תורפה. זו הסכנה האמיתית.

ברשת הביתית שלך כמעט בוודאות שיש לך נתב שיושב בינך לבין האינטרנט. מישהו באינטרנט יוכל לבצע סריקת נמל רק לנתב שלך, והם לא ימצאו שום דבר מלבד שירותים פוטנציאליים בנתב עצמו. הנתב הזה משמש כחומת אש - אלא אם כן העביר יציאות בודדות מהנתב שלך למכשיר, ובמקרה זה אותם יציאות ספציפיות נחשפות לאינטרנט.

עבור שרתי מחשבים ורשתות ארגוניות, ניתן להגדיר חומות אש לזהות סריקות יציאה ולחסום תנועה מהכתובת הסורקת. אם כל השירותים שנחשפים לאינטרנט מוגדרים בצורה מאובטחת ואין להם חורי אבטחה ידועים, סריקות יציאות לא אמורות להיות מפחידות מדי.

סוגי סריקות נמל

בסריקת יציאת "חיבור TCP מלא", הסורק שולח הודעת SYN ליציאה. אם היציאה פתוחה, המערכת המרוחקת עונה להודעת SYN-ACK (אישור). הסורק מגיב בהודעת ACK משלו (אישור). זה מלא לחיצת יד לחיבור TCP , והסורק יודע שהמערכת מקבלת חיבורים ביציאה אם תהליך זה מתרחש.

אם היציאה סגורה, המערכת המרוחקת תגיב בהודעת RST (איפוס). אם המערכת המרוחקת פשוט לא קיימת ברשת, לא תהיה תגובה.

חלק מהסורקים מבצעים סריקת "TCP פתוחה למחצה". במקום לעבור על מחזור מלא של SYN, SYN-ACK ואז ACK, הם פשוט שולחים SYN ומחכים לתגובה SYN-ACK או RST. אין צורך לשלוח ACK סופי להשלמת החיבור, מכיוון שה- SYN-ACK יגיד לסורק את כל מה שהוא צריך לדעת. זה מהיר יותר כי צריך לשלוח פחות מנות.

סוגים אחרים של סריקות כוללים שליחת חבילות זרות זרות יותר, וממתינים לראות אם המערכת המרוחקת מחזירה חבילת RST הסוגרת את החיבור. אם כן, הסורק יודע שיש מערכת מרוחקת באותו מקום, וכי יציאה מסוימת אחת סגורה עליה. אם לא מתקבלת חבילה, הסורק יודע שהיציאה חייבת להיות פתוחה.

קל לזהות סריקת יציאות פשוטה שבה התוכנה מבקשת מידע על כל יציאה, אחת אחת. ניתן להגדיר בקלות חומות אש ברשת כדי לזהות ולהפסיק התנהגות זו.

זו הסיבה שחלק מטכניקות סריקת הנמל עובדות אחרת. לדוגמה, סריקת יציאות יכולה לסרוק טווח קטן יותר של יציאות, או יכולה לסרוק את כל טווח היציאות לאורך תקופה ארוכה הרבה יותר, כך שיהיה קשה יותר לזהות אותה.

סריקות נמל הן כלי אבטחה בסיסי לחם וחמאה בכל הנוגע למערכות מחשב חודרות (ואבטחה). אבל הם רק כלי המאפשר לתוקפים למצוא יציאות שעלולות להיות פגיעות להתקפה. הם לא נותנים לתוקף גישה למערכת, ומערכת מוגדרת בצורה מאובטחת יכולה בהחלט לעמוד בסריקת יציאות מלאה ללא פגיעה.

אשראי תמונה: צילומי xfilephotos /Shutterstock.com, רעיון קייזי /Shutterstock.com.