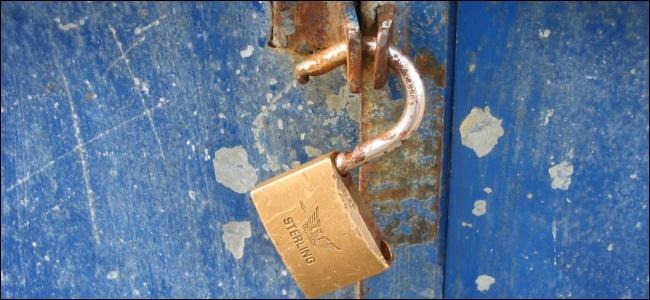

Una scansione delle porte è un po 'come far oscillare un gruppo di maniglie per vedere quali porte sono bloccate. Lo scanner apprende quali porte su un router o firewall sono aperte e può utilizzare queste informazioni per trovare i potenziali punti deboli di un computer.

Cos'è un porto?

Quando un dispositivo si connette a un altro dispositivo su una rete, specifica un file TCP o UDP numero di porta da 0 a 65535. Tuttavia, alcune porte vengono utilizzate più frequentemente. Le porte TCP da 0 a 1023 sono "porte note" che forniscono servizi di sistema. Ad esempio, la porta 20 è trasferimenti di file FTP, la porta 22 è Secure Shell (SSH) connessioni terminali, la porta 80 è il traffico Web HTTP standard e la porta 443 è crittografata HTTPS . Quindi, quando ti connetti a un sito web protetto, il tuo browser web sta parlando con il server web che è in ascolto sulla porta 443 di quel server.

I servizi non devono sempre essere eseguiti su queste porte specifiche. Ad esempio, potresti eseguire un server Web HTTPS sulla porta 32342 o un server Secure Shell sulla porta 65001, se lo desideri. Queste sono solo le impostazioni predefinite standard.

Cos'è un Port Scan?

Una scansione delle porte è un processo di controllo di tutte le porte in un indirizzo IP per vedere se sono aperte o chiuse. Il software di scansione delle porte controlla la porta 0, la porta 1, la porta 2 e fino alla porta 65535. Lo fa semplicemente inviando una richiesta a ciascuna porta e chiedendo una risposta. Nella sua forma più semplice, il software di scansione delle porte chiede informazioni su ciascuna porta, una alla volta. Il sistema remoto risponderà e dirà se una porta è aperta o chiusa. La persona che esegue la scansione delle porte saprebbe quindi quali porte sono aperte.

Qualsiasi rete firewall in questo modo può bloccare o altrimenti far cadere il traffico, quindi una scansione delle porte è anche un metodo per trovare quali porte sono raggiungibili, o esposte alla rete, su quel sistema remoto.

Il strumento nmap è un comune utilità di rete utilizzato per la scansione delle porte, ma ci sono molti altri strumenti di scansione delle porte.

Perché le persone eseguono le scansioni delle porte?

Le scansioni delle porte sono utili per determinare le vulnerabilità di un sistema. Una scansione delle porte direbbe a un utente malintenzionato quali porte sono aperte sul sistema e questo lo aiuterebbe a formulare un piano di attacco. Ad esempio, se un server Secure Shell (SSH) è stato rilevato come in ascolto sulla porta 22, l'aggressore potrebbe provare a connettersi e verificare la presenza di password deboli. Se un altro tipo di server è in ascolto su un'altra porta, l'attaccante potrebbe toccarlo e vedere se c'è un bug che può essere sfruttato. Forse è in esecuzione una vecchia versione del software e c'è una falla di sicurezza nota.

Questi tipi di scansioni possono anche aiutare a rilevare i servizi in esecuzione su porte non predefinite. Quindi, se stai eseguendo un server SSH sulla porta 65001 invece che sulla porta 22, la scansione della porta lo rivelerebbe e l'aggressore potrebbe provare a connettersi al tuo server SSH su quella porta. Non puoi semplicemente nascondere un server su una porta non predefinita per proteggere il tuo sistema, anche se rende il server più difficile da trovare.

Le scansioni delle porte non vengono utilizzate solo dagli aggressori. Le scansioni delle porte sono utili per i test di penetrazione difensivi. Un'organizzazione può eseguire la scansione dei propri sistemi per determinare quali servizi sono esposti alla rete e assicurarsi che siano configurati in modo sicuro.

Quanto sono pericolose le scansioni delle porte?

Una scansione delle porte può aiutare un utente malintenzionato a trovare un punto debole per attaccare e penetrare in un sistema informatico. Tuttavia è solo il primo passo. Solo perché hai trovato una porta aperta non significa che puoi attaccarla. Tuttavia, una volta trovata una porta aperta che esegue un servizio di ascolto, è possibile analizzarla per individuare eventuali vulnerabilità. Questo è il vero pericolo.

Sulla tua rete domestica, quasi certamente hai un router posto tra te e Internet. Qualcuno su Internet sarebbe solo in grado di eseguire la scansione delle porte del router e non troverebbe nulla a parte i potenziali servizi sul router stesso. Quel router funge da firewall, a meno che tu non lo sia inoltrato singole porte dal router a un dispositivo, nel qual caso quelle porte specifiche sono esposte a Internet.

Per i server di computer e le reti aziendali, i firewall possono essere configurati per rilevare le scansioni delle porte e bloccare il traffico dall'indirizzo che sta scansionando. Se tutti i servizi esposti a Internet sono configurati in modo sicuro e non presentano falle di sicurezza note, le scansioni delle porte non dovrebbero nemmeno essere troppo spaventose.

Tipi di port scan

In una scansione della porta "connessione piena TCP", lo scanner invia un messaggio SYN (richiesta di connessione) a una porta. Se la porta è aperta, il sistema remoto risponde con un messaggio SYN-ACK (riconoscimento). Lo scanner che risponde con il proprio messaggio ACK (riconoscimento). Questo è un completo Handshake della connessione TCP e lo scanner sa che il sistema accetta connessioni su una porta se questo processo ha luogo.

Se la porta è chiusa, il sistema remoto risponderà con un messaggio RST (reset). Se il sistema remoto semplicemente non è presente sulla rete, non ci sarà risposta.

Alcuni scanner eseguono una scansione "TCP semiaperta". Invece di eseguire un ciclo completo SYN, SYN-ACK e quindi ACK, inviano semplicemente un SYN e attendono un messaggio SYN-ACK o RST in risposta. Non è necessario inviare un ACK finale per completare la connessione, poiché il SYN-ACK direbbe allo scanner tutto ciò che deve sapere. È più veloce perché è necessario inviare meno pacchetti.

Altri tipi di scansioni comportano l'invio di tipi di pacchetti sconosciuti e non validi e l'attesa di vedere se il sistema remoto restituisce un pacchetto RST che chiude la connessione. In tal caso, lo scanner sa che in quella posizione è presente un sistema remoto e che su di esso è chiusa una particolare porta. Se non viene ricevuto alcun pacchetto, lo scanner sa che la porta deve essere aperta.

Una semplice scansione delle porte in cui il software richiede informazioni su ciascuna porta, una alla volta, è facile da individuare. I firewall di rete possono essere facilmente configurati per rilevare e interrompere questo comportamento.

Ecco perché alcune tecniche di scansione delle porte funzionano in modo diverso. Ad esempio, una scansione delle porte potrebbe scansionare un intervallo più piccolo di porte o potrebbe scansionare l'intera gamma di porte per un periodo molto più lungo, quindi sarebbe più difficile da rilevare.

Le scansioni delle porte sono uno strumento di sicurezza fondamentale quando si tratta di penetrare (e proteggere) i sistemi informatici. Ma sono solo uno strumento che consente agli aggressori di trovare le porte che potrebbero essere vulnerabili agli attacchi. Non consentono a un utente malintenzionato di accedere a un sistema e un sistema configurato in modo sicuro può certamente resistere a una scansione completa delle porte senza danni.

Credito immagine: xfilephotos /Shutterstock.com, Casezy idea /Shutterstock.com.