ポートスキャンは、ドアノブの束を揺らして、どのドアがロックされているかを確認するのと少し似ています。スキャナーは、ルーターまたはファイアウォールのどのポートが開いているかを学習し、この情報を使用してコンピューターシステムの潜在的な弱点を見つけることができます。

ポートとは何ですか?

デバイスがネットワークを介して別のデバイスに接続する場合、デバイスは TCPまたはUDP ポート番号は0〜65535です。ただし、一部のポートはより頻繁に使用されます。 TCPポート0〜1023は、システムサービスを提供する「既知のポート」です。たとえば、ポート20はFTPファイル転送、ポート22は セキュアシェル(SSH) 端末接続、ポート80は標準のHTTP Webトラフィックであり、ポート443は暗号化されています HTTPS 。したがって、安全なWebサイトに接続すると、Webブラウザはそのサーバーのポート443でリッスンしているWebサーバーと通信します。

サービスは、必ずしもこれらの特定のポートで実行する必要はありません。たとえば、必要に応じて、ポート32342でHTTPSウェブサーバーを実行したり、ポート65001でセキュアシェルサーバーを実行したりできます。これらは単なる標準のデフォルトです。

ポートスキャンとは何ですか?

ポートスキャンは、IPアドレスにあるすべてのポートをチェックして、それらが開いているか閉じているかを確認するプロセスです。ポートスキャンソフトウェアは、ポート0、ポート1、ポート2、およびポート65535までをチェックします。これは、各ポートに要求を送信し、応答を要求するだけで実行されます。最も単純な形式では、ポートスキャンソフトウェアは各ポートについて一度に1つずつ尋ねます。リモートシステムが応答し、ポートが開いているか閉じているかを通知します。ポートスキャンを実行している人は、どのポートが開いているかを知ることができます。

任意のネットワーク ファイアウォール 途中でトラフィックをブロックまたはドロップする可能性があるため、ポートスキャンは、そのリモートシステムで到達可能またはネットワークに公開されているポートを見つける方法でもあります。

ザ・ nmapツール 一般的です ネットワークユーティリティ ポートスキャンに使用されますが、他にも多くのポートスキャンツールがあります。

なぜ人々はポートスキャンを実行するのですか?

ポートスキャンは、システムの脆弱性を特定するのに役立ちます。ポートスキャンは、攻撃者にシステム上で開いているポートを知らせ、攻撃の計画を立てるのに役立ちます。たとえば、セキュアシェル(SSH)サーバーがポート22でリッスンしていることが検出された場合、攻撃者は接続を試みて脆弱なパスワードをチェックする可能性があります。別の種類のサーバーが別のポートでリッスンしている場合、攻撃者はそのサーバーを突いて、悪用される可能性のあるバグがあるかどうかを確認する可能性があります。おそらく、古いバージョンのソフトウェアが実行されており、既知のセキュリティホールがあります。

これらのタイプのスキャンは、デフォルト以外のポートで実行されているサービスの検出にも役立ちます。したがって、ポート22ではなくポート65001でSSHサーバーを実行している場合、ポートスキャンによってこれが明らかになり、攻撃者はそのポートでSSHサーバーに接続しようとする可能性があります。デフォルト以外のポートでサーバーを非表示にしてシステムを保護することはできませんが、サーバーを見つけるのは難しくなります。

ポートスキャンは、攻撃者によって使用されるだけではありません。ポートスキャンは、防御的な侵入テストに役立ちます。組織は独自のシステムをスキャンして、ネットワークに公開されているサービスを特定し、それらが安全に構成されていることを確認できます。

ポートスキャンはどの程度危険ですか?

ポートスキャンは、攻撃者が攻撃してコンピュータシステムに侵入する弱点を見つけるのに役立ちます。ただし、これは最初のステップにすぎません。開いているポートを見つけたからといって、それを攻撃できるとは限りません。ただし、リスニングサービスを実行している開いているポートを見つけたら、それをスキャンして脆弱性を見つけることができます。それが本当の危険です。

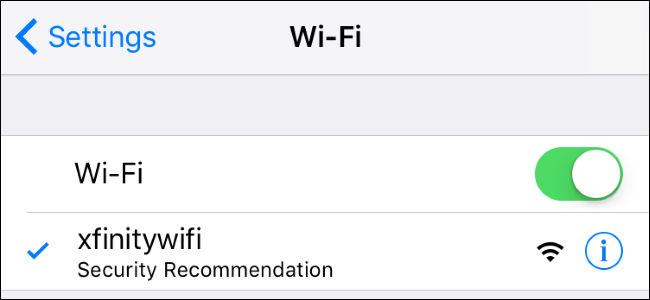

あなたのホームネットワークでは、ほぼ確実にあなたとインターネットの間にルーターがあります。インターネット上の誰かがルーターをポートスキャンすることしかできず、ルーター自体の潜在的なサービス以外には何も見つかりません。そのルーターはファイアウォールとして機能します。 ルーターから個々のポートを転送 デバイスに接続します。この場合、これらの特定のポートはインターネットに公開されます。

コンピュータサーバーと企業ネットワークの場合、ファイアウォールは、ポートスキャンを検出し、スキャンしているアドレスからのトラフィックをブロックするように構成できます。インターネットに公開されているすべてのサービスが安全に構成されており、既知のセキュリティホールがない場合、ポートスキャンはそれほど恐ろしいものではありません。

ポートスキャンの種類

「TCPフル接続」ポートスキャンでは、スキャナーはSYN(接続要求)メッセージをポートに送信します。ポートが開いている場合、リモートシステムはSYN-ACK(確認応答)メッセージで応答します。スキャナーは、独自のACK(確認応答)メッセージで応答します。これはいっぱいです TCP接続ハンドシェイク 、およびスキャナーは、このプロセスが実行された場合、システムがポートで接続を受け入れていることを認識します。

ポートが閉じている場合、リモートシステムはRST(リセット)メッセージで応答します。リモートシステムがネットワーク上に存在しない場合、応答はありません。

一部のスキャナーは「TCPハーフオープン」スキャンを実行します。完全なSYN、SYN-ACK、次にACKサイクルを実行するのではなく、SYNを送信し、応答としてSYN-ACKまたはRSTメッセージを待機します。 SYN-ACKはスキャナーに必要なすべての情報を通知するため、接続を完了するために最終的なACKを送信する必要はありません。送信する必要のあるパケットが少ないため、高速です。

他のタイプのスキャンでは、見知らぬ不正なタイプのパケットを送信し、リモートシステムが接続を閉じるRSTパケットを返すかどうかを確認します。存在する場合、スキャナーはその場所にリモートシステムがあり、特定の1つのポートが閉じていることを認識します。パケットが受信されない場合、スキャナーはポートが開いている必要があることを認識しています。

ソフトウェアが各ポートに関する情報を1つずつ要求する単純なポートスキャンは、簡単に見つけることができます。ネットワークファイアウォールは、この動作を検出して停止するように簡単に構成できます。

そのため、一部のポートスキャン手法の動作が異なります。たとえば、ポートスキャンでは、より狭い範囲のポートをスキャンしたり、はるかに長い期間にわたってポートの全範囲をスキャンしたりできるため、検出がより困難になります。

ポートスキャンは、コンピュータシステムへの侵入(およびセキュリティ保護)に関しては、基本的なセキュリティツールです。ただし、これらは攻撃者が攻撃に対して脆弱である可能性のあるポートを見つけることができるツールにすぎません。攻撃者にシステムへのアクセスを許可することはなく、安全に構成されたシステムは、害を及ぼすことなくフルポートスキャンに確実に耐えることができます。

画像クレジット: xfilephotos /しゅってrsとck。こm、 Casezyのアイデア /しゅってrsとck。こm。