Satamaskannaus on vähän kuin jigglata joukko ovenkahvoja nähdäksesi, mitkä ovet on lukittu. Skanneri oppii, mitkä reitittimen tai palomuurin portit ovat auki, ja voi käyttää näitä tietoja tietokonejärjestelmän mahdollisten heikkouksien löytämiseen.

Mikä on satama?

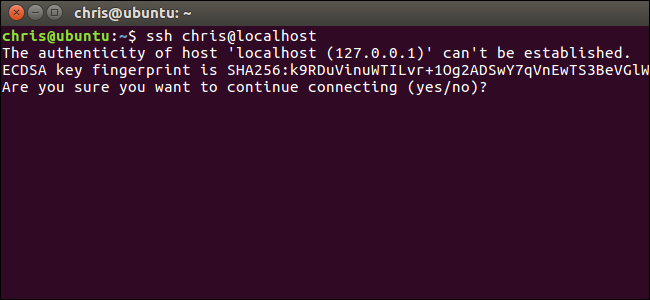

Kun laite muodostaa yhteyden toiseen laitteeseen verkon kautta, se määrittää a TCP tai UDP porttinumero välillä 0 - 65535. Joitakin portteja käytetään kuitenkin useammin. TCP-portit 0-1023 ovat "tunnettuja portteja", jotka tarjoavat järjestelmäpalveluja. Esimerkiksi portti 20 on FTP-tiedostojen siirto, portti 22 on Suojattu kuori (SSH) pääteyhteydet, portti 80 on tavallinen HTTP-verkkoliikenne ja portti 443 on salattu HTTPS . Joten kun muodostat yhteyden suojattuun verkkosivustoon, selaimesi puhuu verkkopalvelimelle, joka kuuntelee kyseisen palvelimen porttia 443.

Palvelujen ei tarvitse aina toimia näissä tietyissä satamissa. Voit esimerkiksi käyttää HTTPS-verkkopalvelinta portissa 32342 tai Secure Shell -palvelinta portissa 65001, jos haluat. Nämä ovat vain vakio-oletusarvot.

Mikä on Port Scan?

Porttiskannaus on prosessi, jolla kaikki IP-osoitteen portit tarkistetaan, ovatko ne auki vai kiinni. Satamanskannausohjelmisto tarkistaisi portin 0, portin 1, portin 2 ja aina porttiin 65535. Se tekee tämän lähettämällä yksinkertaisesti pyynnön jokaiselle portille ja pyytämällä vastausta. Yksinkertaisimmassa muodossaan porttien skannausohjelmisto kysyy kustakin portista yksi kerrallaan. Etäjärjestelmä vastaa ja kertoo, onko portti auki vai kiinni. Porttiskannausta suorittava henkilö tietäisi, mitkä portit ovat auki.

Mikä tahansa verkko palomuurit tavalla voi estää tai muuten pudottaa liikennettä, joten porttiskannaus on myös tapa löytää, mitkä portit ovat tavoitettavissa tai altistettu verkolle kyseisessä etäjärjestelmässä.

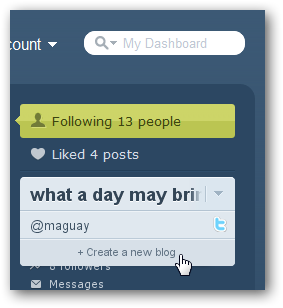

nmap-työkalu on yleinen verkkoapuohjelma käytetään porttien skannaukseen, mutta on olemassa monia muita porttien skannaustyökaluja.

Miksi ihmiset suorittavat satamatarkistuksia?

Porttiskannauksista on hyötyä järjestelmän haavoittuvuuksien määrittämisessä. Porttiskannaus kertoo hyökkääjälle, mitkä portit ovat avoimia järjestelmässä, mikä auttaisi heitä laatimaan hyökkäyssuunnitelman. Jos esimerkiksi Secure Shell (SSH) -palvelin havaitaan kuuntelevan portissa 22, hyökkääjä voisi yrittää muodostaa yhteyden ja tarkistaa heikot salasanat. Jos toisen tyyppinen palvelin kuuntelee toista porttia, hyökkääjä voi torjua sitä ja nähdä, onko virhettä, jota voidaan hyödyntää. Ehkä vanha versio ohjelmistosta on käynnissä, ja siellä on tunnettu tietoturva-aukko.

Tämäntyyppiset tarkistukset voivat myös auttaa tunnistamaan muita kuin oletusportteja käyttävät palvelut. Joten jos käytät SSH-palvelinta portissa 65001 portin 22 sijaan, porttiskannaus paljastaisi tämän ja hyökkääjä voisi yrittää muodostaa yhteyden SSH-palvelimeesi kyseisessä portissa. Et voi piilottaa palvelinta vain oletusporttiin järjestelmän suojaamiseksi, vaikka se tekee palvelimen löytämisestä vaikeammaksi.

Hyökkääjät eivät käytä satamatarkistuksia. Satamatarkistukset ovat hyödyllisiä puolustavassa läpitunkevassa testauksessa. Organisaatio voi skannata omat järjestelmänsä selvittääksesi, mitkä palvelut ovat alttiina verkolle, ja varmistaa, että ne on määritetty turvallisesti.

Kuinka vaarallisia satamaskannaukset ovat?

Porttiskannaus voi auttaa hyökkääjää löytämään heikon kohdan hyökätä ja murtautua tietokonejärjestelmään. Se on kuitenkin vasta ensimmäinen askel. Se, että olet löytänyt avoimen portin, ei tarkoita sitä, että voit hyökätä siihen. Mutta kun olet löytänyt avoimen portin, jossa on kuuntelupalvelu, voit tarkistaa sen haavoittuvuuksien varalta. Se on todellinen vaara.

Kotiverkossasi on melkein varmasti reititin, joka istuu sinun ja Internetin välissä. Joku Internetissä pystyy vain porttiskannaamaan reitittimesi, eikä hän löytänyt mitään muuta kuin itse reitittimen mahdolliset palvelut. Reititin toimii palomuurina - ellet ole välitti yksittäiset portit reitittimeltäsi laitteelle, jolloin kyseiset portit ovat alttiina Internetille.

Tietokonepalvelimille ja yritysverkoille palomuurit voidaan määrittää havaitsemaan porttiskannaukset ja estämään liikenteen etsittävästä osoitteesta. Jos kaikki Internetille altistuvat palvelut on määritetty turvallisesti ja niissä ei ole tunnettuja tietoturva-aukkoja, porttiskannausten ei pitäisi edes olla liian pelottavia.

Satamatarkistusten tyypit

”TCP full connection” -porttiskannauksessa skanneri lähettää SYN (yhteyspyyntö) -viestin porttiin. Jos portti on auki, etäjärjestelmä vastaa SYN-ACK (kuittaus) -sanomalla. Skanneri vastaa vastaamiseen omalla ACK (kuittaus) -sanomallaan. Tämä on täynnä TCP-yhteyden kättely , ja skanneri tietää, että järjestelmä hyväksyy yhteydet porttiin, jos tämä prosessi tapahtuu.

Jos portti on suljettu, etäjärjestelmä vastaa RST (reset) -sanomalla. Jos etäjärjestelmää ei vain ole verkossa, vastausta ei tule.

Jotkut skannerit suorittavat "TCP puoliksi auki" -skannauksen. Sen sijaan, että käydään läpi täydellinen SYN-, SYN-ACK- ja sitten ACK-sykli, he vain lähettävät SYN: n ja odottavat vastaukseksi SYN-ACK- tai RST-sanomaa. Yhteyden muodostamiseksi ei tarvitse lähettää lopullista ACK: ta, koska SYN-ACK kertoo skannerille kaiken, mitä sen tarvitsee tietää. Se on nopeampi, koska vähemmän paketteja on lähetettävä.

Muihin skannaustyyppeihin kuuluu vieraiden, epämuodostuneiden pakettityyppien lähettäminen ja odottaminen, palauttaako etäjärjestelmä RST-paketin, joka sulkee yhteyden. Jos näin tapahtuu, skanneri tietää, että kyseisessä paikassa on etäjärjestelmä ja että yksi tietty portti on suljettu siinä. Jos pakettia ei vastaanoteta, skanneri tietää, että portin on oltava auki.

Yksinkertainen porttiskannaus, jossa ohjelmisto pyytää tietoja kustakin portista yksitellen, on helppo havaita. Verkon palomuurit voidaan helposti määrittää havaitsemaan ja lopettamaan tämä toiminta.

Siksi jotkut porttien skannaustekniikat toimivat eri tavalla. Esimerkiksi porttiskannaus voisi skannata pienemmän valikoiman portteja tai skannata koko porttivalikoiman paljon pidemmän ajanjakson ajan, joten sitä olisi vaikeampaa havaita.

Satamatarkistukset ovat perus-, leipää ja voita -turvallisuustyökalu, kun on kyse tunkeutumisesta (ja turvaamisesta) tietokonejärjestelmiin. Mutta ne ovat vain työkalu, jonka avulla hyökkääjät voivat löytää satamia, jotka voivat olla alttiita hyökkäyksille. Ne eivät anna hyökkääjälle pääsyä järjestelmään, ja turvallisesti määritetty järjestelmä kestää varmasti koko porttiskannauksen vahingoittamatta.

Kuvahyvitys: xfilephotos /Shutterstock.com, Casezy-idea /Shutterstock.com.