VPNs und SSH-Tunnel können den Netzwerkverkehr über eine verschlüsselte Verbindung sicher „tunneln“. Sie sind in einigen Punkten ähnlich, in anderen jedoch unterschiedlich. Wenn Sie sich für eine Verwendung entscheiden, ist es hilfreich zu verstehen, wie die einzelnen Funktionen funktionieren.

Ein SSH-Tunnel wird häufig als "VPN eines armen Mannes" bezeichnet, da er ohne den komplizierteren Server-Setup-Prozess einige der gleichen Funktionen wie ein VPN bieten kann, jedoch einige Einschränkungen aufweist.

Wie ein VPN funktioniert

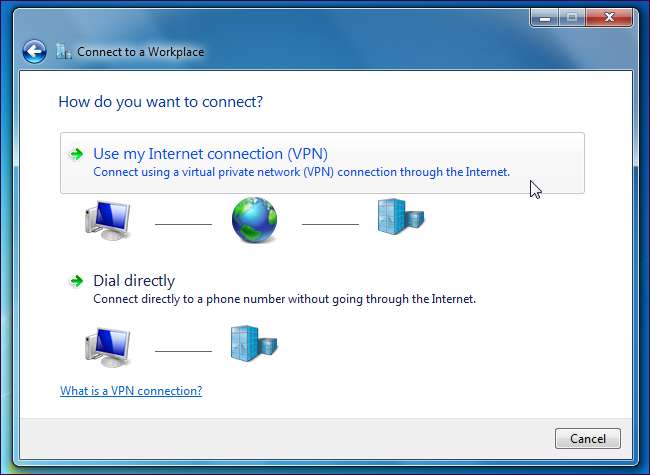

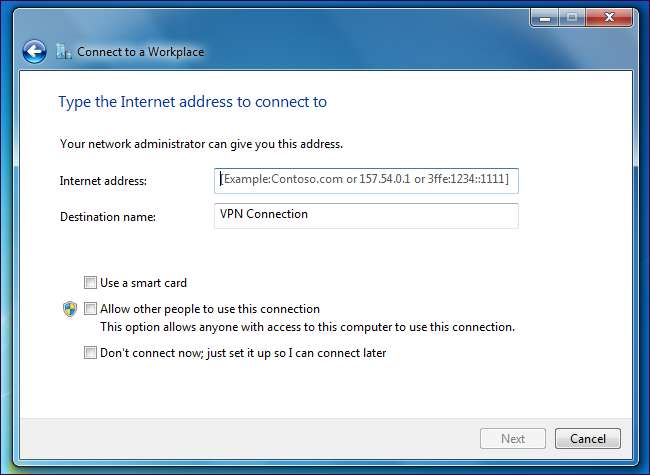

VPN steht für "virtuelles privates Netzwerk" - wie der Name schon sagt, wird es für die Verbindung mit privaten Netzwerken über öffentliche Netzwerke wie das Internet verwendet. In einem gängigen VPN-Anwendungsfall verfügt ein Unternehmen möglicherweise über ein privates Netzwerk mit Dateifreigaben, Netzwerkdruckern und anderen wichtigen Dingen. Einige Mitarbeiter des Unternehmens reisen möglicherweise und müssen häufig von unterwegs auf diese Ressourcen zugreifen. Das Unternehmen möchte seine wichtigen Ressourcen jedoch nicht dem öffentlichen Internet zugänglich machen. Stattdessen kann das Unternehmen einen VPN-Server einrichten und Mitarbeiter unterwegs können eine Verbindung zum VPN des Unternehmens herstellen. Sobald ein Mitarbeiter verbunden ist, scheint sein Computer Teil des privaten Netzwerks des Unternehmens zu sein. Er kann auf Dateifreigaben und andere Netzwerkressourcen zugreifen, als ob er sich tatsächlich im physischen Netzwerk befindet.

Der VPN-Client kommuniziert über das öffentliche Internet und sendet den Netzwerkverkehr des Computers über die verschlüsselte Verbindung an den VPN-Server. Die Verschlüsselung bietet eine sichere Verbindung. Dies bedeutet, dass die Wettbewerber des Unternehmens die Verbindung nicht überwachen und vertrauliche Geschäftsinformationen anzeigen können. Abhängig vom VPN wird möglicherweise der gesamte Netzwerkverkehr des Computers über das VPN gesendet - oder nur ein Teil davon (im Allgemeinen wird jedoch der gesamte Netzwerkverkehr über das VPN übertragen). Wenn der gesamte Webbrowser-Verkehr über das VPN gesendet wird, können Personen zwischen dem VPN-Client und dem Server den Webbrowser-Verkehr nicht überwachen. Dies bietet Schutz bei der Verwendung öffentlicher Wi-Fi-Netzwerke und ermöglicht Benutzern den Zugriff auf geografisch beschränkte Dienste. Beispielsweise könnte der Mitarbeiter die Internet-Zensur umgehen, wenn er in einem Land arbeitet, das das Web zensiert. Auf die Websites, auf die der Mitarbeiter über das VPN zugreift, scheint der Webbrowser-Verkehr vom VPN-Server zu kommen.

Entscheidend ist, dass ein VPN eher auf Betriebssystemebene als auf Anwendungsebene funktioniert. Mit anderen Worten, wenn Sie eine VPN-Verbindung eingerichtet haben, kann Ihr Betriebssystem den gesamten Netzwerkverkehr von allen Anwendungen über diese Route leiten (obwohl dies je nach Konfiguration des VPN von VPN zu VPN variieren kann). Sie müssen nicht jede einzelne Anwendung konfigurieren.

Informationen zum Einstieg in Ihr eigenes VPN finden Sie in unseren Anleitungen zu Verwenden von OpenVPN auf einem Tomato-Router , Installieren von OpenVPN auf einem DD-WRT-Router , oder Einrichten eines VPN unter Debian Linux .

Wie ein SSH-Tunnel funktioniert

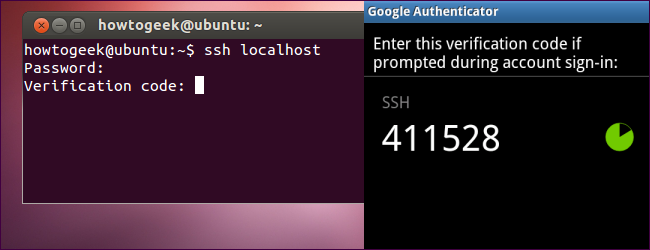

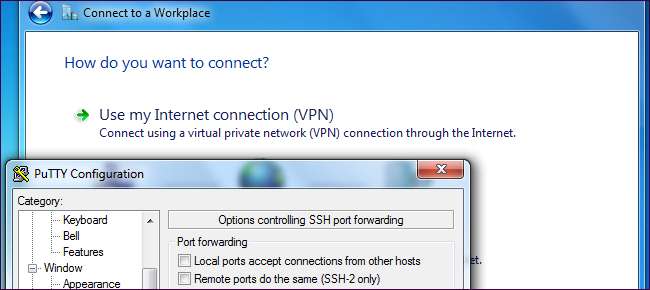

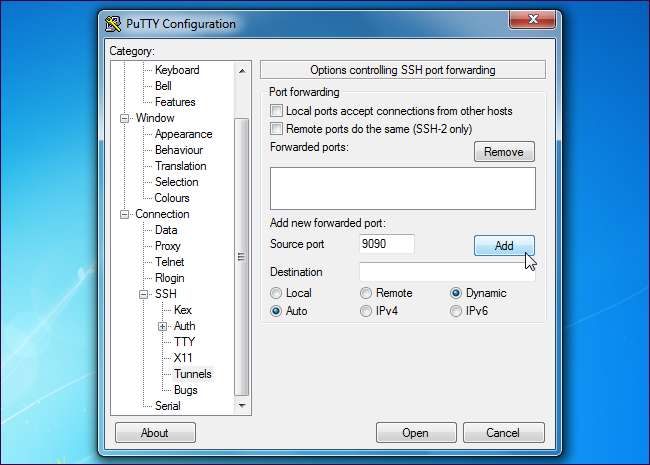

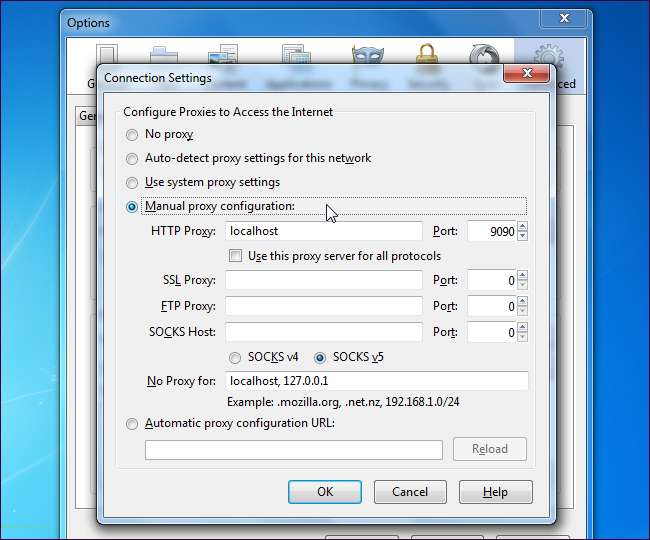

SSH, was für "Secure Shell" steht, ist nicht nur für die Weiterleitung des Netzwerkverkehrs konzipiert. Im Allgemeinen wird SSH verwendet, um eine Remote-Terminalsitzung sicher zu erfassen und zu verwenden - aber SSH hat andere Verwendungszwecke . SSH verwendet auch eine starke Verschlüsselung, und Sie können Ihren SSH-Client so einstellen, dass er als SOCKS-Proxy fungiert. Sobald Sie dies getan haben, können Sie Anwendungen auf Ihrem Computer - wie z. B. Ihren Webbrowser - für die Verwendung des SOCKS-Proxys konfigurieren. Der Datenverkehr gelangt in den SOCKS-Proxy, der auf Ihrem lokalen System ausgeführt wird, und der SSH-Client leitet ihn über die SSH-Verbindung weiter. Dies wird als SSH-Tunneling bezeichnet. Dies funktioniert ähnlich wie das Surfen im Internet über ein VPN. Aus Sicht des Webservers scheint Ihr Datenverkehr vom SSH-Server zu kommen. Der Datenverkehr zwischen Ihrem Computer und dem SSH-Server ist verschlüsselt, sodass Sie wie bei einem VPN über eine verschlüsselte Verbindung navigieren können.

Ein SSH-Tunnel bietet jedoch nicht alle Vorteile eines VPN. Im Gegensatz zu einem VPN müssen Sie jede Anwendung so konfigurieren, dass sie den Proxy des SSH-Tunnels verwendet. Mit einem VPN können Sie sicher sein, dass der gesamte Datenverkehr über das VPN gesendet wird. Mit einem SSH-Tunnel haben Sie diese Sicherheit jedoch nicht. Mit einem VPN verhält sich Ihr Betriebssystem so, als ob Sie sich im Remote-Netzwerk befinden. Dies bedeutet, dass die Verbindung zu Windows-Netzwerkdateifreigaben einfach ist. Mit einem SSH-Tunnel ist es erheblich schwieriger.

Weitere Informationen zu SSH-Tunneln finden Sie unter Diese Anleitung zum Erstellen eines SSH-Tunnels unter Windows mit PuTTY . Informationen zum Erstellen eines SSH-Tunnels unter Linux finden Sie in unserer Liste von coole Dinge, die Sie mit einem SSH-Server tun können .

Welches ist sicherer?

Wenn Sie sich Sorgen machen, welche für den geschäftlichen Gebrauch sicherer ist, lautet die Antwort eindeutig ein VPN. Sie können den gesamten Netzwerkverkehr auf dem System durch dieses erzwingen. Wenn Sie jedoch nur eine verschlüsselte Verbindung zum Surfen im Internet über öffentliche Wi-Fi-Netzwerke in Cafés und Flughäfen wünschen, verfügen sowohl ein VPN- als auch ein SSH-Server über eine starke Verschlüsselung, die Ihnen gute Dienste leistet.

Es gibt auch andere Überlegungen. Anfänger können problemlos eine Verbindung zu einem VPN herstellen, das Einrichten eines VPN-Servers ist jedoch komplexer. SSH-Tunnel sind für Anfänger entmutigender, aber das Einrichten eines SSH-Servers ist einfacher - tatsächlich verfügen viele Benutzer bereits über einen SSH-Server, auf den sie remote zugreifen. Wenn Sie bereits Zugriff auf einen SSH-Server haben, ist es viel einfacher, ihn als SSH-Tunnel zu verwenden, als einen VPN-Server einzurichten. Aus diesem Grund wurden SSH-Tunnel als "VPN eines armen Mannes" bezeichnet.

Unternehmen, die ein robusteres Netzwerk suchen, sollten in ein VPN investieren. Wenn Sie jedoch ein Geek mit Zugriff auf einen SSH-Server sind, ist ein SSH-Tunnel eine einfache Möglichkeit, den Netzwerkverkehr zu verschlüsseln und zu tunneln - und die Verschlüsselung ist genauso gut wie die Verschlüsselung eines VPN.