VPN та тунелі SSH можуть надійно "тунелювати" мережевий трафік через зашифроване з'єднання. Вони в чомусь схожі, а в інших різні - якщо ви намагаєтеся вирішити, який використовувати, це допомагає зрозуміти, як кожен працює.

Тунель SSH часто називають "VPN бідної людини", оскільки він може надавати ті самі функції, що і VPN, без більш складного процесу налаштування сервера, проте він має деякі обмеження.

Як працює VPN

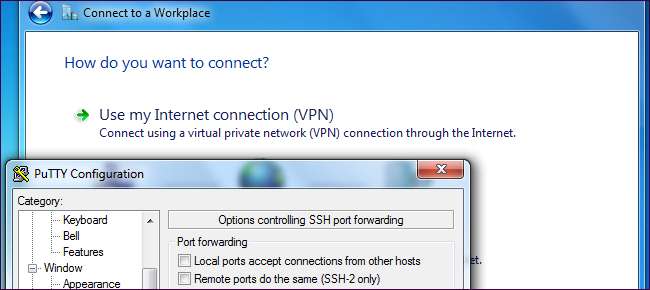

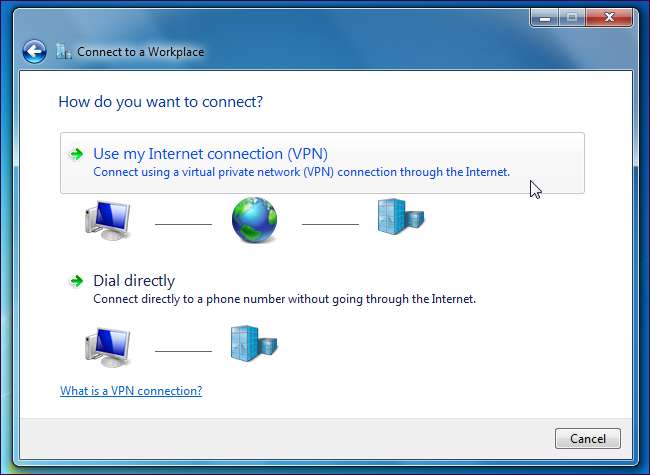

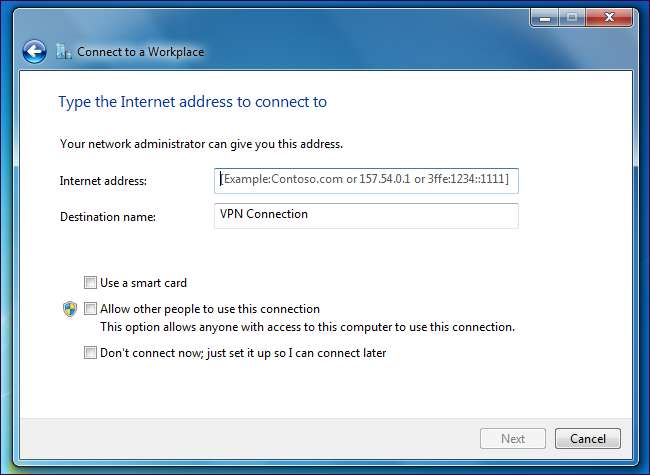

VPN розшифровується як "віртуальна приватна мережа" - як вказує її назва, вона використовується для підключення до приватних мереж через загальнодоступні мережі, такі як Інтернет. У типовому випадку використання VPN у компанії може бути приватна мережа з спільними файлами, мережевими принтерами та іншими важливими речами. Деякі працівники підприємства можуть подорожувати і часто їм потрібно отримати доступ до цих ресурсів з дороги. Однак бізнес не хоче піддавати свої важливі ресурси загальнодоступному Інтернету. Натомість компанія може налаштувати VPN-сервер, а співробітники в дорозі можуть підключитися до VPN компанії. Після підключення працівника його комп’ютер стає частиною приватної мережі бізнесу - вони можуть отримувати доступ до спільних файлів та інших мережевих ресурсів так, ніби вони фактично перебувають у фізичній мережі.

Клієнт VPN спілкується через загальнодоступний Інтернет і надсилає мережевий трафік комп’ютера через зашифроване з’єднання на сервер VPN. Шифрування забезпечує безпечне з'єднання, а це означає, що конкуренти компанії не можуть підглянути підключення та побачити конфіденційну ділову інформацію. Залежно від VPN, весь мережевий трафік комп'ютера може надсилатися через VPN - або лише деякі з них (як правило, проте весь мережевий трафік проходить через VPN). Якщо весь трафік веб-перегляду надсилається через VPN, люди між клієнтом VPN і сервером не можуть переглядати трафік веб-перегляду. Це забезпечує захист під час використання загальнодоступних мереж Wi-Fi і дозволяє користувачам отримувати доступ до географічно обмежених послуг - наприклад, працівник може обійти цензуру в Інтернеті, якщо працює з країни, яка цензурує Інтернет. Для веб-сайтів, до яких працівник отримує доступ через VPN, трафік веб-перегляду, здається, надходить із сервера VPN.

Що найважливіше, VPN працює більше на рівні операційної системи, ніж на рівні програми. Іншими словами, коли ви налаштували VPN-з’єднання, ваша операційна система може спрямовувати через нього весь мережевий трафік з усіх програм (хоча це може відрізнятися від VPN до VPN, залежно від того, як налаштована VPN). Вам не потрібно налаштовувати кожну окрему програму.

Щоб розпочати роботу з власною VPN, перегляньте наші посібники використання OpenVPN на маршрутизаторі Tomato , встановлення OpenVPN на маршрутизаторі DD-WRT , або налаштування VPN на Debian Linux .

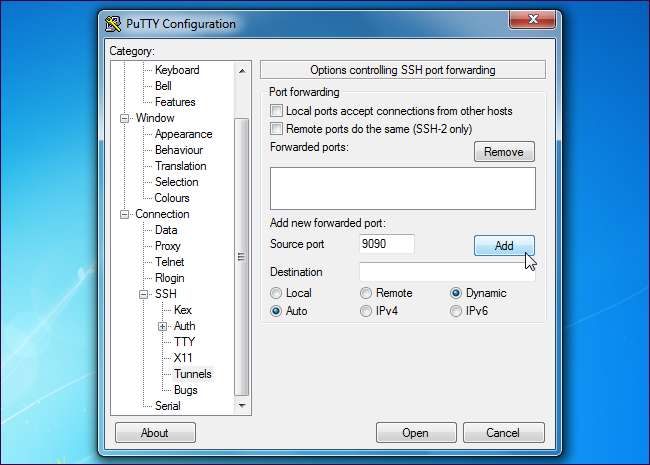

Як працює тунель SSH

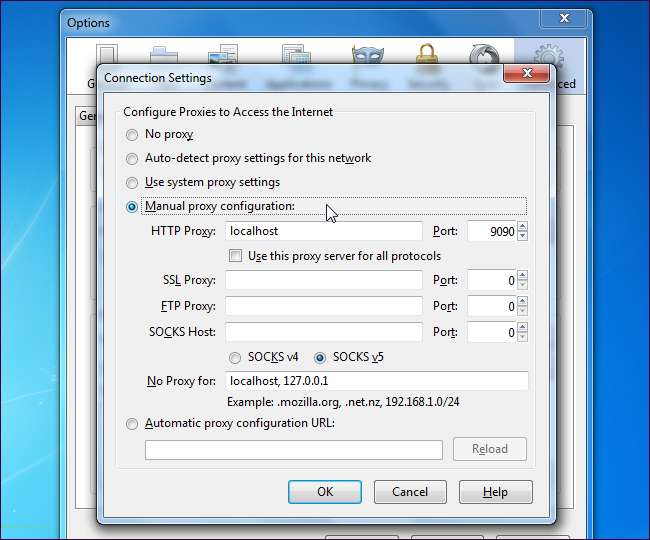

SSH, що означає «захищена оболонка», не призначений виключно для переадресації мережевого трафіку. Як правило, SSH використовується для надійного отримання та використання віддаленого сеансу терміналу - але SSH має і інше використання . SSH також використовує потужне шифрування, і ви можете налаштувати свого клієнта SSH як проксі-сервер SOCKS. Після цього ви можете налаштувати програми на своєму комп’ютері, наприклад веб-браузер, для використання проксі-сервера SOCKS. Трафік надходить у проксі SOCKS, що працює у вашій локальній системі, а клієнт SSH пересилає його через з'єднання SSH - це відоме як тунелювання SSH. Це працює подібно до перегляду веб-сторінок через VPN - з точки зору веб-сервера ваш трафік надходить із сервера SSH. Трафік між вашим комп’ютером та сервером SSH зашифрований, тому ви можете переглядати зашифроване з’єднання, як це можливо з VPN.

Однак тунель SSH не пропонує всіх переваг VPN. На відміну від VPN, ви повинні налаштувати кожну програму на використання проксі-сервера тунелю SSH. З VPN ви впевнені, що весь трафік буде надсилатися через VPN, але у вас немає такої впевненості з SSH-тунелем. З VPN ваша операційна система поводитиметься так, ніби ви перебуваєте у віддаленій мережі - це означає, що підключення до спільних файлових ресурсів Windows буде легким. З тунелем SSH значно складніше.

Докладніше про тунелі SSH див цей посібник зі створення тунелю SSH у Windows за допомогою PuTTY . Щоб створити тунель SSH в Linux, див. Наш список круті речі, які ви можете робити за допомогою сервера SSH .

Що є більш безпечним?

Якщо вас турбує, що є більш безпечним для ділового використання, відповідь очевидно - VPN - через нього ви можете примусити весь мережевий трафік в системі. Однак, якщо ви просто хочете зашифроване з’єднання для перегляду веб-сторінок із загальнодоступних мереж Wi-Fi у кав’ярнях та аеропортах, сервер VPN та SSH мають надійне шифрування, яке буде добре вам служити.

Є й інші міркування. Початківці користувачі можуть легко підключитися до VPN, але налаштування сервера VPN є більш складним процесом. SSH-тунелі більш страшні для початківців користувачів, але налаштування SSH-сервера простіше - насправді, багато людей вже матимуть SSH-сервер, до якого вони мають віддалений доступ. Якщо у вас вже є доступ до сервера SSH, набагато простіше використовувати його як тунель SSH, ніж налаштувати сервер VPN. З цієї причини тунелі SSH назвали "VPN бідної людини".

Компанії, які шукають більш надійну мережу, захочуть інвестувати у VPN. З іншого боку, якщо ви виродка з доступом до сервера SSH, тунель SSH - це простий спосіб шифрування та тунелювання мережевого трафіку - а шифрування так само добре, як і шифрування VPN.