Les VPN et les tunnels SSH peuvent tous deux «tunneler» en toute sécurité le trafic réseau via une connexion cryptée. Ils sont similaires à certains égards, mais différents à d’autres. Si vous essayez de décider lequel utiliser, cela aide à comprendre comment chacun fonctionne.

Un tunnel SSH est souvent qualifié de «VPN pour homme pauvre» car il peut fournir certaines des mêmes fonctionnalités qu'un VPN sans le processus de configuration du serveur plus compliqué - cependant, il présente certaines limites.

Comment fonctionne un VPN

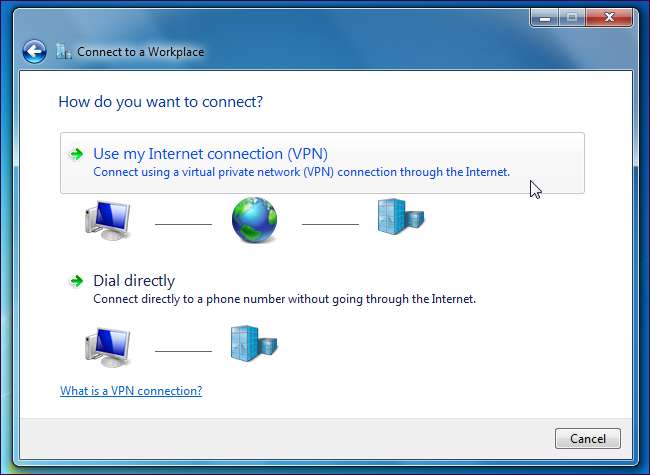

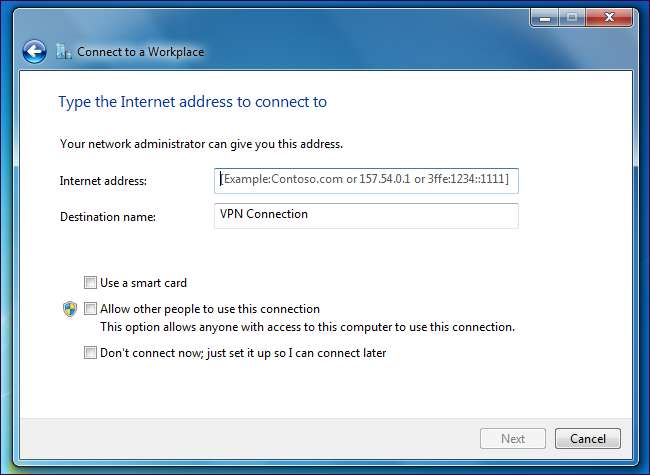

VPN signifie «réseau privé virtuel» - comme son nom l’indique, il est utilisé pour se connecter à des réseaux privés sur des réseaux publics, comme Internet. Dans un cas d'utilisation VPN courant, une entreprise peut avoir un réseau privé avec des partages de fichiers, des imprimantes en réseau et d'autres éléments importants. Certains employés de l’entreprise peuvent voyager et ont souvent besoin d’accéder à ces ressources depuis la route. Cependant, l’entreprise ne souhaite pas exposer ses ressources importantes à l’Internet public. Au lieu de cela, l'entreprise peut mettre en place un serveur VPN et les employés en déplacement peuvent se connecter au VPN de l'entreprise. Une fois qu’un employé est connecté, son ordinateur semble faire partie du réseau privé de l’entreprise. Il peut accéder aux partages de fichiers et à d’autres ressources réseau comme s’il se trouvait réellement sur le réseau physique.

Le client VPN communique sur l’Internet public et envoie le trafic réseau de l’ordinateur via la connexion chiffrée vers le serveur VPN. Le cryptage fournit une connexion sécurisée, ce qui signifie que les concurrents de l'entreprise ne peuvent pas espionner la connexion et voir les informations commerciales sensibles. En fonction du VPN, tout le trafic réseau de l’ordinateur peut être envoyé via le VPN - ou une partie seulement (généralement, cependant, tout le trafic réseau passe par le VPN). Si tout le trafic de navigation Web est envoyé via le VPN, les personnes entre le client VPN et le serveur ne peuvent pas espionner le trafic de navigation Web. Cela offre une protection lors de l'utilisation de réseaux Wi-Fi publics et permet aux utilisateurs d'accéder à des services géographiquement restreints. Par exemple, l'employé peut contourner la censure sur Internet s'il travaille dans un pays qui censure le Web. Pour les sites Web auxquels l'employé accède via le VPN, le trafic de navigation Web semble provenir du serveur VPN.

Fondamentalement, un VPN fonctionne plus au niveau du système d'exploitation qu'au niveau de l'application. En d'autres termes, lorsque vous avez configuré une connexion VPN, votre système d'exploitation peut acheminer tout le trafic réseau à travers celui-ci à partir de toutes les applications (bien que cela puisse varier d'un VPN à un VPN, en fonction de la configuration du VPN). Vous n'êtes pas obligé de configurer chaque application individuellement.

Pour démarrer avec votre propre VPN, consultez nos guides en utilisant OpenVPN sur un routeur Tomato , installation d'OpenVPN sur un routeur DD-WRT , ou configurer un VPN sur Debian Linux .

Comment fonctionne un tunnel SSH

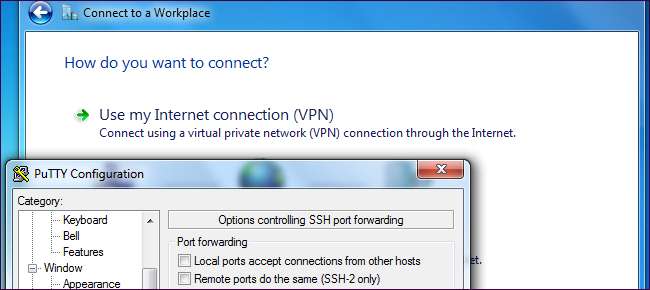

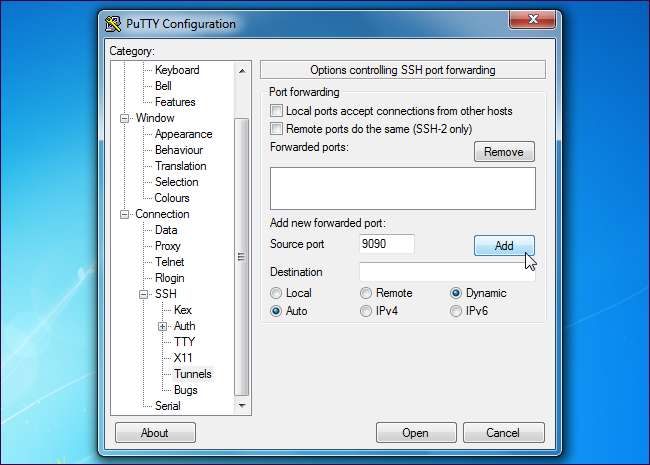

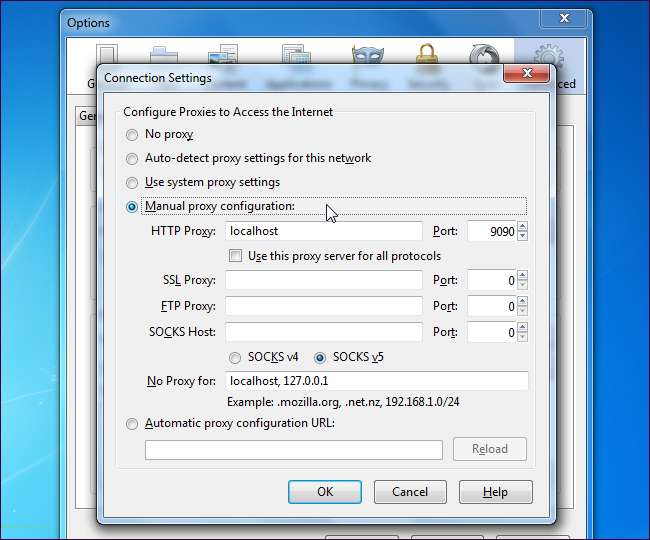

SSH, qui signifie «shell sécurisé», n’est pas conçu uniquement pour transférer le trafic réseau. Généralement, SSH est utilisé pour acquérir et utiliser en toute sécurité une session de terminal distant - mais SSH a d'autres utilisations . SSH utilise également un cryptage fort et vous pouvez configurer votre client SSH pour qu'il agisse en tant que proxy SOCKS. Une fois que vous l'avez fait, vous pouvez configurer des applications sur votre ordinateur - comme votre navigateur Web - pour utiliser le proxy SOCKS. Le trafic entre dans le proxy SOCKS exécuté sur votre système local et le client SSH le transmet via la connexion SSH - c'est ce qu'on appelle le tunnel SSH. Cela fonctionne de la même manière que la navigation sur le Web via un VPN - du point de vue du serveur Web, votre trafic semble provenir du serveur SSH. Le trafic entre votre ordinateur et le serveur SSH est crypté, vous pouvez donc naviguer sur une connexion cryptée comme vous le feriez avec un VPN.

Cependant, un tunnel SSH n’offre pas tous les avantages d’un VPN. Contrairement à un VPN, vous devez configurer chaque application pour utiliser le proxy du tunnel SSH. Avec un VPN, vous êtes assuré que tout le trafic sera envoyé via le VPN - mais vous n’avez pas cette assurance avec un tunnel SSH. Avec un VPN, votre système d'exploitation se comportera comme si vous étiez sur le réseau distant - ce qui signifie que la connexion aux partages de fichiers en réseau Windows serait facile. C’est beaucoup plus difficile avec un tunnel SSH.

Pour plus d'informations sur les tunnels SSH, consultez ce guide pour créer un tunnel SSH sous Windows avec PuTTY . Pour créer un tunnel SSH sous Linux, consultez notre liste de choses sympas que vous pouvez faire avec un serveur SSH .

Qu'est-ce qui est le plus sûr?

Si vous vous inquiétez de ce qui est le plus sûr pour une utilisation professionnelle, la réponse est clairement un VPN - vous pouvez forcer tout le trafic réseau sur le système à le traverser. Cependant, si vous souhaitez simplement une connexion cryptée pour naviguer sur le Web à partir de réseaux Wi-Fi publics dans les cafés et les aéroports, un serveur VPN et SSH ont tous deux un cryptage fort qui vous servira bien.

Il y a aussi d'autres considérations. Les utilisateurs novices peuvent facilement se connecter à un VPN, mais la configuration d'un serveur VPN est un processus plus complexe. Les tunnels SSH sont plus intimidants pour les utilisateurs novices, mais la configuration d'un serveur SSH est plus simple - en fait, de nombreuses personnes auront déjà un serveur SSH auquel elles accèdent à distance. Si vous avez déjà accès à un serveur SSH, il est beaucoup plus facile de l’utiliser comme tunnel SSH que de configurer un serveur VPN. Pour cette raison, les tunnels SSH ont été qualifiés de "VPN pour les pauvres".

Les entreprises à la recherche d'un réseau plus robuste voudront investir dans un VPN. D'un autre côté, si vous êtes un geek ayant accès à un serveur SSH, un tunnel SSH est un moyen facile de crypter et de tunneliser le trafic réseau - et le cryptage est tout aussi bon que le cryptage d'un VPN.