Schützen Sie Ihre Privatsphäre mit Linux

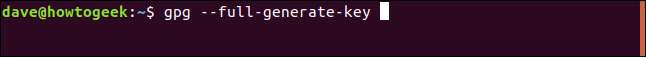

gpg

Befehl. Verwenden Sie erstklassige Verschlüsselung, um Ihre Geheimnisse zu schützen. Wir zeigen Ihnen, wie Sie mit gpg mit Schlüsseln arbeiten, Dateien verschlüsseln und entschlüsseln können.

Gnu Privacy Guard ( GPG ) ermöglicht es Ihnen, Dateien sicher zu verschlüsseln, sodass nur der beabsichtigte Empfänger sie entschlüsseln kann. Insbesondere entspricht GPG den OpenPGP Standard. Es basiert auf einem Programm namens Pretty Good Privacy ( PGP ). PGP wurde 1991 von geschrieben Phil Zimmerman .

GPG basiert auf der Idee von zwei Verschlüsselungsschlüsseln pro Person. Jede Person hat eine Privat Schlüssel und a Öffentlichkeit Schlüssel. Der öffentliche Schlüssel kann etwas entschlüsseln, das mit dem privaten Schlüssel verschlüsselt wurde.

Um eine Datei sicher zu senden, verschlüsseln Sie sie mit Ihrem privaten Schlüssel und den öffentlichen Schlüssel des Empfängers. Zum Entschlüsseln der Datei benötigen sie ihren privaten Schlüssel und Ihr öffentlicher Schlüssel.

Sie werden sehen, dass öffentliche Schlüssel gemeinsam genutzt werden müssen. Sie benötigen den öffentlichen Schlüssel des Empfängers, um die Datei zu verschlüsseln, und der Empfänger benötigt Ihren öffentlichen Schlüssel, um sie zu entschlüsseln. Es besteht keine Gefahr, Ihre öffentlichen Schlüssel genau so öffentlich zu machen. Wie wir noch sehen werden, gibt es für diesen Zweck Public Key Server. Private Schlüssel müssen privat gehalten werden. Wenn Ihr öffentlicher Schlüssel gemeinfrei ist, muss Ihr privater Schlüssel geheim und sicher gehalten werden.

Das Einrichten von GPG erfordert mehr Schritte als das Verwenden von GPG. Zum Glück müssen Sie es normalerweise nur einmal einrichten.

Generieren Ihrer Schlüssel

Das

gpg

Der Befehl wurde auf allen überprüften Linux-Distributionen installiert, einschließlich Ubuntu, Fedora und Manjaro.

Sie müssen GPG nicht mit E-Mail verwenden. Sie können Dateien verschlüsseln und zum Download bereitstellen oder sie physisch an den Empfänger weitergeben. Sie müssen den von Ihnen generierten Schlüsseln jedoch eine E-Mail-Adresse zuordnen. Wählen Sie daher aus, welche E-Mail-Adresse Sie verwenden möchten.

Hier ist der Befehl zum Generieren Ihrer Schlüssel. Das

--full-generate-key

Die Option generiert Ihre Schlüssel in einer interaktiven Sitzung in Ihrem Terminalfenster. Sie werden auch zur Eingabe einer Passphrase aufgefordert. Stellen Sie sicher, dass Sie sich an die Passphrase erinnern. Drei oder vier einfache Wörter, die mit Interpunktion verbunden sind, sind gut und gut

robustes Modell für Passwörter und Passphrasen

.

gpg --full-generate-key

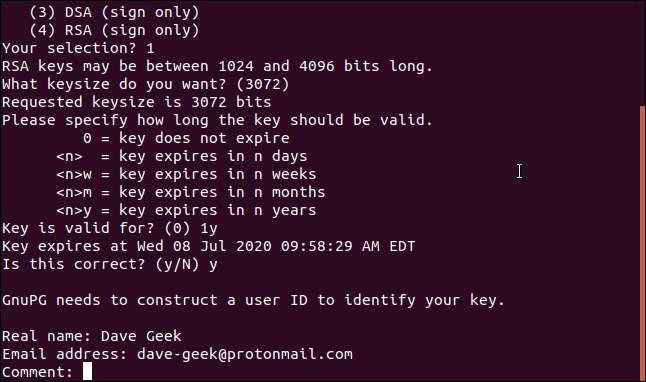

Sie werden aufgefordert, einen Verschlüsselungstyp aus einem Menü auszuwählen. Geben Sie ein, es sei denn, Sie haben einen guten Grund, dies nicht zu tun

1

und drücken Sie die Eingabetaste.

Sie müssen eine Bitlänge für die Verschlüsselungsschlüssel auswählen. Drücken Sie die Eingabetaste, um die Standardeinstellung zu übernehmen.

Sie müssen angeben, wie lange der Schlüssel halten soll. Wenn Sie das System testen, geben Sie eine kurze Dauer wie ein

5

für fünf Tage. Wenn Sie diesen Schlüssel behalten möchten, geben Sie eine längere Dauer wie 1 Jahr für ein Jahr ein. Der Schlüssel hat eine Lebensdauer von 12 Monaten und muss daher nach einem Jahr erneuert werden. Bestätigen Sie Ihre Wahl mit a

Y.

.

Sie müssen Ihren Namen und Ihre E-Mail-Adresse eingeben. Sie können einen Kommentar hinzufügen, wenn Sie möchten.

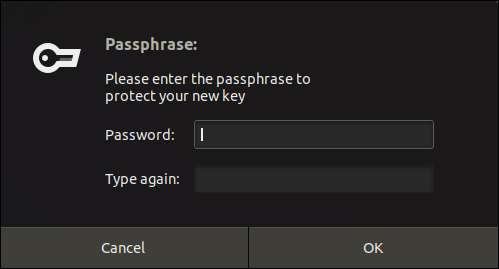

Sie werden zur Eingabe Ihrer Passphrase aufgefordert. Sie benötigen die Passphrase, wenn Sie mit Ihren Schlüsseln arbeiten. Stellen Sie daher sicher, dass Sie wissen, um was es sich handelt.

Drücke den

in Ordnung

Schaltfläche, wenn Sie Ihre Passphrase eingegeben haben. Dieses Fenster wird während der Arbeit angezeigt

gpg

Stellen Sie also sicher, dass Sie sich an Ihre Passphrase erinnern.

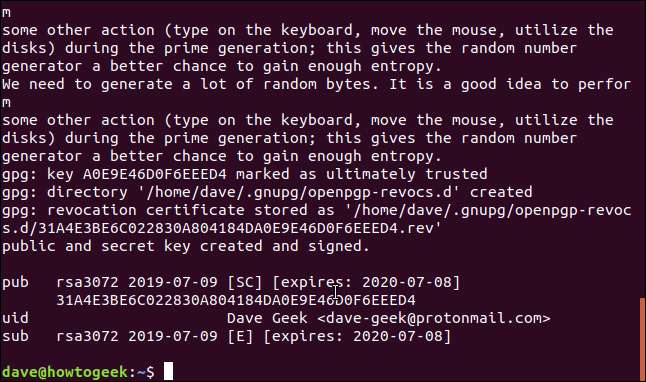

Die Schlüsselgenerierung findet statt und Sie kehren zur Eingabeaufforderung zurück.

Widerrufsbelehrung erstellen

Wenn Ihr privater Schlüssel anderen bekannt wird, müssen Sie die alten Schlüssel von Ihrer Identität trennen, damit Sie neue generieren können. Dazu benötigen Sie ein Widerrufszertifikat. Wir machen das jetzt und bewahren es an einem sicheren Ort auf.

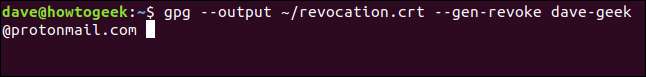

Das

--Ausgabe

Auf die Option muss der Dateiname des Zertifikats folgen, das Sie erstellen möchten. Das

--gen-widerrufen

option causes

gpg

um ein Widerrufszertifikat zu generieren. Sie müssen die E-Mail-Adresse angeben, die Sie bei der Generierung der Schlüssel verwendet haben.

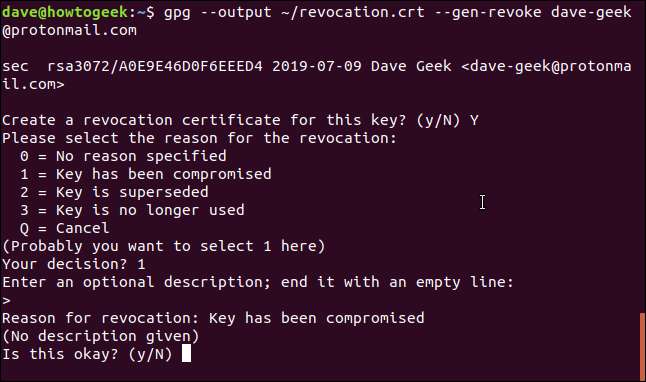

gpg --output ~ / revocation.crt --gen-revoke [email protected]

Sie werden aufgefordert, zu bestätigen, dass Sie ein Zertifikat erstellen möchten. Drücken Sie

Y.

und drücken Sie die Eingabetaste. Sie werden nach dem Grund gefragt, aus dem Sie das Zertifikat erstellen. Da wir dies im Voraus tun, wissen wir es nicht genau. Drücken Sie

1

als plausible Vermutung und drücken Sie die Eingabetaste.

Sie können eine Beschreibung eingeben, wenn Sie möchten. Drücken Sie zweimal die Eingabetaste, um Ihre Beschreibung zu beenden.

Sie werden aufgefordert, Ihre Einstellungen zu bestätigen. Drücken Sie

Y.

und drücken Sie die Eingabetaste.

Das Zertifikat wird generiert. Sie werden eine Meldung sehen, die die Notwendigkeit verstärkt, dieses Zertifikat sicher aufzubewahren.

Es erwähnt jemanden namens Mallory. Kryptografiediskussionen werden seit langem verwendet Bob und Alice wie die beiden Menschen kommunizieren. Es gibt andere unterstützende Charaktere. Eva ist ein Lauscher, Mallory ist ein böswilliger Angreifer. Alles was wir wissen müssen ist, dass wir das Zertifikat sicher aufbewahren müssen.

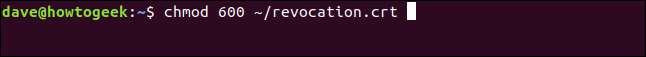

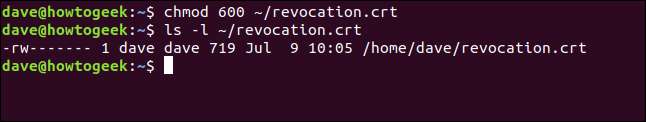

Entfernen wir mindestens alle Berechtigungen außer unseren aus dem Zertifikat.

chmod 600 ~ / revocation.crt

Lassen Sie uns mit überprüfen

ls

um zu sehen, was die Erlaubnis jetzt sind:

ls -l

Das ist perfekt. Niemand außer dem Dateibesitzer - wir - kann mit dem Zertifikat etwas anfangen.

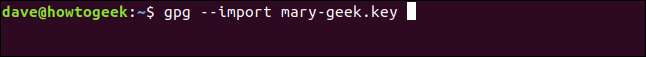

Importieren des öffentlichen Schlüssels einer anderen Person

Um eine Nachricht zu verschlüsseln, die eine andere Person entschlüsseln kann, müssen wir ihren öffentlichen Schlüssel haben.

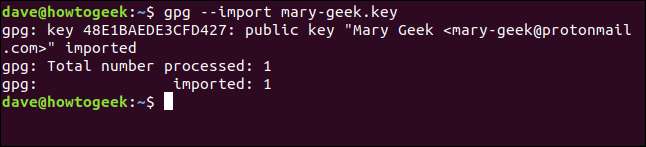

Wenn Sie den Schlüssel in einer Datei erhalten haben, können Sie ihn mit dem folgenden Befehl importieren. In diesem Beispiel heißt die Schlüsseldatei "mary-geek.key".

gpg --import mary-geek.key

Der Schlüssel wird importiert und Ihnen werden der Name und die E-Mail-Adresse angezeigt, die diesem Schlüssel zugeordnet sind. Das sollte natürlich mit der Person übereinstimmen, von der Sie es erhalten haben.

Es besteht auch die Möglichkeit, dass die Person, von der Sie einen Schlüssel benötigen, ihren Schlüssel auf einen öffentlichen Schlüsselserver hochgeladen hat. Diese Server speichern die öffentlichen Schlüssel von Personen aus der ganzen Welt. Die Schlüsselserver werden regelmäßig miteinander synchronisiert, sodass die Schlüssel universell verfügbar sind.

Der MIT-Schlüsselschlüsselserver ist ein beliebter Schlüsselserver, der regelmäßig synchronisiert wird. Daher sollte die Suche dort erfolgreich sein. Wenn jemand erst kürzlich einen Schlüssel hochgeladen hat, kann es einige Tage dauern, bis er angezeigt wird.

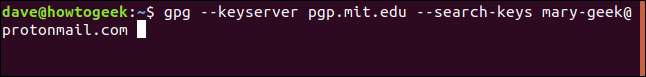

Das

--keyserver

Auf die Option muss der Name des Schlüsselservers folgen, nach dem Sie suchen möchten. Das

- Suchschlüssel

Auf die Option muss entweder der Name der gesuchten Person oder deren E-Mail-Adresse folgen. Wir verwenden die E-Mail-Adresse:

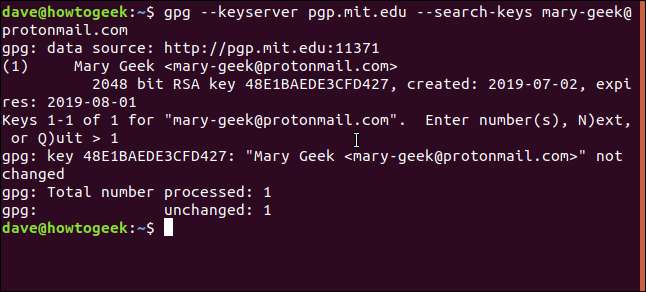

gpg --keyserver pgp.mit.edu --search-keys [email protected]

Übereinstimmungen werden für Sie aufgelistet und nummeriert. Um eine zu importieren, geben Sie die Nummer ein und drücken Sie die Eingabetaste. In diesem Fall gibt es eine einzelne Übereinstimmung, also geben wir ein

1

und drücken Sie die Eingabetaste.

Der Schlüssel wird importiert und der Name und die E-Mail-Adresse dieses Schlüssels werden angezeigt.

Überprüfen und Signieren eines Schlüssels

Wenn Sie von jemandem, den Sie kennen, eine Datei mit öffentlichem Schlüssel erhalten haben, können Sie mit Sicherheit sagen, dass sie dieser Person gehört. Wenn Sie es von einem Server mit öffentlichem Schlüssel heruntergeladen haben, müssen Sie möglicherweise überprüfen, ob der Schlüssel der Person gehört, für die er bestimmt ist.

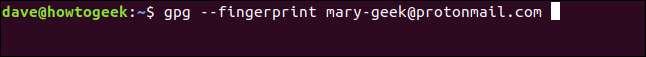

Das

--Fingerabdruck

option causes

gpg

um eine kurze Folge von zehn Sätzen mit vier Hexadezimalzeichen zu erstellen. Sie können die Person bitten, Ihnen den Fingerabdruck ihres Schlüssels zu senden.

Sie können dann die verwenden

--Fingerabdruck

Option, um dieselbe Fingerabdrucksequenz von Hexadezimalzeichen zu generieren und diese zu vergleichen. Wenn sie übereinstimmen, wissen Sie, dass der Schlüssel dieser Person gehört.

gpg --fingerprint [email protected]

Der Fingerabdruck wird generiert.

Wenn Sie zufrieden sind, dass der Schlüssel echt ist und der Person gehört, mit der er verbunden sein soll, können Sie deren Schlüssel unterschreiben.

Wenn Sie dies nicht tun, können Sie damit weiterhin Nachrichten von und zu dieser Person verschlüsseln und entschlüsseln. Aber

gpg

Sie werden jedes Mal gefragt, ob Sie fortfahren möchten, da der Schlüssel nicht signiert ist. Wir werden den passend benannten verwenden

--sign-key

Option und geben Sie die E-Mail-Adresse der Person, so dass

gpg

weiß, welcher Schlüssel zu unterschreiben ist.

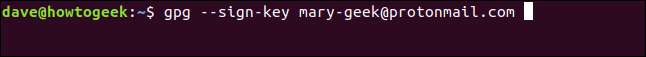

gpg --sign-key [email protected]

Sie sehen Informationen über den Schlüssel und die Person und werden aufgefordert, zu überprüfen, ob Sie den Schlüssel wirklich signieren möchten. Drücken Sie

Y.

und drücken Sie die Eingabetaste, um den Schlüssel zu signieren.

So teilen Sie Ihren öffentlichen Schlüssel

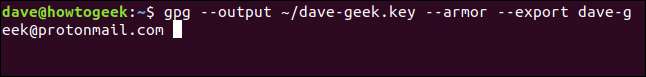

Um Ihren Schlüssel als Datei freizugeben, müssen wir ihn aus dem exportieren

gpg

lokaler Schlüsselspeicher. Dazu verwenden wir die

--Export

Option, auf die die E-Mail-Adresse folgen muss, mit der Sie den Schlüssel generiert haben. Das

--Ausgabe

Auf die Option muss der Name der Datei folgen, in die der Schlüssel exportiert werden soll. Das

--Rüstung

option tells

gpg

ASCII-Rüstungsausgabe anstelle einer Binärdatei zu generieren.

gpg --output ~ / dave-geek.key --armor --export [email protected]

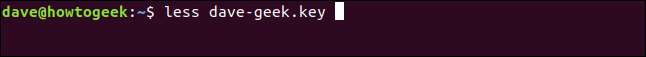

Wir können einen Blick in die Schlüsseldatei werfen mit

weniger

.

weniger dave-geek.key

Der Schlüssel wird in seiner ganzen Pracht gezeigt:

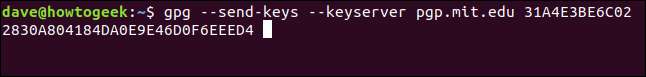

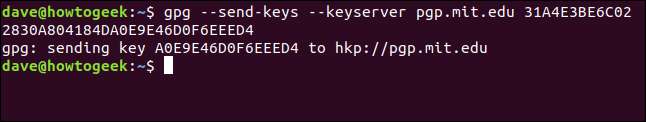

Sie können Ihren öffentlichen Schlüssel auch auf einem öffentlichen Schlüsselserver freigeben. Das

- Schlüssel senden

Option sendet den Schlüssel an den Keyserver. Das

--keyserver

Auf die Option muss die Webadresse des Public-Key-Servers folgen. Um festzustellen, welcher Schlüssel gesendet werden soll, muss der Fingerabdruck für den Schlüssel in der Befehlszeile angegeben werden. Beachten Sie, dass zwischen den Sätzen mit vier Zeichen keine Leerzeichen stehen.

(Sie können den Fingerabdruck Ihres Schlüssels mithilfe von anzeigen

--Fingerabdruck

option.)

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

Sie erhalten eine Bestätigung, dass der Schlüssel gesendet wurde.

Dateien verschlüsseln

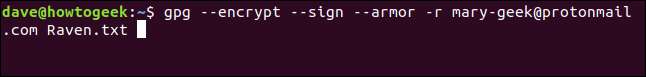

Wir sind endlich bereit, eine Datei zu verschlüsseln und an Mary zu senden. Die Datei heißt Raven.txt.

Das

--Verschlüsseln

option tells

gpg

um die Datei zu verschlüsseln, und die

--Schild

Option weist es an, die Datei mit Ihren Daten zu signieren. Das

--Rüstung

Option weist gpg an, eine ASCII-Datei zu erstellen. Das

-r

Auf die Option (Empfänger) muss die E-Mail-Adresse der Person folgen, an die Sie die Datei senden.

gpg --encrypt --sign --armor -r [email protected]

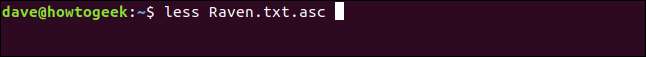

Die Datei wird mit demselben Namen wie das Original erstellt, jedoch mit dem Dateinamen ".asc". Werfen wir einen Blick hinein.

weniger Raven.txt.asc

Die Datei ist vollständig unleserlich und kann nur von jemandem entschlüsselt werden, der über Ihren öffentlichen Schlüssel und Marys privaten Schlüssel verfügt. Die einzige Person, die beide hat, sollte Mary sein.

Wir können die Datei jetzt an Mary senden, in der Gewissheit, dass niemand sonst sie entschlüsseln kann.

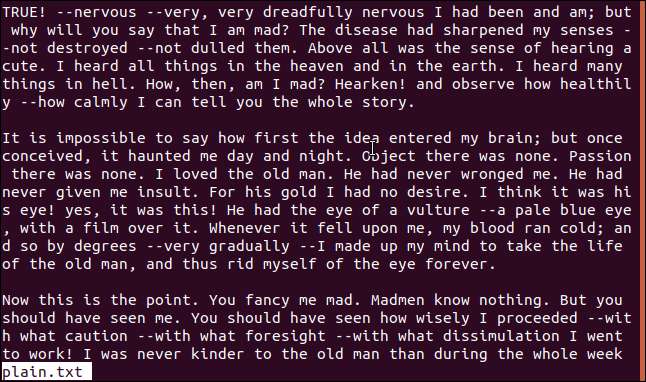

Dateien entschlüsseln

Mary hat eine Antwort gesendet. Es befindet sich in einer verschlüsselten Datei namens coded.asc. Wir können es sehr einfach mit dem entschlüsseln

- entschlüsseln

Möglichkeit. Wir werden die Ausgabe in eine andere Datei namens plain.txt umleiten.

Beachten Sie, dass wir es nicht sagen müssen

gpg

von wem die Datei ist. Das kann man aus dem verschlüsselten Inhalt der Datei herausfinden.

gpg --decrypt coded.asc> plain.txt

Schauen wir uns die Datei plain.txt an:

weniger plain.txt

Die Datei wurde für uns erfolgreich entschlüsselt.

Aktualisieren Sie Ihre Schlüssel

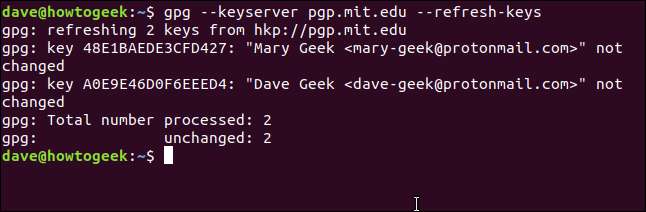

In regelmäßigen Abständen können Sie fragen

gpg

um die vorhandenen Schlüssel mit einem öffentlichen Schlüsselserver zu vergleichen und alle geänderten Schlüssel zu aktualisieren. Sie können dies alle paar Monate tun oder wenn Sie einen Schlüssel von einem neuen Kontakt erhalten.

Das

- Schlüssel aktualisieren

option causes

gpg

um die Prüfung durchzuführen. Das

--keyserver

Auf diese Option muss der Schlüsselserver Ihrer Wahl folgen. Sobald die Schlüssel zwischen den öffentlichen Schlüsselservern synchronisiert wurden, sollte es keine Rolle mehr spielen, welchen Sie auswählen.

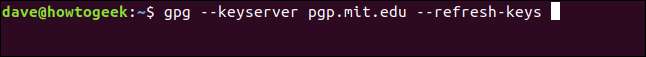

gpg --keyserver pgp.mit.edu --refresh-keys

gpg

Antworten Sie, indem Sie die überprüften Schlüssel auflisten und Sie darüber informieren, ob sie geändert und aktualisiert wurden.

Datenschutz ist ein heißes Thema

Datenschutz ist heutzutage nie weit von den Nachrichten entfernt. Was auch immer Ihre Gründe dafür sind, Ihre Informationen sicher und privat zu halten,

gpg

bietet eine einfache Möglichkeit, Ihre Dateien und Kommunikationen unglaublich stark zu verschlüsseln.

Es gibt andere Verwendungsmöglichkeiten

gpg

. Sie können ein Plugin für bekommen

Thunderbird

namens

Enigmail

. Es hakt direkt in Ihre

gpg

Konfiguration, mit der Sie E-Mail-Nachrichten in Thunderbird verschlüsseln können.