लिनक्स के साथ अपनी गोपनीयता को सुरक्षित रखें

GPG

आदेश। अपने रहस्यों को सुरक्षित रखने के लिए विश्व स्तरीय एन्क्रिप्शन का उपयोग करें। हम आपको कुंजी के साथ काम करने, फ़ाइलों को एन्क्रिप्ट करने और उन्हें डिक्रिप्ट करने के लिए gpg का उपयोग करने का तरीका दिखाएंगे।

ग्नू गोपनीयता गार्ड ( GPG ) आपको फ़ाइलों को सुरक्षित रूप से एन्क्रिप्ट करने की अनुमति देता है ताकि केवल इच्छित प्राप्तकर्ता उन्हें डिक्रिप्ट कर सके। विशेष रूप से, GPG का अनुपालन करता है ओपन-पीजीपी मानक। यह एक कार्यक्रम पर आधारित है जिसे प्रीति गुड प्राइवेसी कहा जाता है ( पीजीपी )। पीजीपी 1991 में लिखा गया था फिल ज़िमरमैन .

जीपीजी प्रति व्यक्ति दो एन्क्रिप्शन कुंजी के विचार पर निर्भर करता है। प्रत्येक व्यक्ति को ए निजी कुंजी और ए जनता चाभी। सार्वजनिक कुंजी कुछ को डिक्रिप्ट कर सकती है जिसे निजी कुंजी का उपयोग करके एन्क्रिप्ट किया गया था।

किसी फ़ाइल को सुरक्षित रूप से भेजने के लिए, आप उसे अपनी निजी कुंजी से एन्क्रिप्ट करते हैं तथा प्राप्तकर्ता की सार्वजनिक कुंजी फ़ाइल को डिक्रिप्ट करने के लिए, उन्हें अपनी निजी कुंजी की आवश्यकता होती है तथा आपकी सार्वजनिक कुंजी

आप यह देखेंगे कि सार्वजनिक कुंजियाँ साझा की जानी चाहिए। फ़ाइल को एन्क्रिप्ट करने के लिए आपके पास प्राप्तकर्ता की सार्वजनिक कुंजी होनी चाहिए, और प्राप्तकर्ता को इसे डिक्रिप्ट करने के लिए आपकी सार्वजनिक कुंजी की आवश्यकता होगी। आपकी सार्वजनिक कुंजी बनाने में कोई खतरा नहीं है - सार्वजनिक। वास्तव में, उस उद्देश्य के लिए सार्वजनिक कुंजी सर्वर हैं, जैसा कि हम देखेंगे। निजी चाबियों को निजी रखा जाना चाहिए। यदि आपकी सार्वजनिक कुंजी सार्वजनिक डोमेन में है, तो आपकी निजी कुंजी को गुप्त और सुरक्षित रखा जाना चाहिए।

जीपीजी को स्थापित करने में अधिक चरण शामिल हैं, जहां से इसका उपयोग किया जा रहा है। शुक्र है, आपको आमतौर पर केवल एक बार इसे सेट करने की आवश्यकता होती है।

आपकी कुंजी उत्पन्न करना

GPG

कमांड को उन सभी लिनक्स वितरणों पर स्थापित किया गया था, जो उबंटू, फेडोरा और मंज़रो सहित चेक किए गए थे।

आपको ईमेल के साथ GPG का उपयोग नहीं करना होगा। आप फ़ाइलों को एन्क्रिप्ट कर सकते हैं और उन्हें डाउनलोड के लिए उपलब्ध करा सकते हैं, या उन्हें प्राप्तकर्ता को भौतिक रूप से पास कर सकते हैं। हालाँकि, आपके द्वारा जनरेट की जाने वाली कुंजियों के साथ आपको एक ईमेल पते को जोड़ने की आवश्यकता होती है, इसलिए यह चुनें कि आप किस ईमेल पते का उपयोग करने जा रहे हैं।

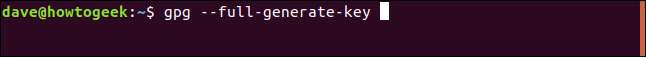

यहाँ आपकी कुंजियों को उत्पन्न करने की आज्ञा है।

--full-उत्पन्न कुंजी

विकल्प आपके टर्मिनल विंडो के भीतर एक इंटरैक्टिव सत्र में आपकी कुंजी उत्पन्न करता है। आपको पासफ़्रेज़ के लिए भी संकेत दिया जाएगा। सुनिश्चित करें कि आपको याद है कि पासफ़्रेज़ क्या है। विराम चिह्न के साथ एक साथ जुड़े तीन या चार सरल शब्द एक अच्छा और है

पासवर्ड और पासफ़्रेज़ के लिए मजबूत मॉडल

.

gpg -full-generate-key

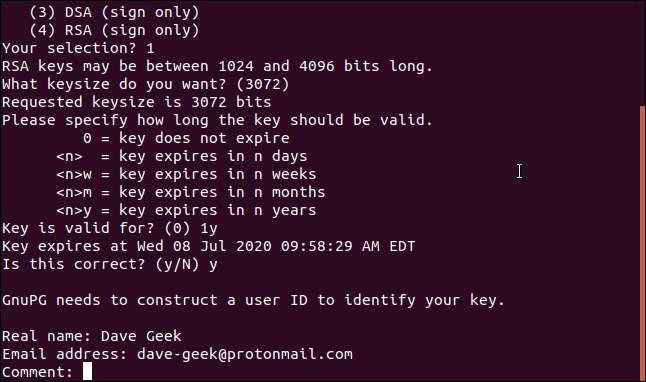

आपको मेनू से एन्क्रिप्शन प्रकार चुनने के लिए कहा जाएगा। जब तक आपके पास एक अच्छा कारण नहीं है, टाइप करें

1

और Enter दबाएं।

एन्क्रिप्शन कुंजियों के लिए आपको थोड़ी लंबाई चुननी होगी। डिफ़ॉल्ट स्वीकार करने के लिए Enter दबाएँ।

आपको यह निर्दिष्ट करने की आवश्यकता है कि कुंजी कितने समय तक चलना चाहिए। यदि आप सिस्टम का परीक्षण कर रहे हैं, तो एक छोटी अवधि दर्ज करें जैसे

5

पाँच दिनों के लिए। यदि आप इस कुंजी को रखने जा रहे हैं, तो एक वर्ष के लिए 1y जैसी लंबी अवधि दर्ज करें। कुंजी 12 महीने तक चलेगी और इसलिए एक वर्ष के बाद नवीनीकरण की आवश्यकता होगी। अपनी पसंद की पुष्टि करें

Y

.

आपको अपना नाम और अपना ईमेल पता दर्ज करना होगा। आप चाहें तो टिप्पणी जोड़ सकते हैं।

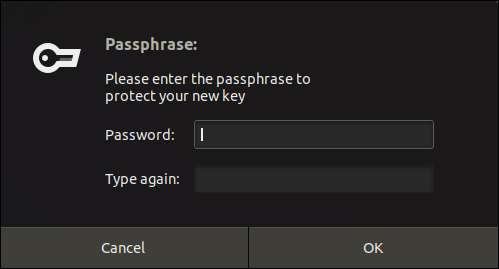

आपको अपने पासफ़्रेज़ के लिए संकेत दिया जाएगा। जब भी आप अपनी कुंजियों के साथ काम करेंगे, तो आपको पासफ़्रेज़ की आवश्यकता होगी, इसलिए सुनिश्चित करें कि आप जानते हैं कि यह क्या है।

दबाएं

ठीक

बटन जब आपने अपना पासफ़्रेज़ दर्ज किया है। जब आप काम करेंगे तो आप इस विंडो को देखेंगे

GPG

, इसलिए सुनिश्चित करें कि आपको अपना पासफ़्रेज़ याद है।

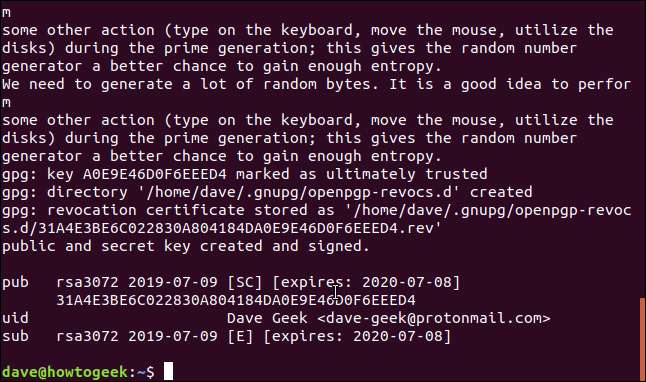

मुख्य पीढ़ी होगी, और आपको कमांड प्रॉम्प्ट पर लौटा दिया जाएगा।

प्रत्यावर्तन प्रमाण पत्र बनाना

यदि आपकी निजी कुंजी दूसरों के लिए जानी जाती है, तो आपको अपनी पहचान से पुरानी कुंजियों को अलग करना होगा, ताकि आप नए लोगों को उत्पन्न कर सकें। ऐसा करने के लिए, आपको एक निरस्तीकरण प्रमाणपत्र की आवश्यकता होगी। अब हम ऐसा करेंगे और इसे कहीं सुरक्षित रूप से संग्रहीत करेंगे।

--output

आप जिस प्रमाण पत्र को बनाना चाहते हैं, उसके नाम के साथ विकल्प का पालन करना होगा।

--gen-निरस्त

विकल्प का कारण बनता है

GPG

निरसन प्रमाण पत्र बनाने के लिए। आपको वह ईमेल पता प्रदान करना होगा जिसका उपयोग आपने कुंजी के उत्पन्न होने पर किया था।

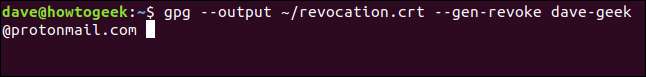

gpg --output ~ / revocation.crt --gen-revoke [email protected]

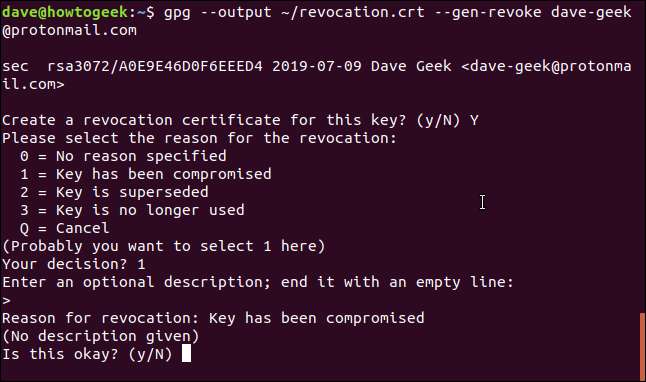

आपको एक प्रमाण पत्र बनाने की इच्छा की पुष्टि करने के लिए कहा जाएगा। दबाएँ

Y

और हिट दर्ज करें। आपसे कारण पूछा जाएगा कि आप प्रमाण पत्र क्यों बना रहे हैं। जैसा कि हम समय से पहले कर रहे हैं, हम निश्चित रूप से नहीं जानते हैं। दबाएँ

1

एक प्रशंसनीय अनुमान के रूप में और Enter मारा।

आप चाहें तो विवरण दर्ज कर सकते हैं। अपना विवरण समाप्त करने के लिए दो बार Enter दबाएँ।

आपको अपनी सेटिंग्स की पुष्टि करने के लिए कहा जाएगा, दबाएं

Y

और हिट दर्ज करें।

प्रमाण पत्र उत्पन्न किया जाएगा। आपको इस प्रमाणपत्र को सुरक्षित रखने की आवश्यकता को पुष्ट करने वाला एक संदेश दिखाई देगा।

इसमें मैलोरी नामक किसी व्यक्ति का उल्लेख है। क्रिप्टोग्राफी चर्चा लंबे समय से इस्तेमाल किया है बॉब और ऐलिस जैसा कि दो लोग संवाद कर रहे हैं। अन्य सहायक पात्र हैं। ईव एक गरुड़ है, मैलोरी एक दुर्भावनापूर्ण हमलावर है। हमें बस इतना पता होना चाहिए कि हमें प्रमाणपत्र को सुरक्षित और सुरक्षित रखना चाहिए।

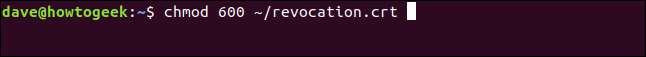

न्यूनतम के रूप में, प्रमाण पत्र से हमारे अलावा सभी अनुमतियों को हटा दें।

chmod 600 ~ / निरस्तीकरण

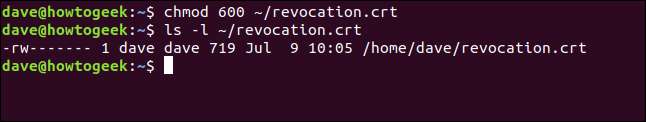

के साथ जाँच करते हैं

ls

यह देखने के लिए कि अब अनुमति क्या है:

ls -l

यह बिल्कुल सही है। फ़ाइल के मालिक के अलावा कोई नहीं- us- प्रमाणपत्र के साथ कुछ भी कर सकता है।

किसी और की सार्वजनिक कुंजी आयात करना

एक संदेश को एन्क्रिप्ट करने के लिए जिसे दूसरा व्यक्ति डिक्रिप्ट कर सकता है, हमारे पास उनकी सार्वजनिक कुंजी होनी चाहिए।

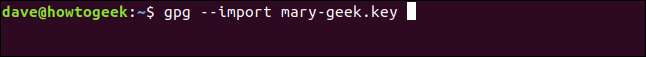

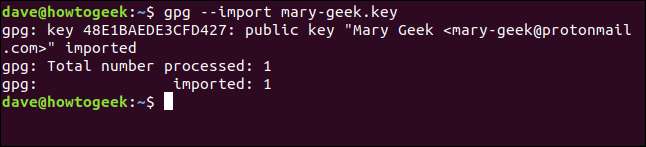

यदि आपको फ़ाइल में उनकी कुंजी प्रदान की गई है, तो आप इसे निम्न आदेश के साथ आयात कर सकते हैं। इस उदाहरण में, कुंजी फ़ाइल को "mary-geek.key" कहा जाता है।

gpg --import mary-geek.key

कुंजी आयात की जाती है, और आपको उस कुंजी से जुड़ा नाम और ईमेल पता दिखाया जाता है। जाहिर है, यह उस व्यक्ति से मेल खाना चाहिए जिसे आपने इसे प्राप्त किया है।

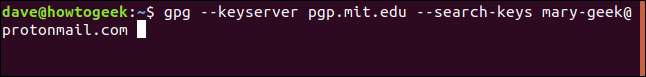

इस बात की भी संभावना है कि जिस व्यक्ति से आपको कुंजी की आवश्यकता है, उसने अपनी कुंजी सार्वजनिक कुंजी सर्वर पर अपलोड कर दी है। ये सर्वर दुनिया भर से लोगों की सार्वजनिक कुंजी संग्रहीत करते हैं। मुख्य सर्वर एक दूसरे के साथ समय-समय पर सिंक्रनाइज़ होते हैं ताकि चाबियाँ सार्वभौमिक रूप से उपलब्ध हों।

MIT सार्वजनिक कुंजी सर्वर एक लोकप्रिय कुंजी सर्वर है और एक नियमित रूप से सिंक्रनाइज़ किया जाता है, इसलिए वहां खोज सफल होनी चाहिए। यदि किसी ने हाल ही में एक कुंजी अपलोड की है, तो उसे प्रदर्शित होने में कुछ दिन लग सकते हैं।

--keyserver

विकल्प को आपके द्वारा खोजे जाने वाले कुंजी सर्वर के नाम से अनुसरण किया जाना चाहिए।

--search कुंजी

विकल्प का पालन या तो उस व्यक्ति के नाम के साथ किया जाना चाहिए जिसे आप खोज रहे हैं या उनका ईमेल पता। हम ईमेल पते का उपयोग करेंगे:

gpg --keyserver pgp.mit.edu --search-keys [email protected]

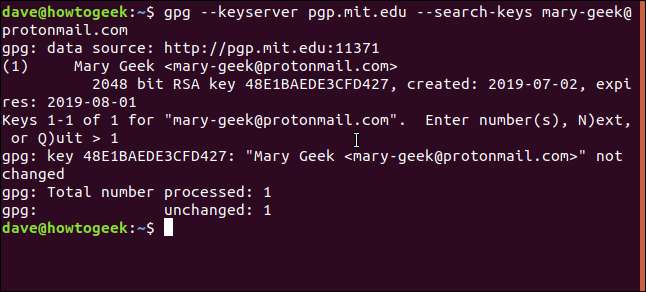

मिलान आपके लिए सूचीबद्ध हैं और क्रमांकित हैं। एक आयात करने के लिए, संख्या टाइप करें और Enter दबाएँ। इस मामले में, एक ही मैच है, इसलिए हम टाइप करते हैं

1

और Enter दबाएं।

कुंजी आयात की जाती है, और हमें उस कुंजी से जुड़ा नाम और ईमेल पता दिखाया जाता है।

कुंजी को सत्यापित करना और हस्ताक्षर करना

यदि आपको किसी परिचित व्यक्ति द्वारा सार्वजनिक कुंजी फ़ाइल सौंपी गई है, तो आप सुरक्षित रूप से कह सकते हैं कि यह उस व्यक्ति का है। यदि आपने इसे किसी सार्वजनिक कुंजी सर्वर से डाउनलोड किया है, तो आप यह सत्यापित करने की आवश्यकता महसूस कर सकते हैं कि कुंजी उस व्यक्ति के पास है जिसका यह मतलब है।

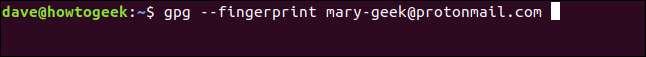

--fingerprint

विकल्प का कारण बनता है

GPG

चार हेक्साडेसिमल वर्णों के दस सेटों का एक छोटा अनुक्रम बनाने के लिए। आप व्यक्ति से पूछ सकते हैं कि आप उन्हें अपनी चाबी का फिंगरप्रिंट भेज सकते हैं।

आप तब उपयोग कर सकते हैं

--fingerprint

हेक्साडेसिमल वर्णों के समान फिंगरप्रिंट अनुक्रम उत्पन्न करने और उनकी तुलना करने का विकल्प। यदि वे मेल खाते हैं, तो आप जानते हैं कि कुंजी उस व्यक्ति की है।

gpg --fingerprint [email protected]

फिंगरप्रिंट उत्पन्न होता है।

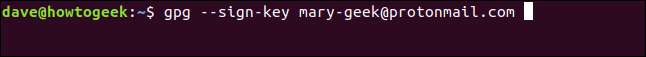

जब आप इस बात से संतुष्ट हो जाते हैं कि कुंजी वास्तविक है और उस व्यक्ति के पास है जिसके साथ संबद्ध होना चाहिए, तो आप उनकी कुंजी पर हस्ताक्षर कर सकते हैं।

यदि आप ऐसा नहीं करते हैं, तो आप अभी भी इसे और उस व्यक्ति के संदेशों को एन्क्रिप्ट और डिक्रिप्ट करने के लिए उपयोग कर सकते हैं। परंतु

GPG

आपसे हर बार पूछेगा कि क्या आप आगे बढ़ना चाहते हैं क्योंकि कुंजी अहस्ताक्षरित है। हम उपयुक्त नाम का उपयोग करेंगे

--sign कुंजी

विकल्प और व्यक्ति का ईमेल पता प्रदान करें, ताकि

GPG

पता है कि किस कुंजी पर हस्ताक्षर करना है।

gpg - sign-key [email protected]

आपको कुंजी और व्यक्ति के बारे में जानकारी दिखाई देगी, और आपसे यह सत्यापित करने के लिए कहा जाएगा कि आप वास्तव में कुंजी पर हस्ताक्षर करना चाहते हैं। दबाएँ

Y

और कुंजी पर हस्ताक्षर करने के लिए Enter दबाएं।

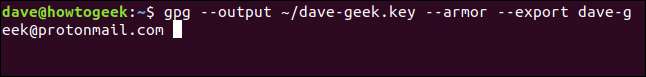

अपनी सार्वजनिक कुंजी कैसे साझा करें

आपकी कुंजी को फ़ाइल के रूप में साझा करने के लिए, हमें इसे से निर्यात करना होगा

GPG

स्थानीय कुंजी स्टोर। ऐसा करने के लिए, हम इसका उपयोग करेंगे

--export

विकल्प, जिसे उस ईमेल पते द्वारा अनुसरण किया जाना चाहिए जिसे आपने कुंजी उत्पन्न करने के लिए उपयोग किया था।

--output

विकल्प को उस फ़ाइल के नाम से अनुसरण करना चाहिए जिसे आप कुंजी में निर्यात करना चाहते हैं।

--armor

विकल्प बताता है

GPG

बाइनरी फ़ाइल के बजाय ASCII कवच आउटपुट उत्पन्न करने के लिए।

gpg --output ~ / dave-geek.key --armor --export [email protected]

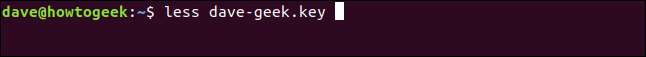

हम कुंजी फ़ाइल के साथ अंदर देख सकते हैं

कम से

.

कम dave-geek.key

कुंजी को इसकी महिमा में दिखाया गया है:

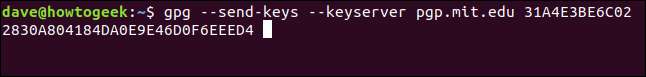

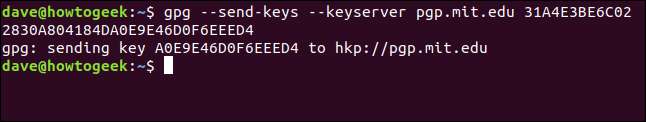

आप सार्वजनिक कुंजी सर्वर पर अपनी सार्वजनिक कुंजी भी साझा कर सकते हैं।

--send कुंजी

विकल्प कुंजी को पर्यवेक्षक को भेजता है।

--keyserver

विकल्प सार्वजनिक कुंजी सर्वर के वेब पते के बाद होना चाहिए। यह पता लगाने के लिए कि किस कुंजी को भेजना है, कुंजी के लिए फिंगरप्रिंट कमांड लाइन पर प्रदान किया जाना चाहिए। ध्यान दें कि चार वर्णों के सेट के बीच कोई स्थान नहीं है।

(आप फिंगरप्रिंट का उपयोग करके अपनी कुंजी के लिए फिंगरप्रिंट देख सकते हैं

--fingerprint

विकल्प।)

gpg --send-keys --keyser pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

आपको पुष्टि मिल जाएगी कि कुंजी भेज दी गई है।

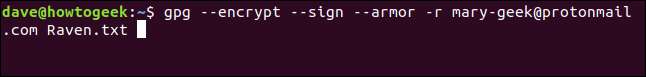

एफआईआई को एन्क्रिप्ट करना

हम अंत में एक फ़ाइल को एन्क्रिप्ट करने और मैरी को भेजने के लिए तैयार हैं। फ़ाइल को Raven.txt कहा जाता है।

--encrypt

विकल्प बताता है

GPG

फ़ाइल को एन्क्रिप्ट करने के लिए, और

--संकेत

विकल्प इसे आपके विवरण के साथ फ़ाइल पर हस्ताक्षर करने के लिए कहता है।

--armor

विकल्प ASCII फ़ाइल बनाने के लिए gpg बताता है।

-r

(प्राप्तकर्ता) विकल्प का पालन उस व्यक्ति के ईमेल पते पर किया जाना चाहिए जिसे आप फ़ाइल भेज रहे हैं।

gpg --encrypt --sign --armor -r [email protected]

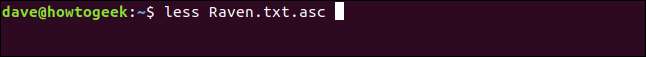

फ़ाइल मूल नाम के साथ बनाई गई है, लेकिन फ़ाइल नाम के साथ ".asc" जोड़ा गया है। आइए इसके अंदर एक नज़र डालें।

कम रेवेन। txt.asc

फ़ाइल पूरी तरह से गैरकानूनी है, और इसे केवल उसी व्यक्ति द्वारा डिक्रिप्ट किया जा सकता है, जिसके पास आपकी सार्वजनिक कुंजी और मैरी की निजी कुंजी है। उन दोनों के पास एकमात्र व्यक्ति मैरी होना चाहिए।

अब हम मैरी को यह विश्वास दिला सकते हैं कि कोई और इसे डिक्रिप्ट नहीं कर सकता है।

फाइलों को डिक्रिप्ट करना

मैरी ने जवाब भेजा है। यह एक एन्क्रिप्टेड फ़ाइल में है जिसे कोडेड.स्क कहा जाता है। हम इसे बहुत आसानी से डिक्रिप्ट कर सकते हैं

--decrypt

विकल्प। हम आउटपुट को एक अन्य फ़ाइल में रीडायरेक्ट करने जा रहे हैं, जिसे 'प्लेनटेक्स्ट' कहा जाता है।

ध्यान दें कि हमें नहीं बताना है

GPG

फाइल किसकी है। यह फ़ाइल के एन्क्रिप्टेड सामग्री से काम कर सकता है।

gpg --decrypt कोडित.कास्> plain.txt

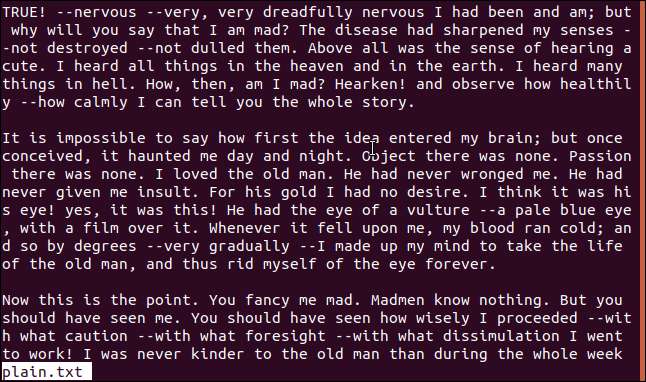

सादे फ़ाइल पर नजर डालते हैं:

कम सादा

फ़ाइल हमारे लिए सफलतापूर्वक डिक्रिप्ट की गई है।

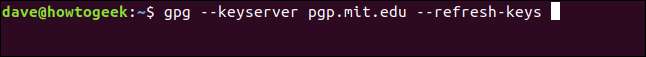

आपकी चाबी को ताज़ा करना

समय-समय पर, आप पूछ सकते हैं

GPG

सार्वजनिक कुंजी सर्वर के खिलाफ होने वाली कुंजियों की जाँच करने के लिए और जो भी बदलाव हुए हैं उन्हें ताज़ा करने के लिए। आप इसे हर कुछ महीनों में या जब आप एक नए संपर्क से एक कुंजी प्राप्त करते हैं।

--refresh कुंजी

विकल्प का कारण बनता है

GPG

जाँच करने के लिए।

--keyserver

विकल्प को आपकी पसंद के प्रमुख सर्वर द्वारा अनुसरण किया जाना चाहिए। एक बार सार्वजनिक कुंजी सर्वरों के बीच कुंजियों को समन्वयित कर देने के बाद, यह कोई मायने नहीं रखता कि आप किसे चुनते हैं।

gpg --keyserver pgp.mit.edu --refresh-keys

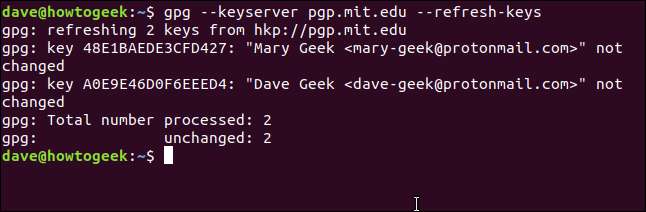

GPG

उन कुंजियों को सूचीबद्ध करके जवाब देता है जो यह जांचती हैं और आपको बताती हैं कि क्या कोई बदल गया है और अपडेट किया गया है।

प्राइवेसी एक हॉट टॉपिक है

इन दिनों प्राइवेसी खबरों से दूर नहीं है। आपकी जानकारी को सुरक्षित और निजी रखने के लिए आपके जो भी कारण हैं,

GPG

आपकी फ़ाइलों और संचारों के लिए अविश्वसनीय रूप से मजबूत एन्क्रिप्शन लागू करने के लिए एक सरल साधन प्रदान करता है।

उपयोग करने के अन्य तरीके हैं

GPG

। आप के लिए एक प्लगइन प्राप्त कर सकते हैं

थंडरबर्ड

बुलाया

Enigmail

। यह सही अपने में हुक

GPG

कॉन्फ़िगरेशन आपको थंडरबर्ड के अंदर से ईमेल संदेशों को एन्क्रिप्ट करने की अनुमति देता है।