Proteja sua privacidade com o Linux

gpg

comando. Use criptografia de classe mundial para manter seus segredos seguros. Mostraremos como usar o gpg para trabalhar com chaves, criptografar arquivos e descriptografá-los.

Gnu Privacy Guard ( GPG ) permite que você criptografe arquivos com segurança para que apenas o destinatário pretendido possa descriptografá-los. Especificamente, o GPG está em conformidade com o OpenPGP padrão. É modelado em um programa chamado Pretty Good Privacy ( PGP ) PGP foi escrito em 1991 por Phil Zimmerman .

O GPG se baseia na ideia de duas chaves de criptografia por pessoa. Cada pessoa tem um privado chave e um público chave. A chave pública pode descriptografar algo que foi criptografado com a chave privada.

Para enviar um arquivo com segurança, você o criptografa com sua chave privada e a chave pública do destinatário. Para descriptografar o arquivo, eles precisam de sua chave privada e sua chave pública.

Você verá que as chaves públicas devem ser compartilhadas. Você precisa ter a chave pública do destinatário para criptografar o arquivo, e o destinatário precisa da sua chave pública para descriptografá-lo. Não há perigo em tornar suas chaves públicas apenas isso - públicas. Na verdade, existem servidores de chave pública para esse propósito, como veremos. As chaves privadas devem ser mantidas privadas. Se sua chave pública for de domínio público, sua chave privada deve ser mantida em segredo e segura.

Existem mais etapas envolvidas na configuração do GPG do que em usá-lo. Felizmente, geralmente você só precisa configurá-lo uma vez.

Gerando Suas Chaves

o

gpg

comando foi instalado em todas as distribuições Linux que foram verificadas, incluindo Ubuntu, Fedora e Manjaro.

Você não precisa usar o GPG com e-mail. Você pode criptografar arquivos e disponibilizá-los para download ou repassá-los fisicamente ao destinatário. Você precisa associar um endereço de e-mail às chaves geradas, portanto, escolha o endereço de e-mail que vai usar.

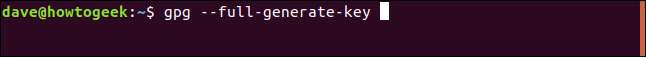

Aqui está o comando para gerar suas chaves. o

--full-generate-key

opção gera suas chaves em uma sessão interativa dentro de sua janela de terminal. Você também será solicitado a fornecer uma senha longa. Lembre-se de qual é a senha. Três ou quatro palavras simples unidas com pontuação é uma boa e

modelo robusto para senhas e frases secretas

.

gpg --full-generate-key

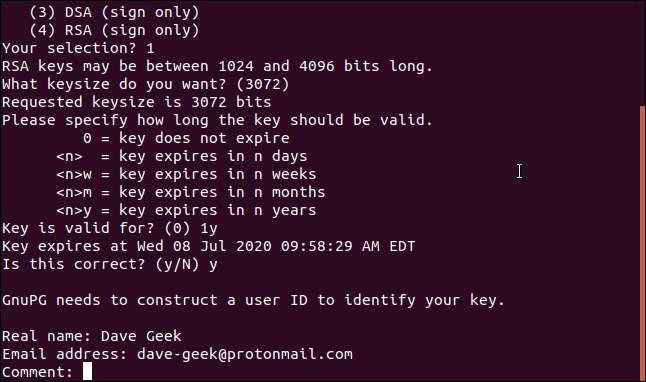

Você será solicitado a escolher um tipo de criptografia em um menu. A menos que você tenha um bom motivo para não, digite

1

e pressione Enter.

Você deve escolher um comprimento de bit para as chaves de criptografia. Pressione Enter para aceitar o padrão.

Você precisa especificar quanto tempo a chave deve durar. Se você estiver testando o sistema, insira uma curta duração, como

5

por cinco dias. Se você pretende manter esta chave, insira uma duração mais longa, como 1 ano, por um ano. A chave durará 12 meses e, portanto, precisará ser renovada após um ano. Confirme sua escolha com um

Y

.

Você deve inserir seu nome e endereço de e-mail. Você pode adicionar um comentário se desejar.

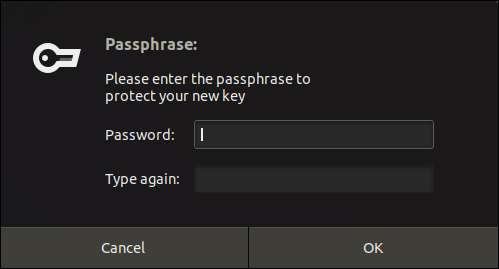

Sua senha será solicitada. Você precisará da senha sempre que trabalhar com suas chaves, portanto, certifique-se de saber qual é.

Clique no

Está bem

depois de inserir sua senha. Você verá esta janela enquanto trabalha com

gpg

, portanto, lembre-se de sua senha longa.

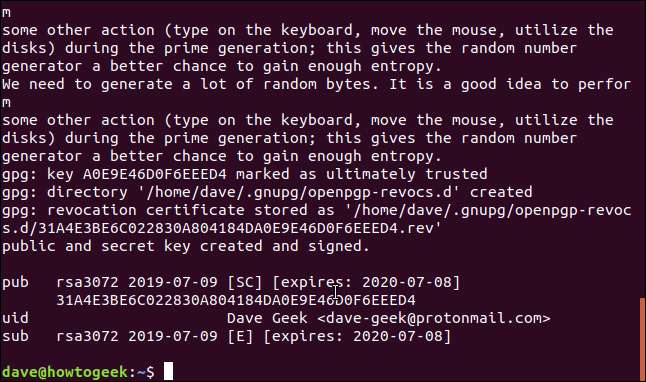

A geração da chave ocorrerá e você retornará ao prompt de comando.

Gerando um Certificado de Revogação

Se sua chave privada se tornar conhecida por outras pessoas, você precisará desassociar as chaves antigas de sua identidade, para que possa gerar novas. Para fazer isso, você precisará de um certificado de revogação. Faremos isso agora e o armazenaremos em um lugar seguro.

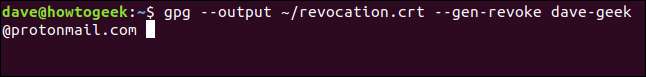

o

--resultado

opção deve ser seguida pelo nome do arquivo do certificado que você deseja criar. o

--gen-revoke

opção causa

gpg

para gerar um certificado de revogação. Você deve fornecer o endereço de e-mail que usou quando as chaves foram geradas.

gpg --output ~ / revocation.crt --gen-revoke [email protected]

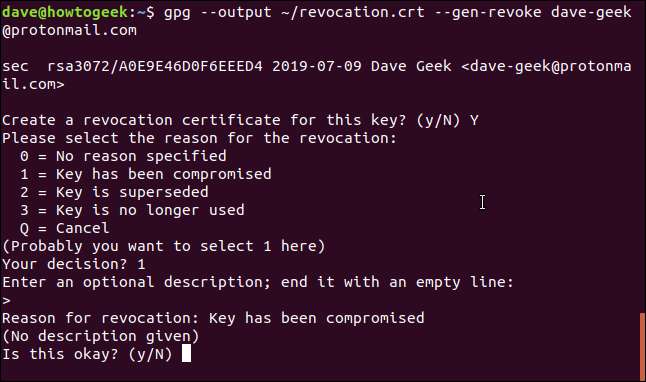

Você será solicitado a confirmar que deseja gerar um certificado. pressione

Y

e pressione Enter. Você será questionado sobre o motivo pelo qual está gerando o certificado. Como estamos fazendo isso antes do tempo, não temos certeza. pressione

1

como um palpite plausível e pressione Enter.

Você pode inserir uma descrição se desejar. Pressione Enter duas vezes para encerrar sua descrição.

Você será solicitado a confirmar suas configurações, pressione

Y

e pressione Enter.

O certificado será gerado. Você verá uma mensagem reforçando a necessidade de manter este certificado seguro.

Ele menciona alguém chamado Mallory. As discussões sobre criptografia têm usado por muito tempo Bob e Alice como as duas pessoas se comunicando. Existem outros personagens secundários. Eva é uma bisbilhoteira, Mallory é um atacante malicioso. Tudo o que precisamos saber é que devemos manter o certificado seguro e protegido.

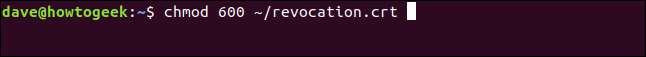

No mínimo, vamos remover todas as permissões, exceto as nossas, do certificado.

chmod 600 ~ / revocation.crt

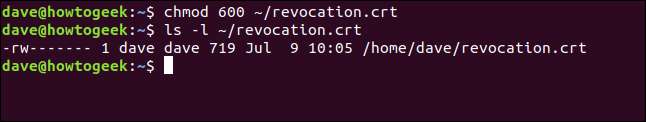

Vamos verificar com

ls

para ver quais são as permissões agora:

ls -l

Perfeito. Ninguém além do proprietário do arquivo - nós - pode fazer nada com o certificado.

Importando a chave pública de outra pessoa

Para criptografar uma mensagem que outra pessoa pode descriptografar, devemos ter sua chave pública.

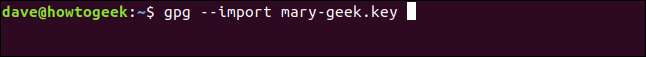

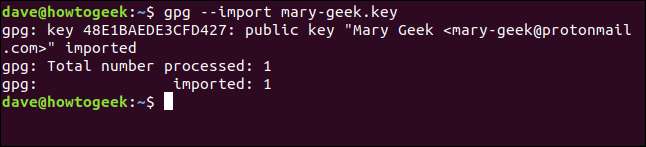

Se você recebeu sua chave em um arquivo, você pode importá-lo com o seguinte comando. Neste exemplo, o arquivo de chave é denominado “mary-geek.key”.

gpg --import mary-geek.key

A chave é importada e você verá o nome e o endereço de e-mail associados a essa chave. Obviamente, deve corresponder à pessoa de quem você o recebeu.

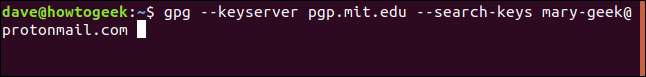

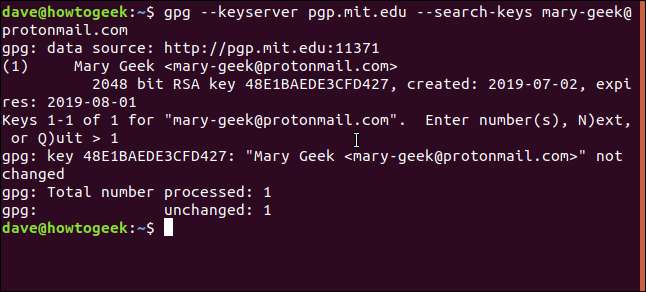

Também existe a possibilidade de que a pessoa de quem você precisa de uma chave tenha carregado sua chave em um servidor de chave pública. Esses servidores armazenam as chaves públicas de pessoas de todo o mundo. Os servidores principais são sincronizados periodicamente para que as chaves estejam universalmente disponíveis.

O servidor de chave pública do MIT é um servidor de chave popular e regularmente sincronizado, portanto, a pesquisa deve ser bem-sucedida. Se alguém fez upload de uma chave recentemente, pode levar alguns dias para que ela apareça.

o

--keyserver

opção deve ser seguida pelo nome do servidor de chaves que você deseja pesquisar. o

--search-keys

A opção deve ser seguida pelo nome da pessoa que você está procurando ou pelo endereço de e-mail. Usaremos o endereço de e-mail:

gpg --keyserver pgp.mit.edu --search-keys [email protected]

As correspondências são listadas para você e numeradas. Para importar um, digite o número e pressione Enter. Nesse caso, há uma única correspondência, então digitamos

1

e pressione Enter.

A chave é importada e vemos o nome e o endereço de e-mail associados a essa chave.

Verificando e assinando uma chave

Se você recebeu um arquivo de chave pública de alguém conhecido por você, pode dizer com segurança que pertence a essa pessoa. Se você baixou de um servidor de chave pública, pode sentir a necessidade de verificar se a chave pertence à pessoa a quem se destina.

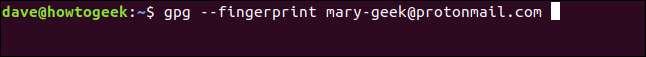

o

--impressão digital

opção causa

gpg

para criar uma sequência curta de dez conjuntos de quatro caracteres hexadecimais. Você pode pedir à pessoa que lhe envie a impressão digital de sua chave.

Você pode então usar o

--impressão digital

opção de gerar a mesma sequência de impressão digital de caracteres hexadecimais e compará-los. Se eles corresponderem, você sabe que a chave pertence a essa pessoa.

gpg --fingerprint [email protected]

A impressão digital é gerada.

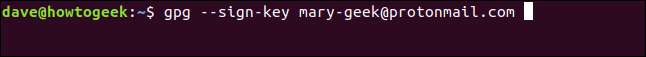

Quando estiver convencido de que a chave é genuína e pertence à pessoa com a qual deveria estar associada, você pode assinar a chave.

Se você não fizer isso, ainda poderá usá-lo para criptografar e descriptografar mensagens de e para essa pessoa. Mas

gpg

irá perguntar-lhe sempre se deseja continuar porque a chave não está assinada. Usaremos o nome apropriado

--sign-key

opção e fornecer o endereço de e-mail da pessoa, para que

gpg

sabe qual chave assinar.

gpg --sign-key [email protected]

Você verá informações sobre a chave e a pessoa, e será solicitado a verificar se realmente deseja assinar a chave. pressione

Y

e pressione Enter para assinar a chave.

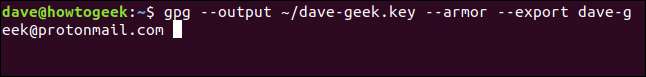

Como compartilhar sua chave pública

Para compartilhar sua chave como um arquivo, precisamos exportá-la do

gpg

armazenamento de chaves local. Para fazer isso, vamos usar o

--exportar

opção, que deve ser seguida pelo endereço de e-mail que você usou para gerar a chave. o

--resultado

A opção deve ser seguida pelo nome do arquivo para o qual você deseja que a chave seja exportada. o

--armaduras

opção diz

gpg

para gerar a saída de armadura ASCII em vez de um arquivo binário.

gpg --output ~ / dave-geek.key --armor --export [email protected]

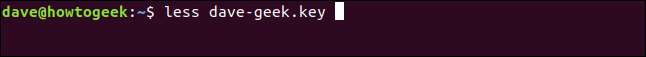

Podemos dar uma olhada dentro do arquivo de chave com

Menos

.

menos dave-geek.key

A chave é mostrada em toda a sua glória:

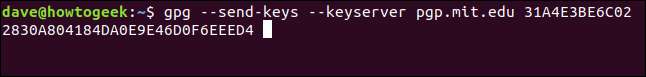

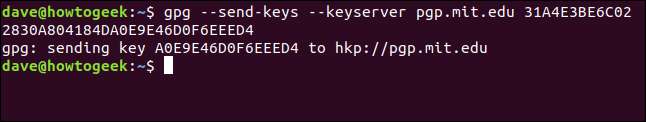

Você também pode compartilhar sua chave pública em um servidor de chave pública. o

--send-keys

opção envia a chave para o servidor de chaves. o

--keyserver

A opção deve ser seguida pelo endereço da web do servidor de chave pública. Para identificar qual chave enviar, a impressão digital da chave deve ser fornecida na linha de comando. Observe que não há espaços entre os conjuntos de quatro caracteres.

(Você pode ver a impressão digital de sua chave usando o

--impressão digital

opção.)

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

Você receberá a confirmação de que a chave foi enviada.

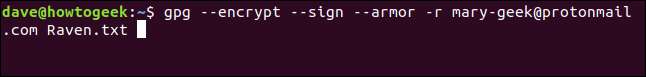

Criptografando arquivos

Finalmente, estamos prontos para criptografar um arquivo e enviá-lo para Maria. O arquivo é denominado Raven.txt.

o

--encrypt

opção diz

gpg

para criptografar o arquivo, e o

--placa

opção diz para ele assinar o arquivo com seus detalhes. o

--armaduras

opção diz ao gpg para criar um arquivo ASCII. o

-r

(destinatário) deve ser seguida pelo endereço de e-mail da pessoa para a qual você está enviando o arquivo.

gpg --encrypt --sign --armor -r [email protected]

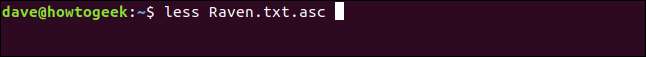

O arquivo é criado com o mesmo nome do original, mas com “.asc” anexado ao nome do arquivo. Vamos dar uma olhada por dentro.

menos Raven.txt.asc

O arquivo é completamente ilegível e só pode ser descriptografado por alguém que tenha sua chave pública e a chave privada de Maria. A única pessoa que pode ter ambos deve ser Maria.

Agora podemos enviar o arquivo para Maria, com a certeza de que ninguém mais pode descriptografá-lo.

Descriptografando arquivos

Maria enviou uma resposta. Ele está em um arquivo criptografado chamado coded.asc. Podemos descriptografá-lo facilmente usando o

--decrypt

opção. Vamos redirecionar a saída para outro arquivo chamado plain.txt.

Observe que não precisamos contar

gpg

de quem é o arquivo. Ele pode descobrir isso a partir do conteúdo criptografado do arquivo.

gpg --decrypt coded.asc> plain.txt

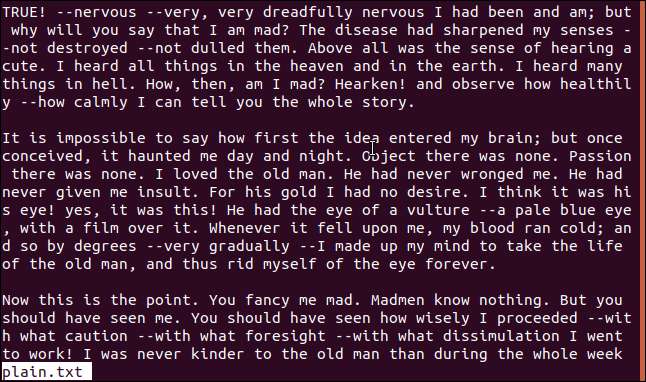

Vejamos o arquivo plain.txt:

less plain.txt

O arquivo foi descriptografado com sucesso para nós.

Atualizando suas chaves

Periodicamente, você pode perguntar

gpg

para verificar as chaves que possui em um servidor de chaves públicas e para atualizar as que foram alteradas. Você pode fazer isso a cada poucos meses ou quando receber uma chave de um novo contato.

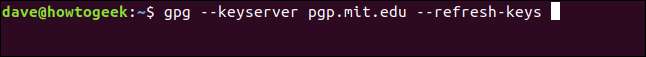

o

--refresh-keys

opção causa

gpg

para realizar a verificação. o

--keyserver

opção deve ser seguida pelo servidor de chave de sua escolha. Uma vez que as chaves foram sincronizadas entre os servidores de chaves públicas, não importa qual você escolher.

gpg --keyserver pgp.mit.edu --refresh-keys

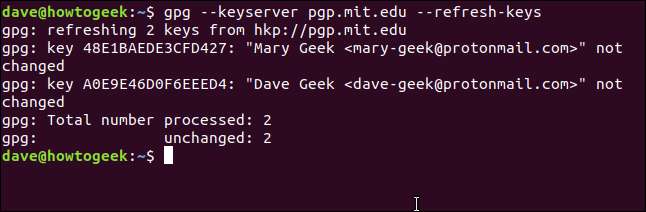

gpg

responde listando as chaves verificadas e informando se alguma delas foi alterada e atualizada.

Privacidade é um tema importante

A privacidade nunca está longe das notícias nos dias de hoje. Quaisquer que sejam seus motivos para querer manter suas informações seguras e privadas,

gpg

fornece um meio simples de aplicar criptografia incrivelmente forte a seus arquivos e comunicações.

Existem outras maneiras de usar

gpg

. Você pode obter um plugin para

Thunderbird

chamado

Enigmail

. Ele se conecta diretamente ao seu

gpg

configuração para permitir criptografar mensagens de e-mail de dentro do Thunderbird.