Beskyt dit privatliv med Linux

gpg

kommando. Brug kryptering i verdensklasse for at beskytte dine hemmeligheder. Vi viser dig, hvordan du bruger gpg til at arbejde med nøgler, kryptere filer og dekryptere dem.

Gnu Privacy Guard ( GPG ) giver dig mulighed for sikkert at kryptere filer, så kun den tilsigtede modtager kan dekryptere dem. Specifikt overholder GPG OpenPGP standard. Det er modelleret på et program kaldet Pretty Good Privacy ( PGP ). PGP blev skrevet i 1991 af Phil Zimmerman .

GPG er afhængig af ideen om to krypteringsnøgler pr. Person. Hver person har en privat nøgle og en offentlig nøgle. Den offentlige nøgle kan dekryptere noget, der blev krypteret ved hjælp af den private nøgle.

For at sende en fil sikkert krypterer du den med din private nøgle og modtagerens offentlige nøgle. For at dekryptere filen har de brug for deres private nøgle og din offentlige nøgle.

Du ser ud fra dette, at offentlige nøgler skal deles. Du skal have modtagerens offentlige nøgle for at kryptere filen, og modtageren har brug for din offentlige nøgle for at dekryptere den. Der er ingen fare ved at gøre dine offentlige nøgler netop det - offentligt. Faktisk er der offentlige nøgleservere til netop dette formål, som vi skal se. Private nøgler skal holdes private. Hvis din offentlige nøgle er i det offentlige domæne, skal din private nøgle holdes hemmelig og sikker.

Der er flere trin involveret i opsætningen af GPG end der er i brugen af det. Heldigvis behøver du normalt kun opsætte en gang.

Generering af dine nøgler

Det

gpg

kommando blev installeret på alle de Linux-distributioner, der blev kontrolleret, inklusive Ubuntu, Fedora og Manjaro.

Du behøver ikke bruge GPG med e-mail. Du kan kryptere filer og gøre dem tilgængelige til download eller videresende dem fysisk til modtageren. Du skal dog knytte en e-mail-adresse til de nøgler, du genererer, så vælg hvilken e-mail-adresse du vil bruge.

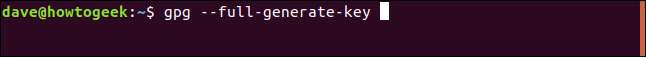

Her er kommandoen til at generere dine nøgler. Det

- fuld-generer-nøgle

option genererer dine nøgler i en interaktiv session i dit terminalvindue. Du bliver også bedt om en adgangssætning. Sørg for at huske, hvad adgangssætningen er. Tre eller fire enkle ord sammenføjet med tegnsætning er et godt og

robust model til adgangskoder og adgangssætninger

.

gpg - fuld-generer-nøgle

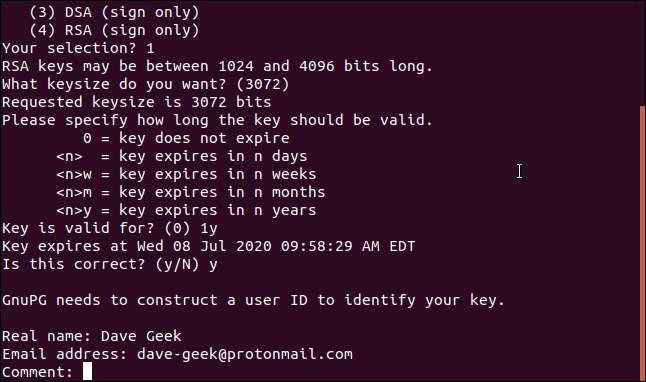

Du bliver bedt om at vælge en krypteringstype fra en menu. Skriv, medmindre du har en god grund til ikke at gøre det

1

og tryk på Enter.

Du skal vælge en bitlængde for krypteringsnøglerne. Tryk på Enter for at acceptere standard.

Du skal angive, hvor længe nøglen skal vare. Hvis du tester systemet, skal du indtaste en kort varighed som

5

i fem dage. Hvis du vil beholde denne nøgle, skal du indtaste en længere varighed som 1y i et år. Nøglen varer 12 måneder, og det skal derfor fornyes efter et år. Bekræft dit valg med en

Y

.

Du skal indtaste dit navn og din e-mail-adresse. Du kan tilføje en kommentar, hvis du ønsker det.

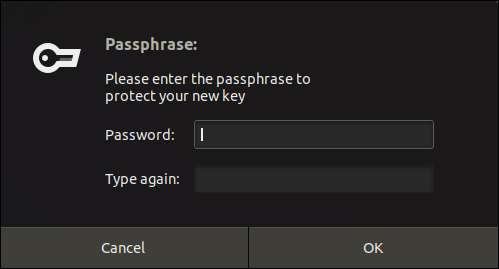

Du bliver bedt om at angive din adgangssætning. Du skal bruge adgangssætningen, når du arbejder med dine nøgler, så sørg for at vide, hvad det er.

Klik på

Okay

knap, når du har indtastet din adgangssætning. Du ser dette vindue, når du arbejder med

gpg

, så sørg for at huske din adgangssætning.

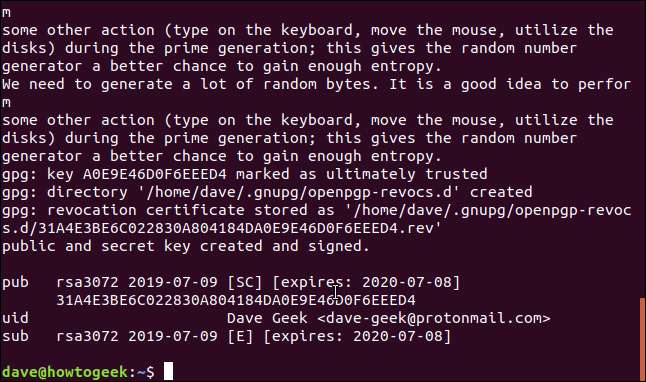

Nøglegenerering finder sted, og du vil blive returneret til kommandoprompten.

Generering af et tilbagekaldelsescertifikat

Hvis din private nøgle bliver kendt af andre, skal du adskille de gamle nøgler fra din identitet, så du kan generere nye. For at gøre dette skal du bruge et tilbagekaldelsescertifikat. Vi gør det nu og gemmer det sikkert.

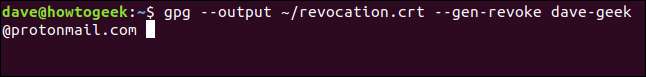

Det

--produktion

option skal efterfølges af filnavnet på det certifikat, du ønsker at oprette. Det

--gen-tilbagekald

mulighed årsager

gpg

at generere et tilbagekaldelsescertifikat. Du skal angive den e-mail-adresse, du brugte, da nøglerne blev genereret.

gpg --output ~ / revocation.crt --gen-tilbagekald [email protected]

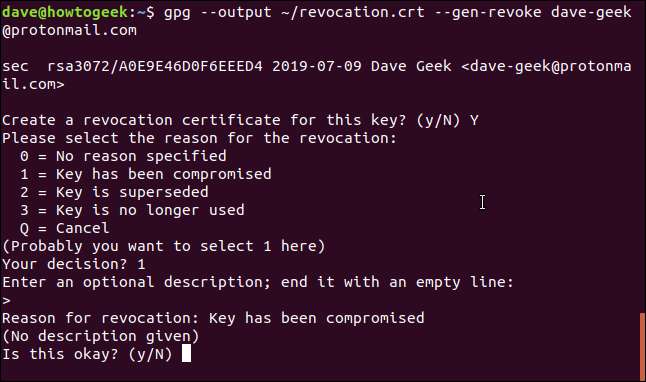

Du bliver bedt om at bekræfte, at du ønsker at generere et certifikat. Trykke

Y

og tryk Enter. Du bliver bedt om årsagen til, at du genererer certifikatet. Da vi gør dette på forhånd, ved vi ikke helt sikkert. Trykke

1

som et plausibelt gæt og tryk Enter.

Du kan indtaste en beskrivelse, hvis du ønsker det. Tryk på Enter to gange for at afslutte din beskrivelse.

Du bliver bedt om at bekræfte dine indstillinger. Tryk på

Y

og tryk Enter.

Certifikatet genereres. Du vil se en besked, der styrker behovet for at holde dette certifikat sikkert.

Den nævner nogen kaldet Mallory. Kryptografidiskussioner har længe brugt Bob og Alice som de to mennesker kommunikerer. Der er andre birolle. Eve er en aflytter, Mallory er en ondsindet angriber. Alt vi behøver at vide er, at vi skal holde certifikatet sikkert.

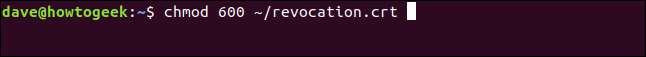

Lad os som et minimum fjerne alle tilladelser bortset fra vores fra certifikatet.

chmod 600 ~ / tilbagekaldelse.crt

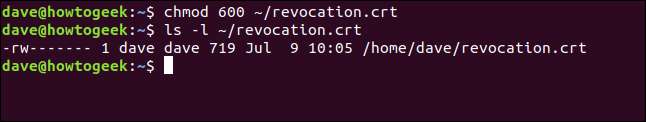

Lad os tjekke med

ls

for at se, hvad tilladelsen er nu:

ls -l

Det er perfekt. Ingen bortset fra filejeren - os - kan gøre noget med certifikatet.

Importerer nogen anden offentlig nøgle

For at kryptere en besked, som en anden person kan dekryptere, skal vi have deres offentlige nøgle.

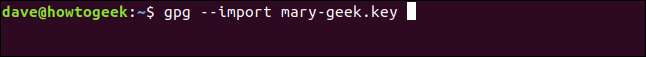

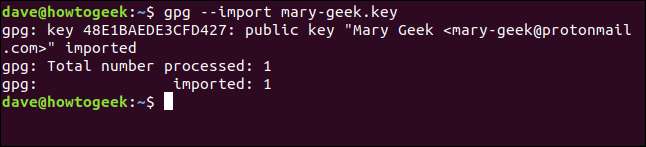

Hvis du har fået deres nøgle i en fil, kan du importere den med følgende kommando. I dette eksempel kaldes nøglefilen “mary-geek.key.”

gpg --import mary-geek.key

Nøglen importeres, og du får vist navnet og den e-mail-adresse, der er knyttet til den nøgle. Det skal åbenbart matche den person, du har modtaget det fra.

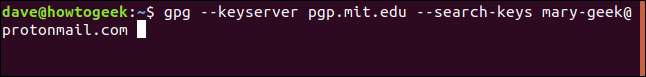

Der er også mulighed for, at den person, du har brug for en nøgle fra, har uploadet sin nøgle til en offentlig nøgleserver. Disse servere gemmer folks offentlige nøgler fra hele verden. Nøgleserverne synkroniseres med jævne mellemrum, så nøgler er universelt tilgængelige.

MIT-nøgleserveren er en populær nøgleserver og en, der regelmæssigt synkroniseres, så søgning der skal være vellykket. Hvis nogen kun for nylig har uploadet en nøgle, kan det tage et par dage at blive vist.

Det

- nøgleserver

option skal efterfølges af navnet på den nøgleserver, du vil søge. Det

--søgningstaster

valgmulighed skal følges af enten navnet på den person, du søger efter, eller deres e-mail-adresse. Vi bruger e-mail-adressen:

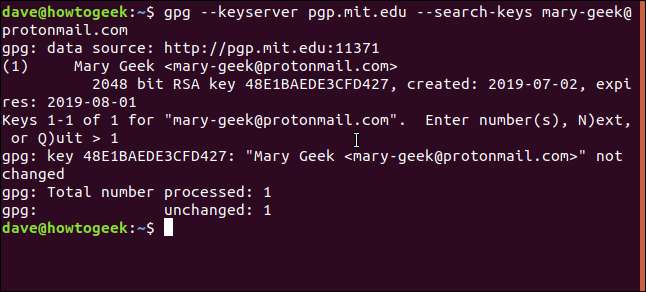

gpg --keyserver pgp.mit.edu --søgnøgler [email protected]

Kampe er anført for dig og nummereret. For at importere et skal du indtaste nummeret og trykke på Enter. I dette tilfælde er der en enkelt kamp, så vi skriver

1

og tryk på Enter.

Nøglen importeres, og vi får vist navnet og den e-mail-adresse, der er knyttet til den nøgle.

Bekræftelse og signering af en nøgle

Hvis du har fået udleveret en offentlig nøglefil af en person, du kender, kan du med sikkerhed sige, at den tilhører denne person. Hvis du har downloadet den fra en offentlig nøgleserver, føler du muligvis behovet for at kontrollere, at nøglen tilhører den person, den er beregnet til.

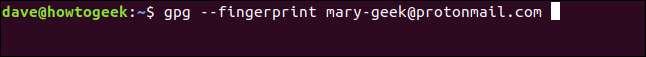

Det

--fingeraftryk

mulighed årsager

gpg

for at oprette en kort rækkefølge på ti sæt med fire hexadecimale tegn. Du kan bede personen om at sende dig fingeraftrykket på deres nøgle.

Du kan derefter bruge

--fingeraftryk

mulighed for at generere den samme fingeraftrykssekvens med hexadecimale tegn og sammenligne dem. Hvis de matcher, ved du, at nøglen tilhører den person.

gpg --fingerprint [email protected]

Fingeraftrykket genereres.

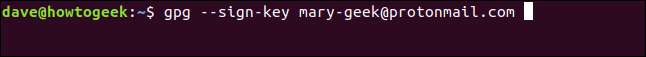

Når du er tilfreds med, at nøglen er ægte og ejes af den person, den skal tilknyttes, kan du underskrive deres nøgle.

Hvis du ikke gør dette, kan du stadig bruge det til at kryptere og dekryptere meddelelser fra og til den person. Men

gpg

vil spørge dig hver gang, om du vil fortsætte, fordi nøglen er usigneret. Vi bruger det passende navngivne

--tegn-nøgle

mulighed og angiv personens e-mail-adresse, så at

gpg

ved, hvilken nøgle der skal underskrives.

gpg --sign-key [email protected]

Du får vist oplysninger om nøglen og personen og bliver bedt om at bekræfte, at du virkelig vil underskrive nøglen. Trykke

Y

og tryk Enter for at underskrive nøglen.

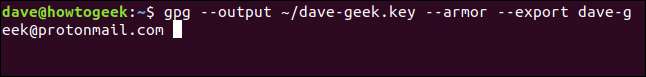

Sådan deler du din offentlige nøgle

For at dele din nøgle som en fil skal vi eksportere den fra

gpg

lokal nøglelager. For at gøre dette bruger vi

--eksport

option, som skal efterfølges af den e-mail-adresse, du brugte til at generere nøglen. Det

--produktion

option skal efterfølges af navnet på den fil, du vil have nøglen eksporteret til. Det

--rustning

indstilling fortæller

gpg

at generere ASCII rustning output i stedet for en binær fil.

gpg --output ~ / dave-geek.key --armor --export [email protected]

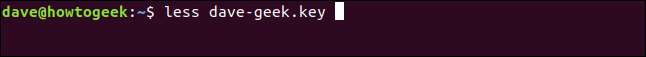

Vi kan se inde i nøglefilen med

mindre

.

mindre dave-geek.key

Nøglen vises i al sin herlighed:

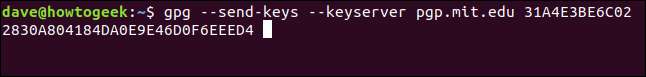

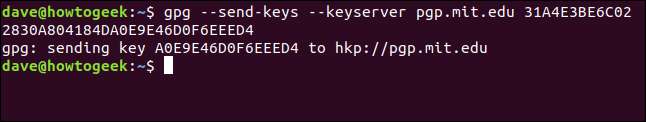

Du kan også dele din offentlige nøgle på en offentlig nøgleserver. Det

- send-nøgler

option sender nøglen til nøgleserveren. Det

- nøgleserver

indstilling skal efterfølges af webadressen til den offentlige nøgleserver. For at identificere, hvilken nøgle der skal sendes, skal fingeraftrykket for nøglen være angivet på kommandolinjen. Bemærk, at der ikke er mellemrum mellem sætene med fire tegn.

(Du kan se fingeraftrykket til din nøgle ved at bruge

--fingeraftryk

mulighed.)

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

Du får bekræftelse på, at nøglen er sendt.

Kryptering af FIles

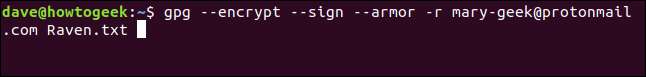

Vi er endelig klar til at kryptere en fil og sende den til Mary. Filen hedder Raven.txt.

Det

--krypter

indstilling fortæller

gpg

for at kryptere filen og

--skilt

indstilling fortæller det at underskrive filen med dine detaljer. Det

--rustning

option fortæller gpg at oprette en ASCII-fil. Det

-r

(modtager) skal efterfølges af e-mail-adressen på den person, du sender filen til.

gpg --krypter --sign --armor -r [email protected]

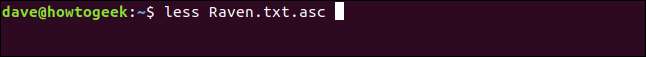

Filen oprettes med samme navn som originalen, men med ".asc" vedhæftet filnavnet. Lad os se indeni.

mindre Raven.txt.asc

Filen er fuldstændig ulæselig og kan kun dekrypteres af en person, der har din offentlige nøgle og Marys private nøgle. Den eneste person, der har begge disse, skal være Mary.

Vi kan nu sende filen til Mary i tillid til, at ingen andre kan dekryptere den.

Dekryptering af filer

Mary har sendt et svar. Det er i en krypteret fil kaldet coded.asc. Vi kan dekryptere det meget let ved hjælp af

--krypter

mulighed. Vi vil omdirigere output til en anden fil kaldet plain.txt.

Bemærk, at vi ikke behøver at fortælle det

gpg

hvem filen er fra. Det kan klare det ud fra det krypterede indhold i filen.

gpg - dekrypter kodet.asc> almindelig.txt

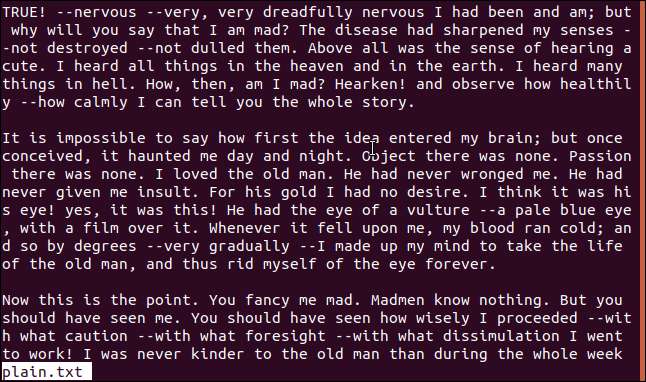

Lad os se på filen plain.txt:

mindre plain.txt

Filen er blevet dekrypteret for os.

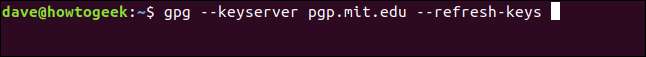

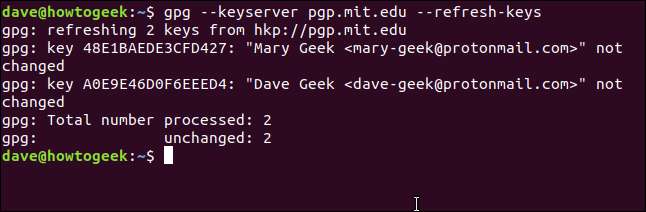

Forfriskende dine nøgler

Med jævne mellemrum kan du spørge

gpg

for at kontrollere de nøgler, den har, mod en offentlig nøgleserver og opdatere alle, der er ændret. Du kan muligvis gøre dette hvert par måneder, eller når du modtager en nøgle fra en ny kontakt.

Det

- Opdater nøgler

mulighed årsager

gpg

for at udføre kontrollen. Det

- nøgleserver

skal efterfølges af den nøgleserver, du vælger. Når nøglerne er blevet synkroniseret mellem de offentlige nøgleservere, skal det ikke have noget at vide, hvilken du vælger.

gpg --keyserver pgp.mit.edu - opdater-nøgler

gpg

svarer ved at angive de nøgler, den kontrollerer, og fortælle dig, om nogen er ændret og opdateret.

Privatliv er et populært emne

Privatliv er aldrig langt fra nyhederne i disse dage. Uanset hvilke grunde du ønsker for at holde dine oplysninger sikre og private,

gpg

giver et simpelt middel til at anvende utrolig stærk kryptering til dine filer og kommunikation.

Der er andre måder at bruge

gpg

. Du kan få et plugin til

Thunderbird

hedder

Enigmail

. Det hænger lige ind i din

gpg

konfiguration, så du kan kryptere e-mail-beskeder inde fra Thunderbird.