BitTorrent verbraucht laut Angaben 12% des gesamten Internetverkehrs in Nordamerika und 36% des gesamten Verkehrs in der Region Asien-Pazifik eine 2012 Studie . Es ist so beliebt, dass das neue "Copyright Alert System" zielt allein auf BitTorrent-Verkehr ab.

BitTorrent ist im Volksmund als Pirateriemethode bekannt, aber nicht nur für Piraten. Es ist ein nützliches, dezentrales Peer-to-Peer-Protokoll mit erheblichen Vorteilen gegenüber anderen Protokollen in vielen Situationen.

Dieser Artikel hilft Ihnen zu verstehen, wie das BitTorrent-Protokoll funktioniert und warum es nicht nur ein Tool für Piraterie ist. Wir haben es zuvor erklärt Wie fange ich mit BitTorrent an? .

Wie BitTorrent funktioniert

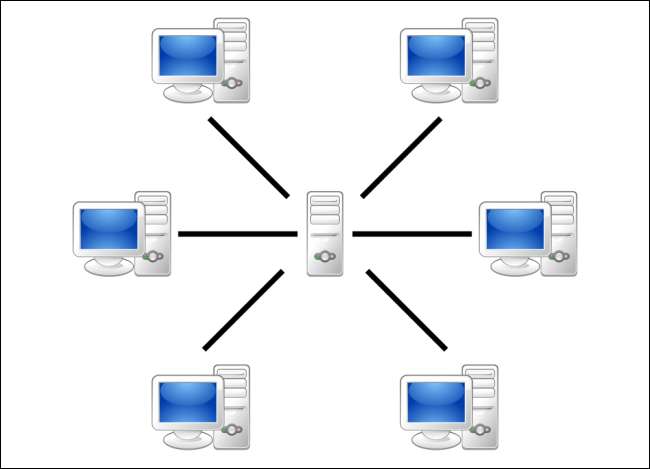

Wenn Sie eine Webseite wie diese herunterladen, stellt Ihr Computer eine Verbindung zum Webserver her und lädt die Daten direkt von diesem Server herunter. Jeder Computer, der die Daten herunterlädt, lädt sie vom zentralen Server der Webseite herunter. So viel Verkehr im Web funktioniert.

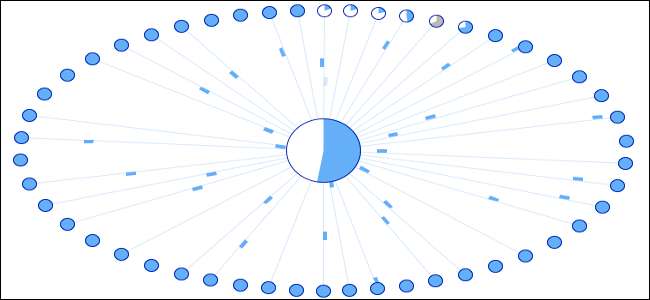

BitTorrent ist ein Peer-to-Peer-Protokoll. Dies bedeutet, dass die Computer in einem BitTorrent-Schwarm (eine Gruppe von Computern, die denselben Torrent herunterladen und hochladen) Daten untereinander übertragen, ohne dass ein zentraler Server erforderlich ist.

Traditionell tritt ein Computer einem BitTorrent-Schwarm bei, indem er eine .torrent-Datei in einen BitTorrent-Client lädt. Der BitTorrent-Client kontaktiert einen in der Torrent-Datei angegebenen „Tracker“. Der Tracker ist ein spezieller Server, der die angeschlossenen Computer verfolgt. Der Tracker teilt seine IP-Adressen mit anderen BitTorrent-Clients im Schwarm, sodass sie sich miteinander verbinden können.

Sobald die Verbindung hergestellt ist, lädt ein BitTorrent-Client Teile der Dateien im Torrent in kleinen Stücken herunter und lädt alle Daten herunter, die er erhalten kann. Sobald der BitTorrent-Client über einige Daten verfügt, kann er diese Daten auf andere BitTorrent-Clients im Schwarm hochladen. Auf diese Weise lädt jeder, der einen Torrent herunterlädt, denselben Torrent hoch. Dies beschleunigt die Download-Geschwindigkeit aller. Wenn 10.000 Personen dieselbe Datei herunterladen, wird ein zentraler Server nicht stark belastet. Stattdessen trägt jeder Downloader die Upload-Bandbreite zu anderen Downloadern bei, um sicherzustellen, dass der Torrent schnell bleibt.

Wichtig ist, dass BitTorrent-Clients niemals Dateien vom Tracker selbst herunterladen. Der Tracker nimmt nur am Torrent teil, indem er die mit dem Schwarm verbundenen BitTorrent-Clients verfolgt und nicht tatsächlich Daten herunterlädt oder hochlädt.

Blutegel und Sämaschinen

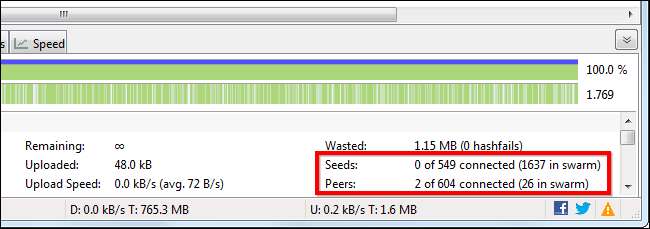

Benutzer, die von einem BitTorrent-Schwarm herunterladen, werden üblicherweise als "Blutegel" oder "Peers" bezeichnet. Benutzer, die auch nach dem Herunterladen der vollständigen Datei mit einem BitTorrent-Schwarm verbunden bleiben und einen größeren Teil ihrer Upload-Bandbreite bereitstellen, damit andere Personen die Datei weiterhin herunterladen können, werden als "Seeders" bezeichnet. Damit ein Torrent heruntergeladen werden kann, muss sich zunächst ein Seeder, der eine vollständige Kopie aller Dateien im Torrent hat, dem Schwarm anschließen, damit andere Benutzer die Daten herunterladen können. Wenn ein Torrent keine Seeder hat, kann er nicht heruntergeladen werden. Kein verbundener Benutzer verfügt über die vollständige Datei.

BitTorrent-Clients belohnen andere Clients, die hochladen, und senden lieber Daten an Clients, die mehr Upload-Bandbreite bereitstellen, als Daten an Clients zu senden, die mit sehr langsamer Geschwindigkeit hochladen. Dies beschleunigt die Downloadzeiten für den gesamten Schwarm und belohnt Benutzer, die mehr Upload-Bandbreite bereitstellen.

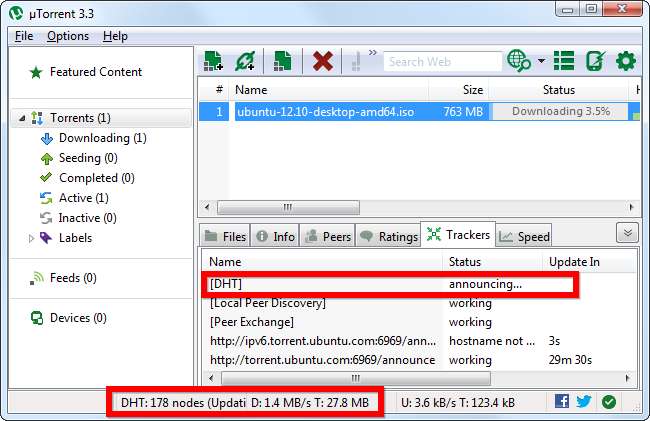

Torrent Tracker und Trackerless Torrents

In jüngster Zeit ermöglicht ein dezentrales "trackerloses" Torrent-System BitTorrent-Clients die Kommunikation untereinander, ohne dass zentrale Server erforderlich sind. BitTorrent-Clients verwenden hierfür die DHT-Technologie (Distributed Hash Table), wobei jeder BitTorrent-Client als DHT-Knoten fungiert. Wenn Sie einen Torrent über eine „Magnetverbindung“ hinzufügen, kontaktiert der DHT-Knoten benachbarte Knoten und diese anderen Knoten kontaktieren andere Knoten, bis sie die Informationen über den Torrent finden.

Wie die DHT-Protokollspezifikation sagt: "In der Tat wird jeder Peer ein Tracker." Dies bedeutet, dass BitTorrent-Clients keinen zentralen Server mehr benötigen, der einen Schwarm verwaltet. Stattdessen wird BitTorrent zu einem vollständig dezentralen Peer-to-Peer-Dateiübertragungssystem.

DHT kann auch mit herkömmlichen Trackern zusammenarbeiten. Beispielsweise kann ein Torrent sowohl DHT als auch einen herkömmlichen Tracker verwenden, wodurch Redundanz bereitgestellt wird, falls der Tracker ausfällt.

BitTorrent ist nicht nur für Piraterie gedacht

BitTorrent ist kein Synonym für Piraterie. Blizzard verwendet einen benutzerdefinierten BitTorrent-Client, um Updates für seine Spiele zu verteilen, darunter World of Warcraft, StarCraft II und Diablo 3. Dies beschleunigt das Herunterladen für alle, indem Benutzer ihre Upload-Bandbreite mit anderen teilen und nicht genutzte Bandbreite für schnellere Downloads nutzen können jeder. Natürlich spart es Blizzard auch Geld bei den Bandbreitenrechnungen.

Benutzer können BitTorrent verwenden, um große Dateien an eine erhebliche Anzahl von Personen zu verteilen, ohne die Webhosting-Bandbreite zu bezahlen. Ein kostenloser Film, ein Musikalbum oder ein Spiel kann auf BitTorrent gehostet werden. Dies ermöglicht eine einfache und kostenlose Verteilungsmethode, bei der die Benutzer, die die Datei herunterladen, auch beim Verteilen helfen. WikiLeaks verteilte Daten über BitTorrent und entlastete die Server erheblich. Linux-Distributionen verwenden BitTorrent, um ihre ISO-Disc-Images zu verteilen.

BitTorrent, Inc. - ein Unternehmen, das für die Entwicklung von BitTorrent als Protokoll verantwortlich ist und auch den beliebten µTorrent-Torrent-Client gekauft und entwickelt hat - entwickelt eine Vielzahl von Anwendungen, die das BitTorrent-Protokoll über ihr Protokoll für neue Zwecke verwenden BitTorrent Labs-Projekt . Zu den Laborexperimenten gehören eine Synchronisierungsanwendung, mit der Dateien zwischen mehreren Computern sicher synchronisiert werden, indem die Dateien direkt über BitTorrent übertragen werden, und ein BitTorrent Live-Experiment, bei dem das BitTorrent-Protokoll verwendet wird, um Live- und Streaming-Videos zu übertragen und die Leistung von BitTorrent zum Streamen von Live-Videos zu nutzen Anzahl der Personen ohne die aktuellen Bandbreitenanforderungen.

BitTorrent kann derzeit hauptsächlich für Piraterie eingesetzt werden, da seine dezentrale und Peer-to-Peer-Natur eine direkte Reaktion auf die Bemühungen ist, gegen Napster und andere Peer-to-Peer-Netzwerke mit zentralen Fehlerquellen vorzugehen. BitTorrent ist jedoch ein Tool mit legitimen Verwendungsmöglichkeiten in der Gegenwart - und vielen anderen potenziellen Verwendungszwecken in der Zukunft.

Bildnachweis: Header Image von jacobian , zentraler Server und Peer-to-Peer-Netzwerk Diagramme von Mauro Bieg auf Wikipedia