Foto av Benjamin Gustafsson

När som helst du ansluter till något utanför ditt nätverk bör säkerhet vara ett problem, och detta gäller dubbelt för användare av BitTorrent, som får data från alla typer av okända källor. Så här skyddar du dig.

Notera: Detta är den tredje delen i vår serie som förklarar BitTorrent - var säker och läs den första delen av serien, där vi förklarade vad BitTorrent är och hur det fungerar , och sedan den andra delen, där vi förklarade hur du skapar dina egna torrents .

Säkerhetshot

Det är viktigt att förstå vilka typer av hot som finns för att effektivt blockera dem, så låt oss ta en titt.

Virus och andra former av skadlig kod är de mest grundläggande hoten. De filer du laddar ner är utländska och du bör behandla dem som sådana; skanna dem omedelbart efter nedladdning. De flesta större antivirusprogram har möjlighet att lägga till mappar för automatisk skanning, vilket förmodligen är den perfekta lösningen om du antingen inte har tid eller inte vill slösa med att göra saker manuellt.

Foto av fitbloggersguide

På den mer allvarliga sidan borde det inte vara någon överraskning att din IP-adress är väldigt lätt att spåra. Även om många människor aldrig har haft problem betyder det inte att du inte ska oroa dig för saker. Förutom att människor bara avlyssnar dina anslutningar kan dina nedladdningar också drabbas. Det finns ökande incidenter av ”dålig trafik”, kamrater som skickar korrupt data som svar på BitTorrent-samtal, vilket tvingar användarna att behöva ladda ner dessa delar av sina filer igen. Användare som överför upphovsrättsintrångande material måste också oroa sig för att fastna med samma metoder. Vi på How-To Geek tolererar naturligtvis inte piratkopiering, men vi stöder säkerhet, och det bästa sättet att vara säker är att hålla oss informerade.

Kryptering

Ett sätt att hjälpa till att lindra dessa problem är att aktivera kryptering för dina anslutningar. Detta förhindrar att data som skickas mellan två kamrater blir förståda av åskådare, även om det inte hindrar dem från att se sina IP-adresser eller vissa detaljer från trackern, till exempel mängden data som överförs.

Detta är dock inte en perfekt lösning. Kryptering måste också stödjas av dina kamrater, och de kanske inte har sina klienter inställda på att använda den. Vissa spårare tillåter inte ens kryptering, men om din gör det är det inte en dålig idé att aktivera föredrar krypterade anslutningar, men tillåter okrypterad överföring om ingen finns.

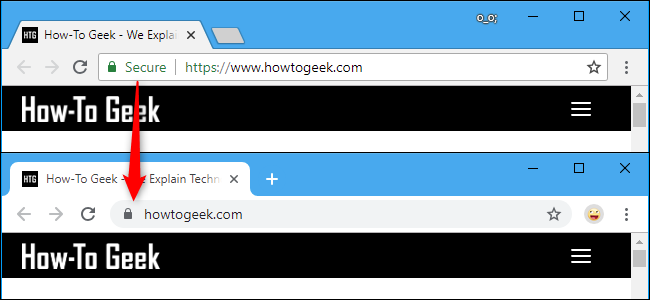

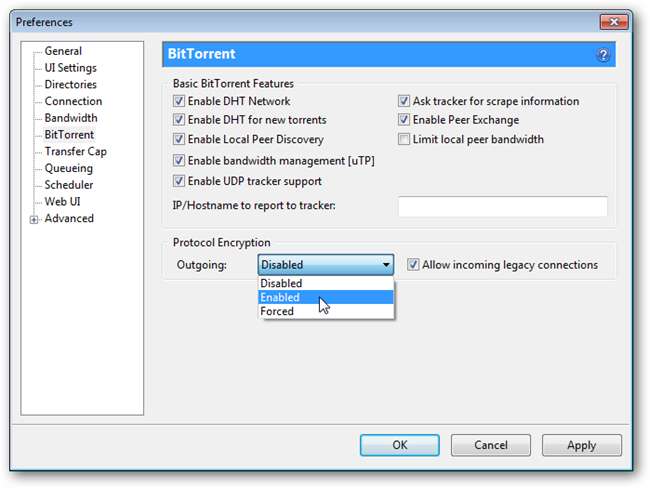

Aktivera kryptering i uTorrent

Öppna uTorrent , gå till Alternativ> Inställningar och klicka sedan där det står BitTorrent till vänster.

Under där det står "Protokollkryptering", välj Aktiverad och klicka på Tillåt inkommande äldre anslutningar . Detta tillåter utgående kryptering men accepterar fortfarande icke-krypterade anslutningar när det inte finns några krypterade anslutningar tillgängliga.

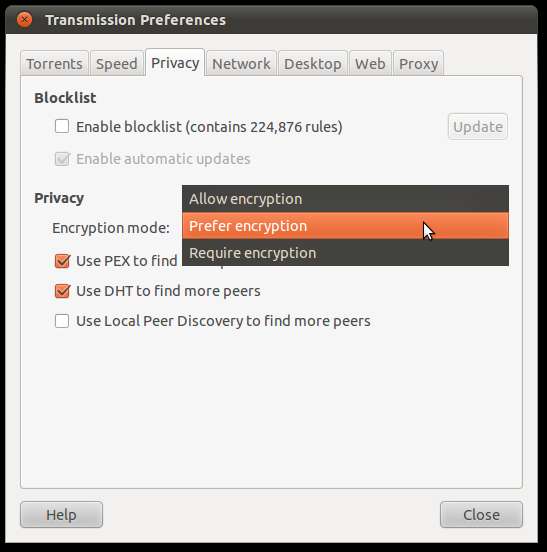

Aktivera kryptering vid överföring

Öppna Överföring och klicka på Redigera> Inställningar (Linux) eller Överföring> Inställningar (Mac OS). Klicka sedan på Integritet fliken (Linux) eller Kamrater fliken (Mac OS).

Under listrutan "Krypteringsläge" väljer du Föredrar kryptering . Detta accepterar fortfarande okrypterade anslutningar när det saknas krypterade anslutningar tillgängliga.

IP-blockerare

En annan sak du kan göra är att använda en IP-blockerare. Dessa program körs tillsammans med en befintlig brandvägg (du har en brandvägg, eller hur?) Och din BitTorrent-klient och de filtrerar bort IP-adresser baserat på blocklistor. Blocklistor sammansatta IP-adresser som innehåller kända problem, såsom övervakning och dålig paketöverföring. Hur bra de fungerar kan diskuteras, och det finns ingen enighet om huruvida de gör någonting alls. Webbplatser och spårare som är bra blockeras ibland och du måste tillåta dem manuellt.

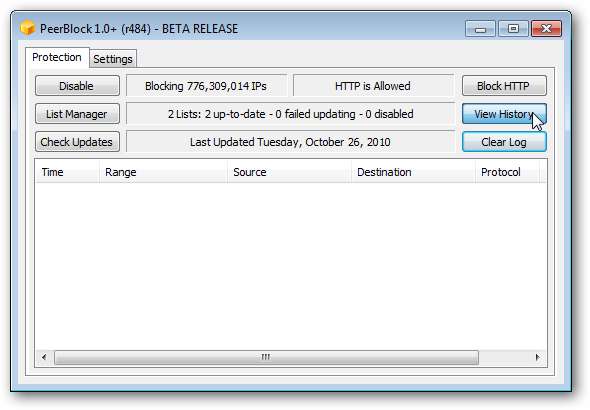

Om du är en försiktig person är det dock inte en dålig idé att köra en IP-blockerare för alla fall. De mest kända är PeerBlock för Windows och Moblock för Linux, och överföring för både Mac och Linux har förmågan att använda en blocklista. När PeerBlock är installerat, kan du ladda ner och uppdatera blocklistor och automatiskt börjar blockera IP-adresser.

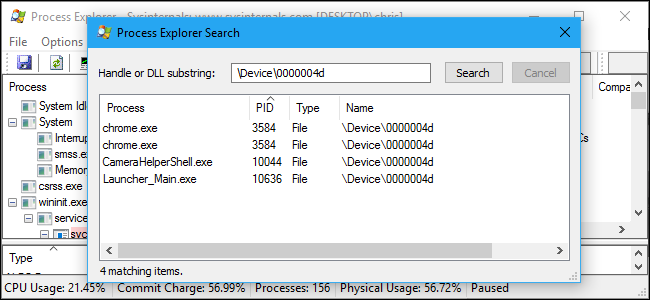

Installera och konfigurera PeerBlock på Windows

Ladda ner PeerBlock från deras hemsida . Betan är ganska stabil och ger de mest användbara funktionerna och är kompatibel med Windows XP, Vista och 7 (alla versioner).

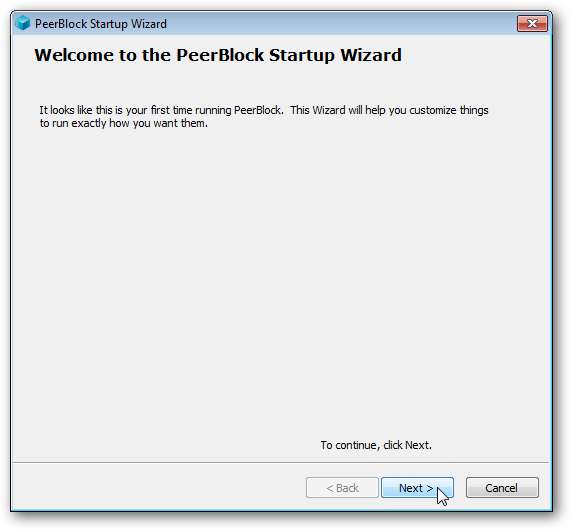

Installationen är en lek och när den är klar och du öppnar PeerBlock startar konfigurationsguiden. Träffa Nästa .

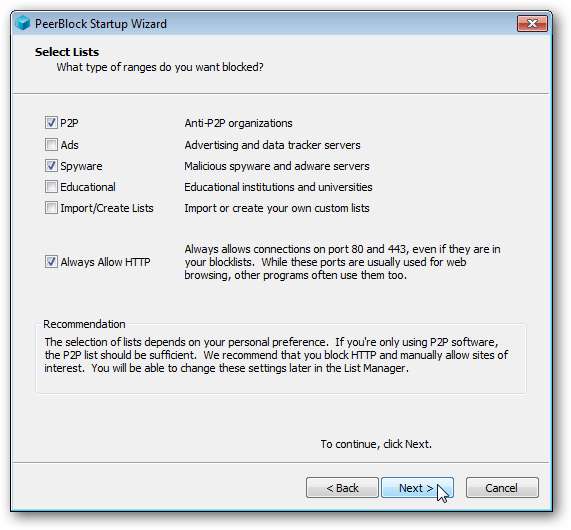

På den här skärmen kan du välja vilka typer av blocklistor du vill prenumerera på. Du kan se här att vi valde P2P och kastade in spionprogram för gott mått också. Om du är ny på den här typen av saker är det nog bäst att välja Tillåt alltid HTTP också, eftersom det tillåter all trafik genom den hamnen. Om du inte väljer det här alternativet kan din surfning påverkas och du måste tillåta vissa webbplatser manuellt. Klick Nästa när du är klar.0

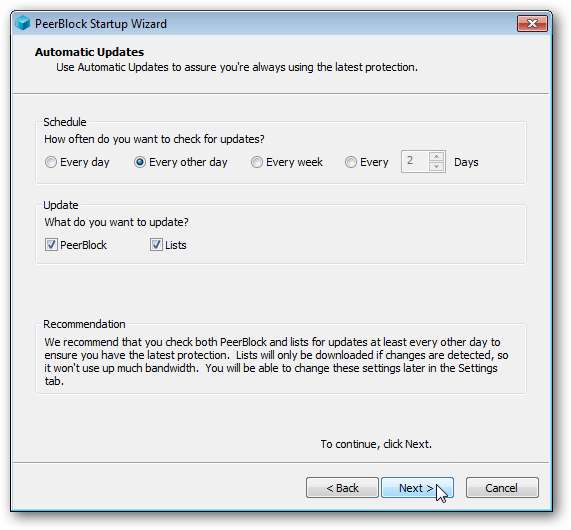

Därefter kan du välja att schemalägga vad och hur ofta du ska uppdatera. Standard är helt bra här, så klicka Nästa.

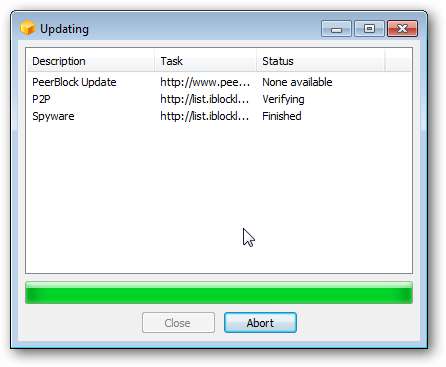

Du ser ett popup-fönster och dina valda blocklistor uppdateras automatiskt. När de är färdiga, Stänga -knappen blir inte nedtonad och du kan klicka på den.

Du hälsas med huvudskärmen för PeerBlock, där du kan visa historiken över blockerade försök att komma åt din dator, hantera dina listor, söka efter uppdateringar manuellt och så vidare. Du kan avsluta via ikonen i systemfältet.

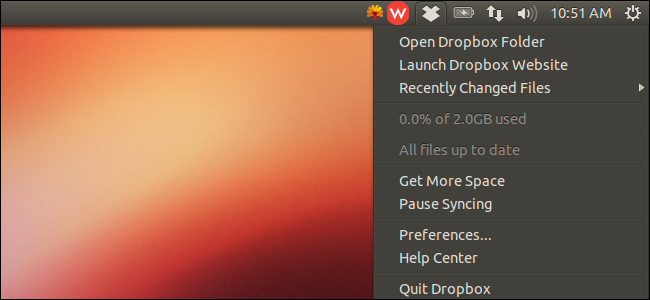

Blockering av IP-adresser på Linux och Mac OS

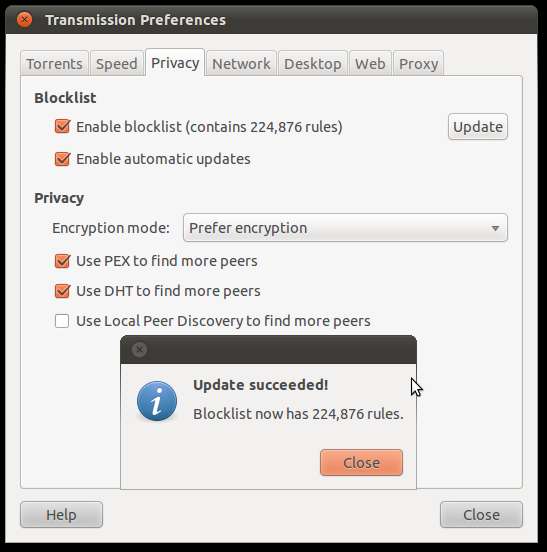

Moblock är lite mer kraftfullt och komplicerat, och även om det finns en GUI med namnet Mobloquer tillgänglig, är det inte en promenad i parken att ställa in. Dessutom fungerar det bara på Linux, och det finns inte ett stort utbud av jämförbara verktyg tillgängliga på Mac OS som också fungerar. Serendipitously för oss kan dock sändning ladda ner och använda blocklistor mycket enkelt!

Öppna sändning och klicka på Redigera> Inställningar (Linux) eller Överföring> Inställningar (Mac OS). Klicka sedan på Integritet flik (Linux) eller Kamrater (Mac OS) igen.

Klicka på bockarna bredvid Aktivera blocklista och Aktivera automatiska uppdateringar och klicka sedan på Uppdatering knapp. Överföringen laddar automatiskt ner och använder P2P-blocklistan och visar det totala antalet regler som följs. Det är allt!

Privata spårare

Att vara säker är viktigt eftersom du inte vet vem (eller vad) som finns där ute. Men tänk om du hade en pålitlig källa? Privata trackers fungerar som en idealisk långsiktig lösning på grund av några viktiga skäl:

- En sluten, pålitlig gemenskap : Trackern kräver registrering och det finns en screeningprocess. Att bryta mot regler kan leda till att förbjudas, och i många fall, om personer du bjuder in i samhället gör något för att bli förbjudna, blir du också förbjudna. Även om detta kan verka som ett hotande stormmoln, så länge du är försiktig är du säker från de flesta hot och alla andra också.

- Stränga anslutningsregler : Endast godkända klienter och metoder är tillåtna. Detta minskar användarnas falska förhållanden, igelning etc. och dikterar samtidigt hur anslutningar ska göras för att maximera hastighet och säkerhet.

- Standarder för torrents : Uppladdade filer har standarder vad gäller kvalitet och format, samt är virus- och skadlig. De flesta spårare kräver förhandsgranskningar för att tydliggöra liknande torrents.

- Förhållanden : Varje användare måste ha ett visst förhållande mellan uppladdningar och nedladdningar. Detta bedöms ofta utifrån det totala beloppet i MB, även om lägga till nya torrents kan ge dig en bonus, eller så kan det finnas donationsbaserade förmåner. Detta säkerställer att filer har hög tillgänglighet och hjälper till med hastighet, även om detta visserligen varierar beroende på de enskilda torrenterna själva.

Som du kan se bildar detta en ganska bra långsiktig lösning på många problem som du eventuellt kan stöta på när du använder BitTorrent. Du får många förmåner när du går med i en privat tracker, och det finns många där ute. Den främsta nackdelen är att du måste vänta på registrering eller annars hitta någon som kan skicka en inbjudan till dig, vilket kan ta lite tid.

Om du är den försiktiga typen skulle det inte skada att kombinera dessa strategier för att mildra säkerhets- och integritetshot. Med cyberbrott en mycket verklig fara är det en bra idé att ta kontroll över datorns säkerhet genom verktyg som dessa, utan att kompromissa med din internetaktivitet för mycket. Det viktigaste du kan göra är dock att fatta smarta beslut, både vad du laddar ner och vart du går, och hålla dig informerad om vad som finns där ute. Att göra din forskning är det bästa sättet att vara säker.

Redigera: Fliken under Inställningar för överföring på Mac OS var fixad. Det hänvisar nu korrekt till fliken Peers.