fotografato da Benjamin Gustafsson

Ogni volta che effettui connessioni a qualsiasi cosa al di fuori della tua rete, la sicurezza dovrebbe essere una preoccupazione, e questo è doppiamente vero per gli utenti di BitTorrent, che ricevono dati da tutti i tipi di fonti sconosciute. Ecco come proteggerti.

Nota: Questa è la terza parte della nostra serie che spiega BitTorrent: assicurati di leggere la prima parte della serie, dove abbiamo spiegato cos'è BitTorrent e come funziona , e poi la seconda parte, dove abbiamo spiegato come creare i propri torrent .

Minacce alla sicurezza

È importante capire quali tipi di minacce esistono per bloccarle in modo efficace, quindi diamo un'occhiata.

I virus e altre forme di malware sono le minacce più elementari. I file scaricati sono estranei e dovresti trattarli come tali; scansionarli subito dopo averli scaricati. La maggior parte dei principali programmi antivirus ha la capacità di aggiungere cartelle per la scansione automatica, che è probabilmente la soluzione ideale se non hai tempo o non vuoi sprecare fatica facendo le cose manualmente.

fotografato da fitbloggersguide

Sul lato più serio, non dovrebbe sorprendere che il tuo indirizzo IP sia molto facile da rintracciare. Sebbene molte persone non abbiano mai avuto problemi, ciò non significa che non dovresti preoccuparti delle cose. Oltre alle persone che ascoltano di nascosto le tue connessioni, anche i tuoi download possono risentirne. Ci sono sempre più episodi di "cattivo traffico", peer che inviano dati corrotti in risposta a chiamate BitTorrent, costringendo gli utenti a dover scaricare nuovamente quelle sezioni dei loro file. Gli utenti che trasferiscono materiale che viola il copyright devono anche preoccuparsi di essere scoperti con questi stessi metodi. Noi di How-To Geek non perdoniamo la pirateria, ovviamente, ma supportiamo la sicurezza e il modo migliore per rimanere al sicuro è rimanere informati.

Crittografia

Un modo per alleviare questi problemi è abilitare la crittografia per le tue connessioni. Ciò impedisce che i dati inviati tra due peer vengano compresi dagli spettatori, anche se non impedisce loro di vedere i loro indirizzi IP o alcuni dettagli dal tracker, come la quantità di dati trasferiti.

Tuttavia, questa non è una soluzione perfetta. La crittografia deve essere supportata anche dai tuoi colleghi e potrebbero non avere i loro client impostati per utilizzarla. Alcuni tracker non consentono nemmeno la crittografia, ma se il tuo lo fa, non è una cattiva idea abilitarla preferendo connessioni crittografate, ma consentendo trasferimenti non crittografati se non sono presenti.

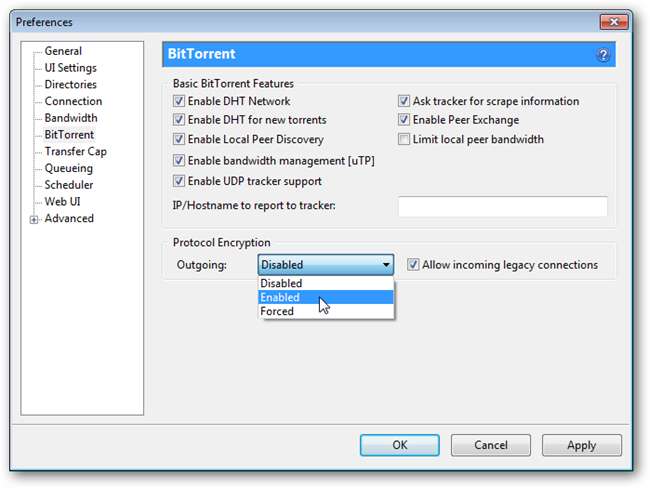

Abilita la crittografia in uTorrent

Aperto uTorrent , vai a Opzioni> Preferenze , quindi fai clic nel punto in cui dice BitTorrent sulla sinistra.

In dove dice "Crittografia protocollo", scegli Abilitato e fare clic su Consenti connessioni legacy in entrata . Ciò consentirà la crittografia in uscita ma accetterà comunque connessioni non crittografate quando non sono disponibili connessioni crittografate.

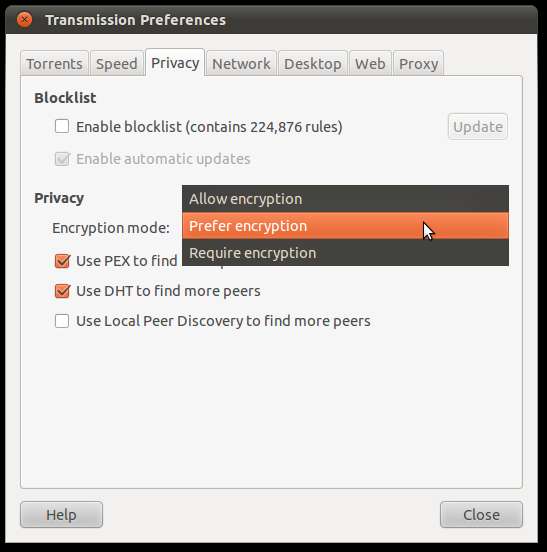

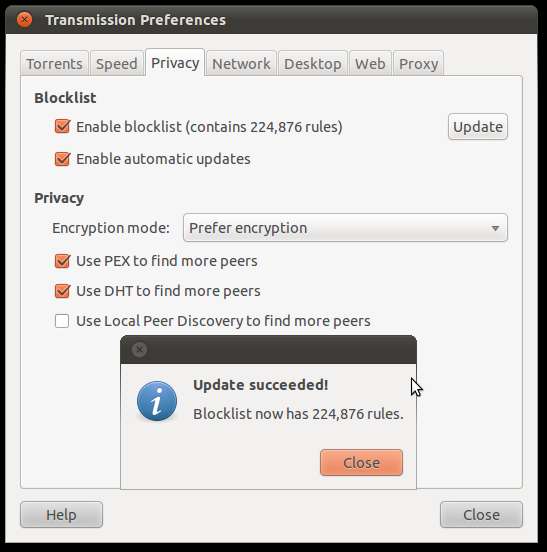

Abilita crittografia in trasmissione

Aperto Trasmissione e fare clic su Modifica> Preferenze (Linux) o Trasmissione> Preferenze (Mac OS). Quindi fare clic sul file Privacy scheda (Linux) o il file Colleghi scheda (Mac OS).

Nella casella a discesa "Modalità di crittografia", seleziona Preferisci la crittografia . Ciò accetterà comunque connessioni non crittografate quando mancano le connessioni crittografate disponibili.

IP Blocker

Un'altra cosa che puoi fare è utilizzare un blocco IP. Questi programmi vengono eseguiti insieme a un firewall esistente (ne hai uno, vero?) E al tuo client BitTorrent e filtrano gli indirizzi IP in base alle liste di blocco. Blocklist composte di intervalli di IP che contengono problemi noti, come il monitoraggio e il trasferimento di pacchetti errati. Il modo in cui funzionano è oggetto di dibattito e non c'è consenso sul fatto che facciano qualcosa. I siti web e i tracker che vanno bene a volte vengono bloccati e devi consentirli manualmente.

Se sei una persona cauta, tuttavia, non è una cattiva idea eseguire un blocco IP per ogni evenienza. I più conosciuti sono PeerBlock per Windows e Moblock per Linux e Transmission per Mac e Linux ha la capacità di utilizzare una blocklist. PeerBlock, una volta installato, consente di scaricare e aggiornare le block list e inizia automaticamente a bloccare gli indirizzi IP.

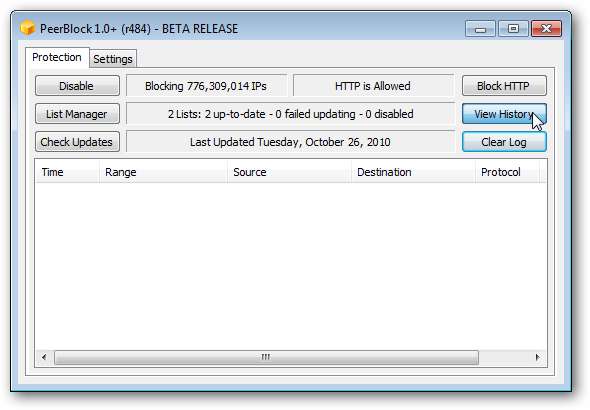

Installa e configura PeerBlock su Windows

Scarica PeerBlock dal loro sito web . La beta è abbastanza stabile e fornisce le funzionalità più utili ed è compatibile con Windows XP, Vista e 7 (tutte le versioni).

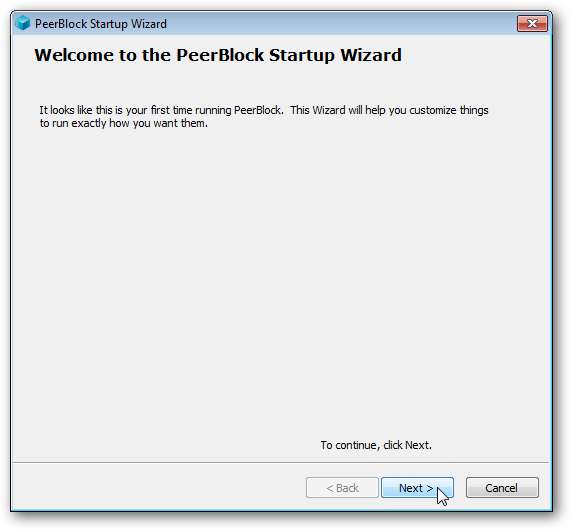

L'installazione è un gioco da ragazzi e, una volta terminata e aperto PeerBlock, verrà avviata la procedura guidata di configurazione. Colpire Il prossimo .

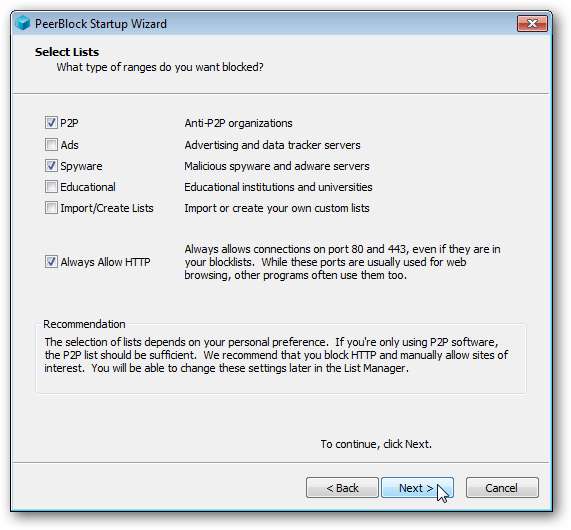

In questa schermata puoi scegliere a quali tipi di blocklist iscriverti. Puoi vedere qui che abbiamo scelto P2P e ha inserito anche Spyware per buona misura. Se sei nuovo in questo genere di cose, probabilmente è meglio scegliere Consenti sempre HTTP anche, poiché consente tutto il traffico attraverso quella porta. Se non scegli questa opzione, la tua navigazione potrebbe risentirne e ti ritroverai a dover consentire manualmente determinati siti web. Clic Il prossimo quando hai finito 0

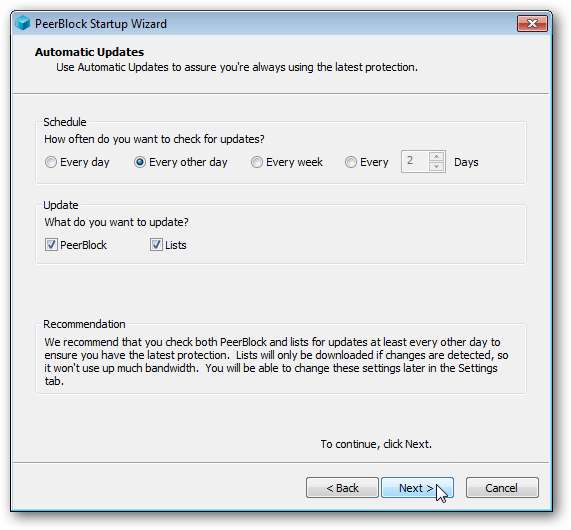

Successivamente, puoi scegliere di pianificare cosa e quanto spesso aggiornare. Le impostazioni predefinite vanno benissimo qui, quindi fai clic Il prossimo.

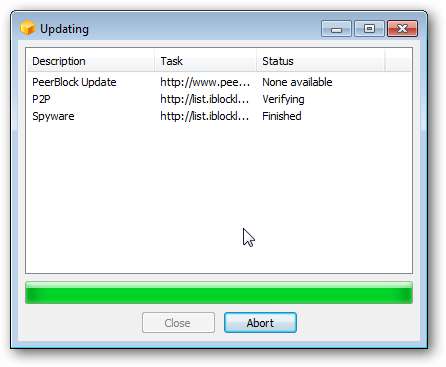

Vedrai un popup e gli elenchi di blocco selezionati verranno aggiornati automaticamente. Una volta terminato, il Vicino il pulsante non sarà disattivato e puoi fare clic su di esso.

Sarai accolto con la schermata principale di PeerBlock, dove potrai visualizzare la cronologia dei tentativi bloccati di accedere al tuo computer, gestire i tuoi elenchi, controllare manualmente gli aggiornamenti e così via. È possibile uscire tramite l'icona nella barra delle applicazioni.

Blocco degli IP su Linux e Mac OS

Moblock è un po 'più potente e complicato e, sebbene sia disponibile una GUI con il nome di Mobloquer, non è una passeggiata da configurare. Inoltre, funziona solo su Linux e non c'è un'ampia varietà di strumenti comparabili disponibili su Mac OS che funzionino altrettanto bene. Per fortuna per noi, tuttavia, Transmission può scaricare e utilizzare le blocklist molto facilmente!

Apri Trasmissione e fai clic su Modifica> Preferenze (Linux) o Trasmissione> Preferenze (Mac OS). Quindi fare clic sul file Privacy scheda (Linux) o Colleghi scheda (Mac OS) ancora una volta.

Fare clic sui segni di spunta accanto al file Abilita blocklist e Abilita gli aggiornamenti automatici caselle, quindi fare clic su Aggiornare pulsante. La trasmissione scaricherà e utilizzerà automaticamente la blocklist P2P e visualizzerà il numero totale di regole seguite. Questo è tutto!

Tracker privati

Rimanere al sicuro è importante perché non sai chi (o cosa) c'è là fuori. Ma cosa succederebbe se avessi una fonte affidabile? I tracker privati rappresentano una soluzione ideale a lungo termine per alcuni motivi chiave:

- Una comunità chiusa e fidata : Il tracker richiede la registrazione e c'è un processo di screening. Infrangere le regole può portare ad essere banditi e, in molti casi, se le persone che inviti nella comunità fanno qualcosa per essere bandite, anche tu sarai bannato. Anche se questo può sembrare un'incombente nuvola di tempesta, finché stai attento sarai al sicuro dalla maggior parte delle minacce e lo saranno anche tutti gli altri.

- Rigide regole di connessione : Sono consentiti solo client e metodi approvati. Questo riduce gli utenti che falsificano rapporti, sanguisughe, ecc. E allo stesso tempo impone come effettuare le connessioni per massimizzare la velocità e la sicurezza.

- Standard per i torrent : I file caricati hanno standard di qualità e formato, oltre ad essere privi di virus e malware. La maggior parte dei tracker richiede anteprime per disambiguare torrent simili.

- Rapporti : Ogni utente è tenuto a mantenere un determinato rapporto tra caricamenti e download. Questo viene spesso valutato in base all'importo totale in MB, sebbene l'aggiunta di nuovi torrent possa darti un bonus o potrebbero esserci vantaggi basati sulle donazioni. Ciò garantisce che i file abbiano un'elevata disponibilità e aiuti con la velocità, anche se questo varia in base ai singoli torrent stessi.

Come puoi vedere, questo costituisce una buona soluzione a lungo termine a molti problemi che potresti potenzialmente incontrare durante l'utilizzo di BitTorrent. Ottieni molti vantaggi quando ti unisci a un tracker privato e ce ne sono molti là fuori. Lo svantaggio principale è che devi aspettare la registrazione oppure trovare qualcuno che possa inviarti un invito, il che può richiedere del tempo.

Se sei un tipo cauto, non sarebbe male combinare queste strategie per mitigare le minacce alla sicurezza e alla privacy. Con il crimine informatico un pericolo molto reale, è una buona idea assumere il controllo della sicurezza del tuo computer attraverso strumenti come questi, senza compromettere troppo la tua attività su Internet. La cosa più importante che puoi fare, tuttavia, è prendere decisioni intelligenti, sia in ciò che scarichi che dove vai, e rimanere informato su ciò che è là fuori. Fare le tue ricerche è il modo migliore per stare al sicuro.

Modifica: la scheda in Preferenze per la trasmissione su Mac OS è stata corretta. Ora si riferisce correttamente alla scheda Pari.