Få mennesker bemærkede dengang, men Microsoft tilføjede en ny funktion til Windows 8, der gør det muligt for producenter at inficere UEFI-firmwaren med crapware . Windows fortsætter med at installere og genoplive denne uønsket software, selv efter at du har udført en ren installation.

Denne funktion er fortsat til stede på Windows 10, og det er helt mystificerende, hvorfor Microsoft ville give pc-producenter så meget strøm. Det understreger vigtigheden af at købe pc'er fra Microsoft Store - selv at udføre en ren installation slipper muligvis ikke al den forudinstallerede bloatware.

WPBT 101

Fra og med Windows 8 kan en pc-producent integrere et program - en Windows .exe-fil i det væsentlige - i pc'ens UEFI firmware . Dette gemmes i afsnittet "Windows Platform Binary Table" (WPBT) i UEFI-firmwaren. Når Windows starter, ser det på UEFI-firmwaren til dette program, kopierer den fra firmwaren til operativsystemets drev og kører den. Windows selv giver ingen måde at stoppe dette. Hvis producentens UEFI-firmware tilbyder det, kører Windows det uden spørgsmål.

Lenovos LSE og dens sikkerhedshuller

RELATEREDE: Hvordan computerproducenter betales for at gøre din bærbare computer værre

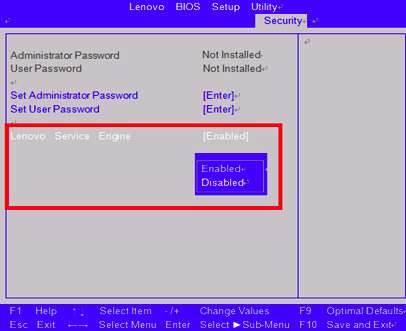

Det er umuligt at skrive om denne tvivlsomme funktion uden at bemærke sagen, der gjorde det offentligt opmærksom . Lenovo leverede en række pc'er med noget, der hedder "Lenovo Service Engine" (LSE) aktiveret. Her er hvad Lenovo hævder en komplet liste over berørte pc'er .

Når programmet automatisk køres af Windows 8, downloader Lenovo Service Engine et program kaldet OneKey Optimizer og rapporterer en vis mængde data tilbage til Lenovo. Lenovo opretter systemtjenester designet til at downloade og opdatere software fra Internettet, hvilket gør det umuligt at fjerne dem - de kommer endda automatisk tilbage efter en ren installation af Windows .

Lenovo gik endnu længere og udvidede denne lyssky teknik til Windows 7. UEFI-firmwaren kontrollerer C: \ Windows \ system32 \ autochk.exe-filen og overskriver den med Lenovos egen version. Dette program kører ved opstart for at kontrollere filsystemet på Windows, og dette trick giver Lenovo mulighed for også at få denne grimme praksis til at fungere på Windows 7. Det viser bare, at WPBT ikke engang er nødvendig - pc-producenter kan bare få deres firmwares til at overskrive Windows-systemfiler.

Microsoft og Lenovo opdagede en stor sikkerhedssårbarhed med dette, der kan udnyttes, så Lenovo er heldigvis stoppet med at sende pc'er med dette grimme skrammel. Lenovo tilbyder en opdatering, der fjerner LSE fra bærbare pc'er og en opdatering, der fjerner LSE fra stationære pc'er . Disse downloades og installeres dog ikke automatisk, så mange - sandsynligvis de mest berørte Lenovo-pc'er vil fortsat have dette skrammel installeret i deres UEFI-firmware.

Dette er bare endnu et grimt sikkerhedsproblem fra pc-producenten, der bragte os Pc'er inficeret med Superfish . Det er uklart, om andre pc-producenter har misbrugt WPBT på lignende måde på nogle af deres pc'er.

Hvad siger Microsoft om dette?

Som Lenovo bemærker:

“Microsoft har for nylig frigivet opdaterede sikkerhedsretningslinjer for, hvordan denne funktion bedst implementeres. Lenovos brug af LSE er ikke i overensstemmelse med disse retningslinjer, og derfor er Lenovo stoppet med at sende stationære modeller med dette hjælpeprogram og anbefaler kunder, der har denne hjælpefunktion aktiveret, at køre et "oprydningsværktøj", der fjerner LSE-filerne fra skrivebordet. "

Med andre ord, Lenovo LSE-funktionen, der bruger WPBT til at downloade junkware fra Internettet, var tilladt under Microsofts originale design og retningslinjer for WPBT-funktionen. Retningslinjerne er først nu blevet forbedret.

Microsoft tilbyder ikke meget information om dette. Der er bare en enkelt .docx-fil - ikke engang en webside - på Microsofts websted med oplysninger om denne funktion. Du kan lære alt hvad du vil om det ved at læse dokumentet. Det forklarer Microsofts begrundelse for at inkludere denne funktion ved hjælp af vedvarende tyverisikringssoftware som et eksempel:

“Det primære formål med WPBT er at lade kritisk software fortsætte, selv når operativsystemet er ændret eller geninstalleret i en“ ren ”konfiguration. En brugssag til WPBT er at aktivere tyverisikringssoftware, som kræves for at vare ved, hvis en enhed er blevet stjålet, formateret og geninstalleret. I dette scenarie giver WPBT-funktionalitet muligheden for tyverisikringssoftwaren til at geninstallere sig selv i operativsystemet og fortsætte med at arbejde efter hensigten. ”

Dette forsvar af funktionen blev først føjet til dokumentet, efter at Lenovo brugte det til andre formål.

Indeholder din pc WPBT-software?

På pc'er, der bruger WPBT, læser Windows de binære data fra tabellen i UEFI-firmwaren og kopierer dem til en fil ved navn wpbbin.exe ved opstart.

Du kan tjekke din egen pc for at se, om producenten har inkluderet software i WPBT. For at finde ud af det, skal du åbne biblioteket C: \ Windows \ system32 og kigge efter en fil med navnet wpbbin.exe . C: \ Windows \ system32 \ wpbbin.exe-filen findes kun, hvis Windows kopierer den fra UEFI-firmwaren. Hvis den ikke er til stede, har din pc-producent ikke brugt WPBT til automatisk at køre software på din pc.

Undgå WPBT og anden junkware

Microsoft har oprettet et par flere regler for denne funktion i kølvandet på Lenovos uansvarlige sikkerhedsfejl. Men det er forbløffende, at denne funktion overhovedet eksisterer - og især forbløffende, at Microsoft ville levere den til pc-producenter uden klare sikkerhedskrav eller retningslinjer for brugen.

De reviderede retningslinjer instruerer OEM'er om at sikre, at brugerne faktisk kan deaktivere denne funktion, hvis de ikke ønsker det, men Microsofts retningslinjer har ikke forhindret pc-producenter i at misbruge Windows-sikkerhed tidligere. Vidne Samsung-forsendelses-pc'er med Windows Update deaktiveret fordi det var lettere end at arbejde med Microsoft for at sikre, at de korrekte drivere blev føjet til Windows Update.

RELATEREDE: Det eneste sikre sted at købe en Windows-pc er Microsoft Store

Dette er endnu et eksempel på pc-producenter, der ikke tager Windows-sikkerhed alvorligt. Hvis du planlægger at købe en ny Windows-pc, anbefaler vi, at du køber en fra Microsoft Store, Microsoft bekymrer sig faktisk om disse pc'er og sikrer, at de ikke har skadelig software som Lenovos Superfish, Samsungs Disable_WindowsUpdate.exe, Lenovos LSE-funktion, og alt andet skrammel, som en typisk pc muligvis kommer med.

Da vi tidligere skrev dette, svarede mange læsere, at dette var unødvendigt, fordi du altid bare kunne udføre en ren installation af Windows for at slippe af med enhver bloatware. Nå, tilsyneladende er det ikke sandt - den eneste sikre måde at få en bloatware-fri Windows-pc er fra Microsoft Store . Det burde ikke være sådan, men det er det.

Hvad der er særligt foruroligende ved WPBT er ikke kun Lenovos komplette fejl i at bruge den til at bage sikkerhedssårbarheder og junkware til rene installationer af Windows. Hvad der er særlig bekymrende er, at Microsoft i første omgang leverer funktioner som dette til pc-producenter - især uden ordentlige begrænsninger eller vejledning.

Det tog også flere år, før denne funktion overhovedet blev bemærket blandt den bredere teknologiske verden, og det skete kun på grund af en grim sikkerhedssårbarhed. Hvem ved, hvilke andre ubehagelige funktioner der er bagt i Windows for pc-producenter at misbruge. PC-producenter trækker Windows 'omdømme igennem, og Microsoft har brug for at få dem under kontrol.

Billedkredit: Cory M. Grenier på Flickr