कुछ लोगों ने उस समय देखा, लेकिन Microsoft ने विंडोज 8 में एक नई सुविधा जोड़ी, जो निर्माताओं को यूईएफआई फर्मवेयर को संक्रमित करने की अनुमति देता है crapware । Windows आपके क्लीन-इंस्टॉलेशन करने के बाद भी इस जंक सॉफ़्टवेयर को स्थापित और पुनर्जीवित करना जारी रखेगा।

यह सुविधा विंडोज 10 पर मौजूद है, और यह बिल्कुल रहस्यमय है कि Microsoft पीसी निर्माताओं को इतनी शक्ति क्यों देगा। यह माइक्रोसॉफ्ट स्टोर से पीसी खरीदने के महत्व पर प्रकाश डालता है - यहां तक कि एक क्लीन इंस्टॉलेशन करने से सभी प्रीइंस्टॉल्ड ब्लॉटवेयर से छुटकारा नहीं मिल सकता है।

WPBT 101

विंडोज 8 के साथ शुरुआत करते हुए, एक पीसी निर्माता एक प्रोग्राम को एम्बेड कर सकता है - एक विंडोज .exe फ़ाइल, अनिवार्य रूप से - पीसी में यूईएफआई फर्मवेयर । यह UEFI फर्मवेयर के "विंडोज प्लेटफॉर्म बाइनरी टेबल" (WPBT) अनुभाग में संग्रहीत है। जब भी विंडोज बूट होता है, तो यह इस प्रोग्राम के लिए यूईएफआई फर्मवेयर को देखता है, इसे फर्मवेयर से ऑपरेटिंग सिस्टम ड्राइव पर कॉपी करता है, और इसे चलाता है। विंडोज खुद को ऐसा करने से रोकने का कोई तरीका नहीं प्रदान करता है। यदि निर्माता का यूईएफआई फर्मवेयर इसे पेश करता है, तो विंडोज इसे बिना किसी सवाल के चलाएगा।

लेनोवो के LSE और इसके सुरक्षा छेद

सम्बंधित: कैसे कंप्यूटर निर्माता अपने लैपटॉप से बदतर बनाने के लिए भुगतान किया जाता है

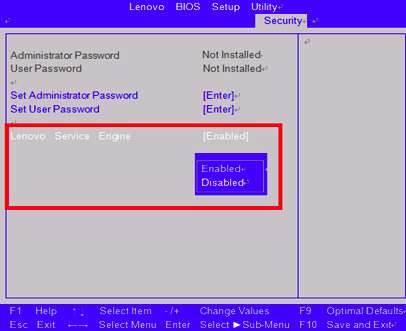

बिना नोट किए इस संदिग्ध विशेषता के बारे में लिखना असंभव है मामला जिसने इसे लोगों के ध्यान में लाया । लेनोवो ने विभिन्न प्रकार के पीसी को "लेनोवो सर्विस इंजन" (एलएसई) सक्षम कहा जाता है। यहाँ लेनोवो का क्या दावा है प्रभावित पीसी की पूरी सूची .

जब प्रोग्राम स्वचालित रूप से विंडोज 8 द्वारा चलाया जाता है, तो लेनोवो सर्विस इंजन वनके ऑप्टिमाइज़र नामक एक प्रोग्राम डाउनलोड करता है और कुछ मात्रा में डेटा वापस लेनोवो को रिपोर्ट करता है। लेनोवो इंटरनेट से सॉफ्टवेयर डाउनलोड और अपडेट करने के लिए डिज़ाइन की गई सिस्टम सेवाएँ सेट करता है, जिससे उन्हें निकालना असंभव हो जाता है - वे भी अपने आप वापस आ जाएंगे विंडोज की एक साफ स्थापना .

लेनोवो और भी आगे बढ़ गया, इस छायादार तकनीक को विंडोज 7 तक बढ़ा दिया गया। यूईएफआई फर्मवेयर सी: \ विंडोज \ सिस्टम 32 \ ऑटोचेक। Exe फ़ाइल की जांच करता है और इसे लेनोवो के स्वयं के संस्करण के साथ अधिलेखित कर देता है। यह प्रोग्राम विंडोज पर फाइल सिस्टम की जांच के लिए बूट पर चलता है, और यह ट्रिक लेनोवो को विंडोज 7 पर भी इस नॉटी प्रैक्टिस का काम करने देती है। यह सिर्फ यह दिखाने के लिए जाता है कि WPBT आवश्यक नहीं है - पीसी निर्माताओं के पास बस विंडोज सिस्टम फाइलों को अधिलेखित करने के लिए उनकी फर्म हो सकती हैं।

माइक्रोसॉफ्ट और लेनोवो ने इसके साथ एक बड़ी सुरक्षा भेद्यता की खोज की जिसका फायदा उठाया जा सकता है, इसलिए लेनोवो ने शुक्र है कि इस खराब कबाड़ के साथ पीसी को बंद कर दिया। लेनोवो प्रदान करता है एक अपडेट जो LSE को नोटबुक पीसी से हटा देगा तथा एक अपडेट जो डेस्कटॉप पीसी से एलएसई को हटा देगा । हालाँकि, ये स्वचालित रूप से डाउनलोड और स्थापित नहीं होते हैं, इसलिए कई - शायद सबसे प्रभावित लेनोवो पीसी इस कबाड़ को अपने यूईएफआई फर्मवेयर में स्थापित करना जारी रखेंगे।

यह पीसी निर्माता से सिर्फ एक और बुरा सुरक्षा समस्या है जो हमें लाया है सुपरफिश से संक्रमित पीसी । यह स्पष्ट नहीं है कि अन्य पीसी निर्माताओं ने अपने कुछ पीसी पर इसी तरह से WPBT का दुरुपयोग किया है।

Microsoft इस बारे में क्या कहता है?

लेनोवो नोट के रूप में:

“Microsoft ने हाल ही में इस सुविधा को सर्वश्रेष्ठ तरीके से लागू करने के बारे में अद्यतन सुरक्षा दिशानिर्देश जारी किए हैं। लेनोवो का एलएसई का उपयोग इन दिशानिर्देशों के अनुरूप नहीं है और इसलिए लेनोवो ने इस उपयोगिता के साथ डेस्कटॉप मॉडल को शिपिंग करना बंद कर दिया है और ग्राहकों को इस उपयोगिता के साथ "क्लीन अप" उपयोगिता चलाने की सलाह देता है जो डेस्कटॉप से एलएसई फ़ाइलों को हटा देता है।

दूसरे शब्दों में, Lenovo LSE सुविधा जो इंटरनेट से जंकवेयर डाउनलोड करने के लिए WPBT का उपयोग करती है, को Microsoft के मूल डिजाइन और WPBT सुविधा के लिए दिशानिर्देशों के तहत अनुमति दी गई थी। दिशानिर्देशों को अब केवल परिष्कृत किया गया है।

Microsoft इस बारे में अधिक जानकारी नहीं देता है। वहाँ बस है एक .docx फ़ाइल - एक वेब पेज भी नहीं - इस सुविधा के बारे में जानकारी के साथ Microsoft की वेबसाइट पर। आप दस्तावेज़ के बारे में पढ़कर इसके बारे में जानने की इच्छा रखते हैं। यह उदाहरण के रूप में लगातार विरोधी चोरी सॉफ्टवेयर का उपयोग करके इस सुविधा को शामिल करने के लिए Microsoft के तर्क को स्पष्ट करता है:

“WPBT का प्राथमिक उद्देश्य महत्वपूर्ण सॉफ़्टवेयर को तब भी बने रहने की अनुमति देना है, जब ऑपरेटिंग सिस्टम बदल गया हो या“ क्लीन ”कॉन्फ़िगरेशन में फिर से इंस्टॉल किया गया हो। WPBT के लिए एक उपयोग मामला एंटी-चोरी सॉफ्टवेयर को सक्षम करने के लिए है जो डिवाइस चोरी, स्वरूपित और पुनः इंस्टॉल होने की स्थिति में बने रहने के लिए आवश्यक है। इस परिदृश्य में WPBT कार्यक्षमता विरोधी-चोरी सॉफ़्टवेयर के लिए ऑपरेटिंग सिस्टम में खुद को फिर से स्थापित करने और इच्छित के रूप में काम करना जारी रखने की क्षमता प्रदान करती है। "

फीचर का यह बचाव केवल दस्तावेज़ में जोड़ा गया था क्योंकि लेनोवो ने इसे अन्य प्रयोजनों के लिए उपयोग किया था।

क्या आपका पीसी WPBT सॉफ्टवेयर शामिल करता है?

WPBT का उपयोग करने वाले पीसी पर, विंडोज UEFI फर्मवेयर में टेबल से बाइनरी डेटा पढ़ता है और इसे बूट पर wpbbin.exe नामक फ़ाइल में कॉपी करता है।

आप यह देखने के लिए अपने खुद के पीसी की जांच कर सकते हैं कि निर्माता ने WPBT में सॉफ़्टवेयर को शामिल किया है या नहीं। यह पता लगाने के लिए, C: \ Windows \ system32 निर्देशिका खोलें और नाम वाली फ़ाइल की तलाश करें wpbbin.exe । C: \ Windows \ system32 \ wpbbin.exe फ़ाइल केवल मौजूद है यदि Windows इसे UEFI फर्मवेयर से कॉपी करता है। यदि यह मौजूद नहीं है, तो आपके पीसी निर्माता ने आपके पीसी पर सॉफ़्टवेयर को स्वचालित रूप से चलाने के लिए WPBT का उपयोग नहीं किया है।

WPBT और अन्य जंकवेयर से बचना

लेनोवो की गैर-जिम्मेदार सुरक्षा विफलता के मद्देनजर Microsoft ने इस सुविधा के लिए कुछ और नियम बनाए हैं। लेकिन यह चौंकाने वाला है कि यह सुविधा पहले भी मौजूद है - और विशेष रूप से यह चौंकाने वाला है कि Microsoft इसे पीसी निर्माताओं को बिना किसी स्पष्ट सुरक्षा आवश्यकताओं या इसके उपयोग के दिशानिर्देशों के प्रदान करेगा।

संशोधित दिशानिर्देश, OEM को यह सुनिश्चित करने के लिए निर्देश देते हैं कि उपयोगकर्ता वास्तव में इस सुविधा को अक्षम कर सकते हैं यदि वे ऐसा नहीं चाहते हैं, लेकिन Microsoft के दिशानिर्देशों ने पीसी निर्माताओं को अतीत में विंडोज सुरक्षा का दुरुपयोग करने से नहीं रोका। गवाह विंडोज अपडेट के साथ सैमसंग शिपिंग पीसी अक्षम क्योंकि यह सुनिश्चित करने के लिए Microsoft के साथ काम करने से आसान था कि विंडोज अपडेट में उचित ड्राइवरों को जोड़ा जाए।

सम्बंधित: विंडोज पीसी खरीदने का एकमात्र सुरक्षित स्थान Microsoft स्टोर है

यह अभी तक पीसी निर्माताओं का एक और उदाहरण है जो विंडोज सुरक्षा को गंभीरता से नहीं लेते हैं। यदि आप एक नया विंडोज पीसी खरीदने की योजना बना रहे हैं, तो हम आपको माइक्रोसॉफ्ट स्टोर से एक खरीदने की सलाह देते हैं, माइक्रोसॉफ्ट वास्तव में इन पीसी की परवाह करता है और यह सुनिश्चित करता है कि उनके पास लेनोवो के सुपरफिश, सैमसंग के डिसेबल_वूड यूडीटेट, लेनोवो के एलएसई फ़ीचर जैसे हानिकारक सॉफ़्टवेयर न हों। और सभी अन्य जंक एक विशिष्ट पीसी के साथ आ सकते हैं।

जब हमने अतीत में यह लिखा था, तो कई पाठकों ने जवाब दिया कि यह अनावश्यक था क्योंकि आप हमेशा किसी भी ब्लोटवेयर से छुटकारा पाने के लिए विंडोज की एक साफ स्थापना कर सकते थे। जाहिर है, यह सच नहीं है - Microsoft स्टोर से ब्लोटवेयर-मुक्त विंडोज़ पीसी प्राप्त करने का एकमात्र निश्चित तरीका है । यह इस तरह से नहीं होना चाहिए, लेकिन यह है

WPBT के बारे में विशेष रूप से परेशान करने वाली बात यह है कि सुरक्षा कमजोरियों और जंकवेयर को विंडोज की साफ-सुथरी इंस्टॉल में सेंध लगाने में लेनोवो की पूरी विफलता नहीं है। विशेष रूप से चिंता की बात यह है कि Microsoft पीसी निर्माताओं को इस तरह की सुविधाएँ प्रदान कर रहा है - विशेष रूप से उचित सीमाओं या मार्गदर्शन के बिना।

इस तकनीक के व्यापक तकनीक की दुनिया के बीच भी इस विशेषता को देखने के लिए कई साल लग गए, और यह केवल एक बुरा सुरक्षा भेद्यता के कारण हुआ। कौन जानता है कि पीसी निर्माताओं के लिए दुर्व्यवहार करने के लिए विंडोज में कौन सी अन्य गंदा विशेषताएं हैं। पीसी निर्माता, muck के माध्यम से विंडोज की प्रतिष्ठा को खींच रहे हैं और Microsoft को उन्हें नियंत्रण में लाने की आवश्यकता है।

छवि क्रेडिट: फ्लिकर पर कोरी एम। ग्रेनियर