La terminología que uno encuentra al ingresar al mundo de la informática puede parecer extraña o dejarlo perplejo a veces, preguntándose cómo y por qué se usan estos términos. Con eso en mente, la publicación de preguntas y respuestas de superusuario de hoy tiene las respuestas a las preguntas de un lector confuso.

La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de sitios web de preguntas y respuestas impulsada por la comunidad.

La pregunta

Lector de superusuario user7681202 quiere saber por qué un túnel de red se llama "túnel":

No entiendo por qué se utiliza la metáfora del "túnel" para describir un túnel de red.

Al principio, pensé que la razón era porque los datos se enviaron en forma encriptada para que un fisgón no pudiera ver los datos (viendo los datos envueltos en un túnel).

Pero, ¿qué pasa con los protocolos de tunelización que no utilizan cifrado? ¿Por qué también se les llama "túneles"?

¿Por qué un túnel de red se llama "túnel"?

La respuesta

Los contribuyentes de superusuario Mokubai y DavidPostill tienen la respuesta para nosotros. Primero, Mokubai:

En el caso de las carreteras, un túnel del mundo real es un pasaje construido que te permite pasar directamente del punto A al punto B en lugar de tomar una ruta que es más larga y / o tiene más cosas para frenar. Los ejemplos incluyen túneles a través de montañas que de otro modo tendría que rodear, pasos subterráneos que le permiten llegar al otro lado de la carretera sin cruzarla y túneles del metro que permiten que los trenes se muevan por una ciudad sin la necesidad de lidiar con carreteras y edificios. .

En cada uno de estos casos, un túnel proporciona una ruta directa que evita algún tipo de complejidad con la que de otro modo tendría que lidiar. En redes, se usa de la misma manera.

Un túnel IPv4 sobre IPv6 permite que IPv4 pase a través de una red IPv6 a otra red IPv4, algo que de otro modo no sería posible sin que la computadora de origen comprenda la red IPv6.

Una VPN es un túnel diseñado específicamente para conectar dos redes privadas sin la sobrecarga de traducir las direcciones IP entre direcciones públicas y privadas en cada extremo.

Un ejemplo que combina los dos es el software VPN de juegos como Hamachi que podría usarse para jugar "a través de Internet" que usaban protocolos antiguos como IPX o confiaban en el descubrimiento local para encontrar otros jugadores.

Seguido de la respuesta de DavidPostill:

¿Por qué un túnel de red se llama "túnel"?

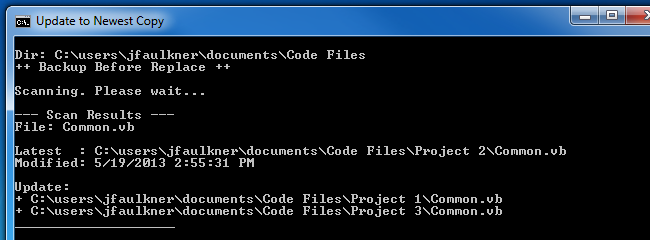

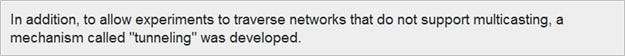

La frase se utilizó por primera vez (por lo que puedo decir) en el Protocolo de enrutamiento de multidifusión de vector de distancia RFC 1075, donde se define de la siguiente manera:

Y…

Aunque lo anterior dice, "Consideramos que los túneles son un truco de transición", la tunelización todavía se usa hoy en día esencialmente con el mismo significado. Los datos enviados a través de un túnel se encapsulan para que puedan transmitirse a través de un protocolo que de otro modo no admitiría la transmisión:

¿Tiene algo que agregar a la explicación? Habla en los comentarios. ¿Quieres leer más respuestas de otros usuarios de Stack Exchange expertos en tecnología? Consulte el hilo de discusión completo aquí .

Credito de imagen: mattthewafflecat (Pixabay)