La autenticación de dos factores (2FA) es generalmente una gran herramienta de seguridad. Pero si lo tiene habilitado en sus cuentas de Apple o Google, esto realmente podría volver a morderlo de la peor manera. Esto es lo que necesita saber.

¿Qué es la autenticación de dos factores?

En pocas palabras, 2FA le brinda seguridad adicional para una cuenta en lugar de usar su contraseña. Los dos factores a los que se refiere el nombre se identifican generalmente como algo que sabes y algo que tienes . Lo que sabe es su contraseña o contraseña. Lo que tienes es algo físico que te pertenece. Si bien puede ser algo así como una tarjeta inteligente o una llave USB, para la mayoría de las personas es su teléfono inteligente.

Generalmente, 2FA funciona de la siguiente manera. Cuando inicia sesión en un sitio o aplicación, se le solicita su contraseña. Después de ingresar una contraseña, se le pedirá que ingrese un código que aparece en su teléfono. Ese código puede provenir de una aplicación como Google Authenticator o Authy, o puede provenir de un mensaje de texto que le envía el servicio.

RELACIONADO: ¿Qué es la autenticación de dos factores y por qué la necesito?

Esa segunda capa de seguridad es lo que hace que usar 2FA sea una muy buena idea. En su mayor parte, las capas adicionales de seguridad son algo bueno. Por supuesto, hay una nube para cada lado positivo y, en el caso de 2FA, esa nube se presenta en forma de lo que sucede si pierde su teléfono. Más específicamente, ¿qué sucede si pierde el teléfono que usa para 2FA y luego no puede iniciar sesión en las mismas herramientas que podría usar para encontrar su teléfono porque ... ya sabe ... no tiene su teléfono?

¿Cuándo es un problema la autenticación de dos factores?

Este es el escenario: tienes un teléfono y te lo roban o lo pierdes. Independientemente de si se trata de un teléfono Android o un iPhone, puede utilizar las herramientas de seguimiento disponibles para intentar localizar su teléfono perdido o robado.

Pero si se ha desactivado, estos servicios no podrán localizarlo. En pánico, se da cuenta de que tendrá que borrar los datos del dispositivo de forma remota. Entonces sucede: una solicitud del código 2FA que se envió a su teléfono. Tu sabes, el que tu ya no tengo .

En este punto, estás en problemas. No tiene forma de ingresar el código, porque no puede obtener el código. Ergo, no tienes forma de borrar tu dispositivo. La sola idea de que mis datos privados estén ahí, incluso en un teléfono encriptado con una pantalla de bloqueo segura, me revuelve las entrañas.

Y, por supuesto, también está el hecho de que ya no puede usar el dispositivo para autorizar su inicio de sesión en otras aplicaciones y sitios.

Por eso es importante que tome algunas medidas para evitar que esta situación ocurra en primer lugar. No espere hasta que sea demasiado tarde.

Qué puede hacer para proteger sus cuentas ahora mismo

Si desea asegurarse de que nunca terminará en esta situación (y realmente debería hacerlo), hay formas de estar preparado en caso de que esto suceda. A continuación, le indicamos cómo hacerlo para las cuentas de Google y Apple.

Para cuentas de Google: guarde sus códigos de respaldo

Cuando configura 2FA en su cuenta de Google, le da la opción de imprimir códigos de respaldo. Hazlo. Si algo le sucede a su teléfono y necesita ingresar a su cuenta de Google, estos códigos serán su salvavidas.

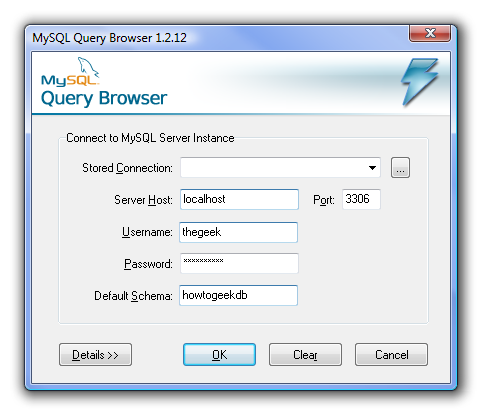

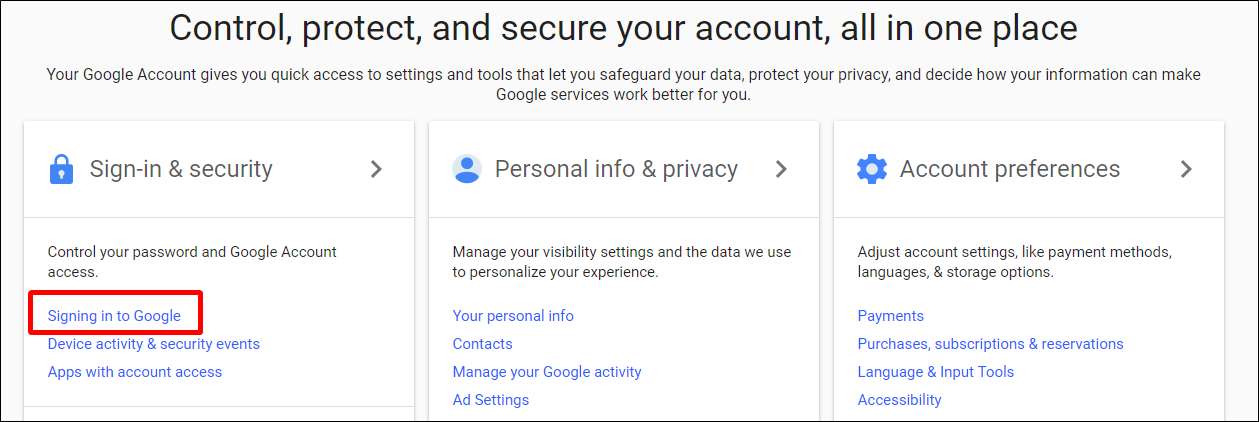

Si ya tiene 2FA configurado en su cuenta de Google (lo cual es muy probable), puede hacerlo después del hecho. Primero, inicia sesión en tu cuenta de Google y luego elija "Iniciar sesión en Google" en la columna Inicio de sesión y seguridad.

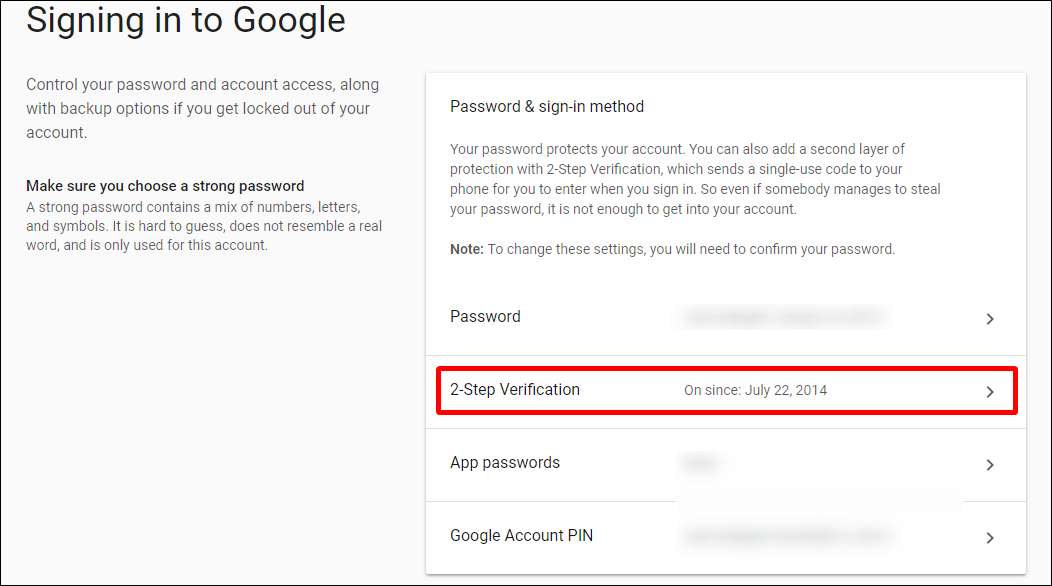

En la página siguiente, haga clic en la opción "Verificación en dos pasos". Debería volver a solicitar su contraseña aquí.

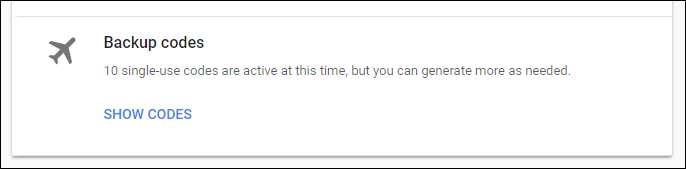

Desplácese hasta la parte inferior y busque la sección "Códigos de respaldo". Haga clic en el enlace "Mostrar códigos" y luego descárguelos o imprímalos, simplemente asegúrese de guardarlos en un lugar seguro . En serio, es importante tenerlos a mano, pero tampoco querrá perderlos o que las personas equivocadas los encuentren.

Si alguna vez se encuentra en una situación en la que necesita ingresar a su cuenta y no tiene acceso a su dispositivo 2FA principal, puede usar esos códigos de respaldo.

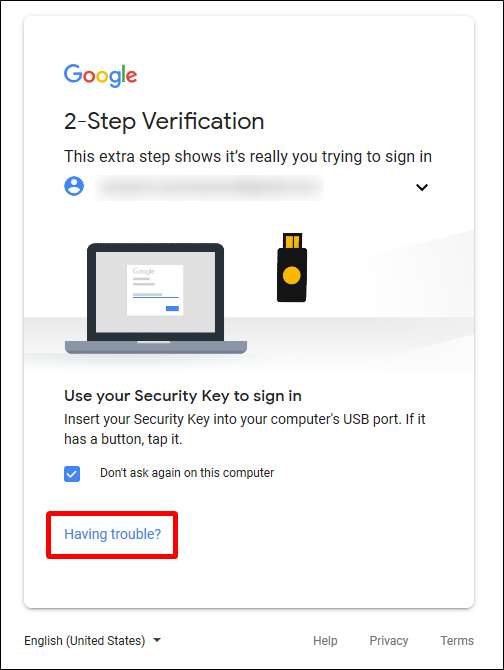

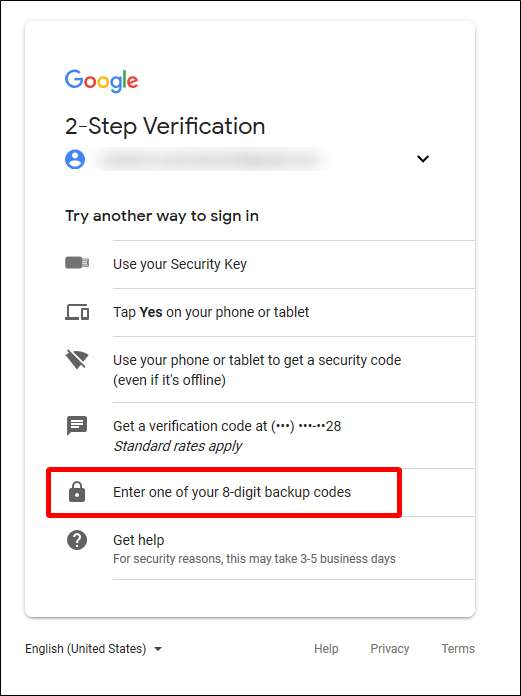

Cuando inicie sesión y Google solicite su código, haga clic en el enlace "Problemas".

Desde allí, elija la opción "Ingrese uno de sus códigos de respaldo de 8 dígitos".

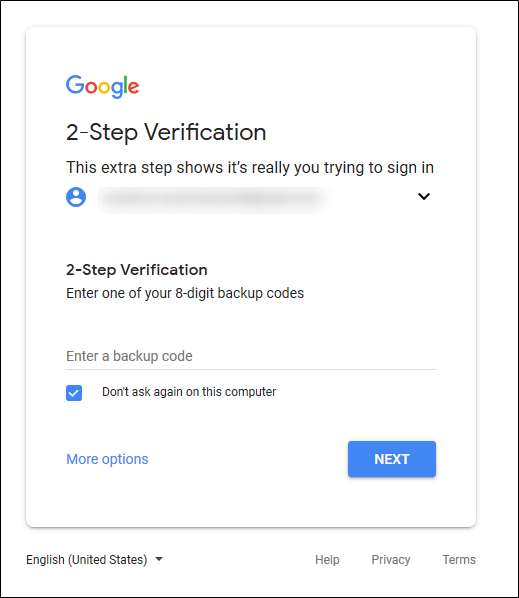

Ingrese uno de los códigos de respaldo y se iniciará sesión.

Para cuentas de Apple: agregue un segundo número de teléfono

Apple no ofrece códigos de respaldo para su cuenta, por lo que lo mejor que puede hacer aquí es agregar un segundo número de teléfono a su cuenta: un teléfono del trabajo, el teléfono de su cónyuge, el teléfono de un hermano ... simplemente conviértalo en alguien en quien confíe y cuyo teléfono pueda acceder en un apuro.

Para configurarlo, continúe y inicie sesión en su cuenta de Apple —Si ya tiene 2FA habilitado, deberá verificar aquí. Por eso es tan importante asegurarse de tener un sistema de respaldo en su lugar.

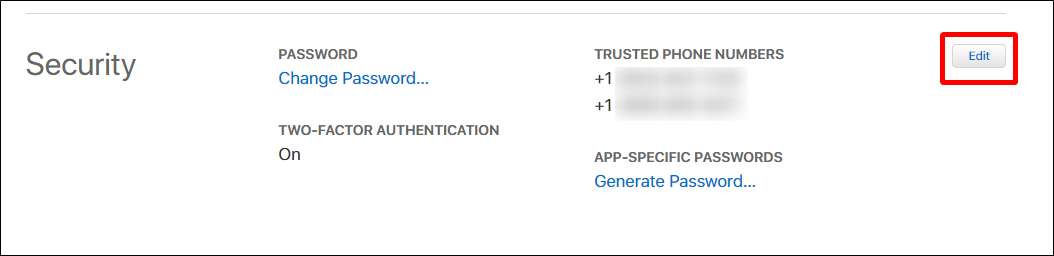

Desde allí, haga clic en el botón "Editar" junto a Números de teléfono de confianza en la sección Seguridad.

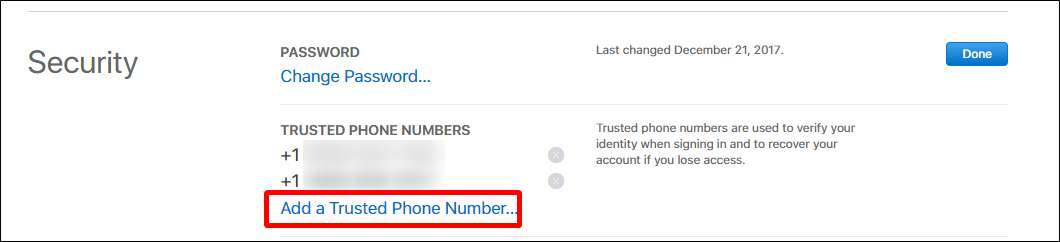

Haga clic en el enlace "Agregar un número de teléfono confiable".

Escriba el número, elija su método de verificación (mensaje de texto o llamada telefónica) y luego haga clic en el botón "Continuar".

Apple enviará un código a ese dispositivo. Una vez que obtenga el código, escríbalo en el sitio para agregar el nuevo número. Hecho.

Si alguna vez se encuentra en una situación en la que necesita usar este segundo número de teléfono, deberá hacer clic en el enlace "No obtuve un código de verificación" y luego seleccionar la opción "Usar número de teléfono".

Mostrará los dos últimos dígitos de cada número de teléfono aquí; simplemente elija el que necesita que se envíe el código.

Hecho y hecho.

Estar bloqueado de su cuenta durante un momento crucial como perder un teléfono es desgarrador. Si se toma unos minutos para guardar sus códigos de respaldo o agregar un segundo número de teléfono, puede ahorrarse mucha frustración y angustia.