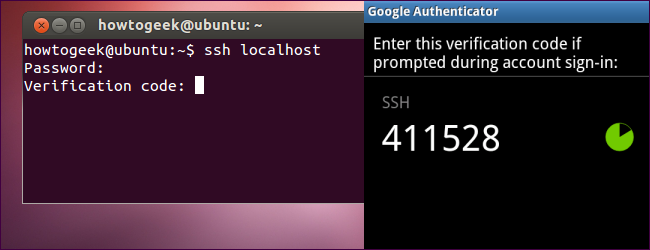

Die Terminologie, auf die man beim Einstieg in die Computerwelt stößt, mag seltsam erscheinen oder Sie manchmal verwirren und sich fragen, wie und warum diese Begriffe verwendet werden. In diesem Sinne enthält der heutige SuperUser-Q & A-Beitrag die Antworten auf die Fragen eines verwirrten Lesers.

Die heutige Frage-Antwort-Sitzung wird uns mit freundlicher Genehmigung von SuperUser zur Verfügung gestellt - einer Unterteilung von Stack Exchange, einer Community-gesteuerten Gruppierung von Q & A-Websites.

Die Frage

SuperUser Reader user7681202 möchte wissen, warum ein Netzwerktunnel als "Tunnel" bezeichnet wird:

Ich verstehe nicht, warum die "Tunnel" -Metapher verwendet wird, um einen Netzwerktunnel zu beschreiben.

Zuerst dachte ich, der Grund sei, dass die Daten in verschlüsselter Form gesendet wurden, damit ein Lauscher die Daten nicht sehen kann (stattdessen werden die Daten in einen Tunnel gewickelt).

Aber was ist mit den Tunnelprotokollen, die keine Verschlüsselung verwenden? Warum werden sie auch "Tunnel" genannt?

Warum wird ein Netzwerktunnel als "Tunnel" bezeichnet?

Die Antwort

Die SuperUser-Mitarbeiter Mokubai und DavidPostill haben die Antwort für uns. Zuerst Mokubai:

Bei Straßen ist ein Tunnel der realen Welt eine konstruierte Passage, die es Ihnen ermöglicht, direkt von Punkt A nach Punkt B zu gelangen, anstatt eine längere Route zu wählen, die / oder mehr Dinge enthält, die Sie verlangsamen können. Beispiele hierfür sind Tunnel durch Berge, die Sie sonst möglicherweise umrunden müssten, Unterführungen, mit denen Sie auf die andere Straßenseite gelangen, ohne darüber zu laufen, und U-Bahn-Tunnel, mit denen Züge durch eine Stadt fahren können, ohne mit Straßen und Gebäuden kämpfen zu müssen .

In jedem dieser Fälle bietet ein Tunnel einen direkten Pfad, der eine Komplexität vermeidet, mit der Sie sich sonst befassen müssten. Im Netzwerk wird es auf die gleiche Weise verwendet.

Ein IPv4-über-IPv6-Tunnel ermöglicht es IPv4, über ein IPv6-Netzwerk in ein anderes IPv4-Netzwerk zu gelangen. Dies wäre sonst nicht möglich, ohne dass der ursprüngliche Computer das IPv6-Netzwerk versteht.

Ein VPN ist ein Tunnel, der speziell für die Verbindung zweier privater Netzwerke vorgesehen ist, ohne dass die IP-Adressen an jedem Ende zwischen privaten und öffentlichen Adressen übersetzt werden müssen.

Ein Beispiel, das beides kombiniert, ist eine Spiel-VPN-Software wie Hamachi, mit der Spiele über das Internet gespielt werden können, bei denen alte Protokolle wie IPX verwendet wurden oder die auf lokaler Erkennung beruhten, um andere Spieler zu finden.

Gefolgt von der Antwort von DavidPostill:

Warum wird ein Netzwerktunnel als "Tunnel" bezeichnet?

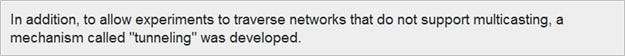

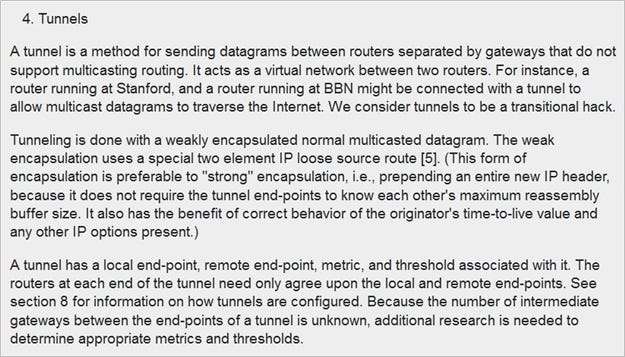

Der Ausdruck wurde erstmals (soweit ich das beurteilen kann) im RFC 1075 Distance Vector Multicast Routing Protocol verwendet, wo er wie folgt definiert ist:

Und…

Obwohl in den obigen Ausführungen heißt: „Wir betrachten Tunnel als Übergangshack.“, Wird das Tunneln heute noch mit im Wesentlichen derselben Bedeutung verwendet. Die durch einen Tunnel gesendeten Daten werden gekapselt, so dass sie über ein Protokoll übertragen werden können, das die Übertragung sonst nicht unterstützen würde:

Haben Sie der Erklärung etwas hinzuzufügen? Ton aus in den Kommentaren. Möchten Sie weitere Antworten von anderen technisch versierten Stack Exchange-Benutzern lesen? Den vollständigen Diskussionsthread finden Sie hier .

Bildnachweis: mattthewafflecat (Pixabay)