Las extensiones de archivo pueden ser falsificadas: ese archivo con una extensión .mp3 puede ser en realidad un programa ejecutable. Los piratas informáticos pueden falsificar extensiones de archivo abusando de un carácter Unicode especial, lo que obliga a que el texto se muestre en orden inverso.

Windows también oculta las extensiones de archivo de forma predeterminada, que es otra forma en que los usuarios novatos pueden ser engañados: un archivo con un nombre como picture.jpg.exe aparecerá como un archivo de imagen JPEG inofensivo.

Disfraz de extensiones de archivo con el exploit "Unitrix"

Si siempre le dice a Windows que muestre las extensiones de archivo (ver más abajo) y les preste atención, puede pensar que está a salvo de las travesuras relacionadas con las extensiones de archivo. Sin embargo, hay otras formas en que las personas pueden disfrazar la extensión del archivo.

Apodado el exploit "Unitrix" por Avast después de que fuera utilizado por el malware Unitrix, este método aprovecha un carácter especial en Unicode para invertir el orden de los caracteres en un nombre de archivo, ocultando la extensión peligrosa del archivo en medio del nombre del archivo y colocar una extensión de archivo falsa de apariencia inofensiva cerca del final del nombre del archivo.

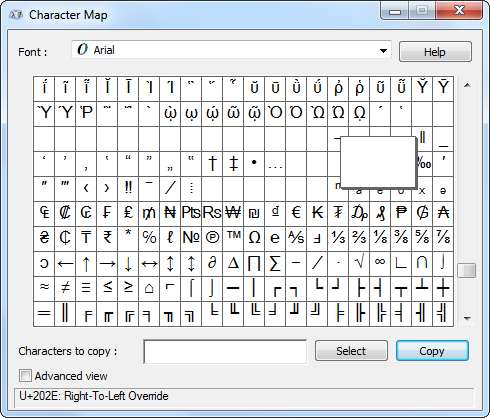

El carácter Unicode es U + 202E: Anulación de derecha a izquierda y obliga a los programas a mostrar el texto en orden inverso. Si bien es obvio que es útil para algunos propósitos, probablemente no debería ser compatible con los nombres de archivo.

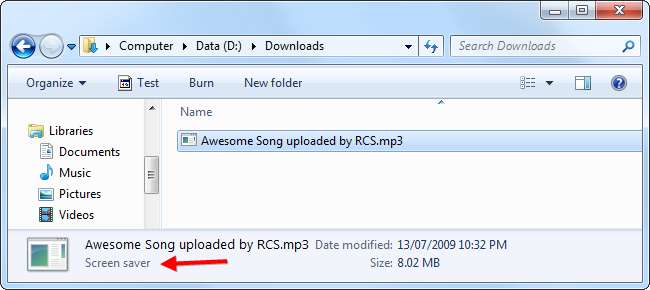

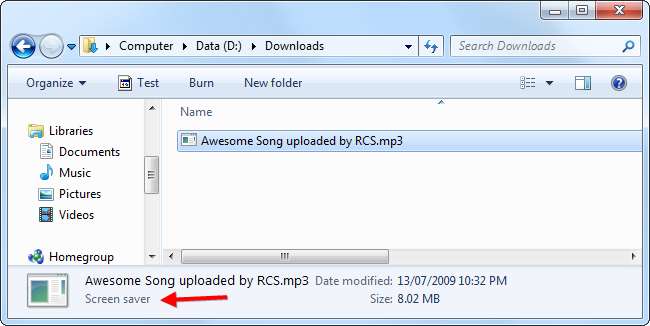

Básicamente, el nombre real del archivo puede ser algo así como "Canción impresionante cargada por [U+202e]3pm.SCR". El carácter especial obliga a Windows a mostrar el final del nombre del archivo al revés, por lo que el nombre del archivo aparecerá como "Awesome Song uploaded by RCS.mp3". Sin embargo, no es un archivo MP3, es un archivo SCR y se ejecutará si hace doble clic en él. (Consulte a continuación más tipos de extensiones de archivo peligrosas).

Este ejemplo está tomado de un sitio de craqueo, ya que pensé que era particularmente engañoso. ¡Esté atento a los archivos que descarga!

Windows oculta las extensiones de archivo de forma predeterminada

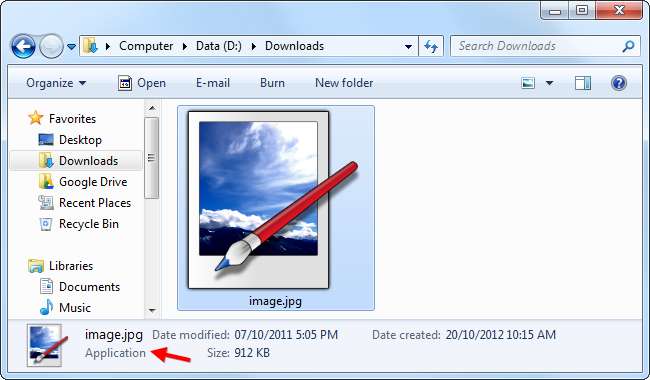

La mayoría de los usuarios han sido entrenados para no iniciar la descarga de archivos .exe que no sean de confianza de Internet, ya que pueden ser maliciosos. La mayoría de los usuarios también saben que algunos tipos de archivos son seguros; por ejemplo, si tiene una imagen JPEG llamada image.jpg, puede hacer doble clic en ella y se abrirá en su programa de visualización de imágenes sin ningún riesgo de infección.

Solo hay un problema: Windows oculta las extensiones de archivo de forma predeterminada. El archivo image.jpg puede ser en realidad image.jpg.exe, y cuando haga doble clic en él, iniciará el archivo .exe malicioso. Esta es una de las situaciones en las que El Control de cuentas de usuario puede ayudar - El malware aún puede causar daños sin permisos de administrador, pero no podrá comprometer todo su sistema.

Peor aún, las personas malintencionadas pueden establecer cualquier icono que deseen para el archivo .exe. Un archivo llamado image.jpg.exe que usa el icono de imagen estándar se verá como una imagen inofensiva con la configuración predeterminada de Windows. Si bien Windows le dirá que este archivo es una aplicación si lo mira de cerca, muchos usuarios no lo notarán.

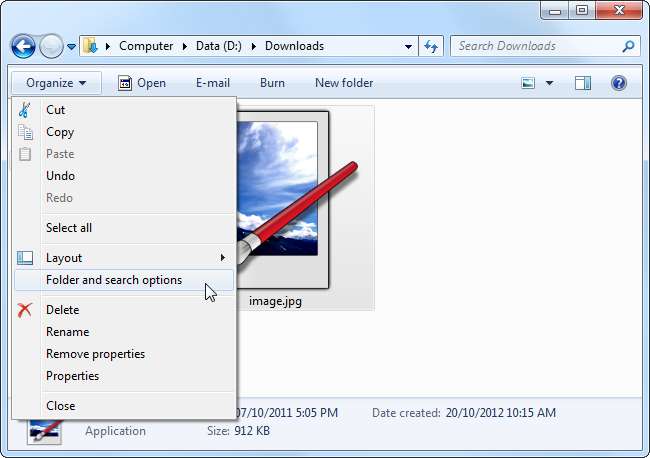

Ver extensiones de archivo

Para ayudar a protegerse contra esto, puede habilitar las extensiones de archivo en la ventana Configuración de carpeta del Explorador de Windows. Haga clic en el botón Organizar en el Explorador de Windows y seleccione Opciones de carpeta y búsqueda Para abrirlo.

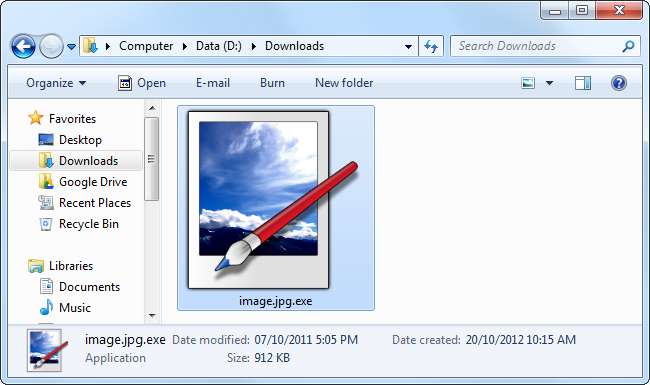

Desmarque la Ocultar las extensiones para tipos de archivo conocidos en la pestaña Ver y haga clic en Aceptar.

Todas las extensiones de archivo ahora estarán visibles, por lo que verá la extensión de archivo .exe oculta.

.exe no es la única extensión de archivo peligrosa

La extensión de archivo .exe no es la única extensión de archivo peligrosa a tener en cuenta. Los archivos que terminan con estas extensiones de archivo también pueden ejecutar código en su sistema, lo que los hace peligrosos también:

.bat, .cmd, .com, .lnk, .pif, .scr, .vb, .vbe, .vbs, .wsh

Esta lista no es exhaustiva. Por ejemplo, si tu tener Java de Oracle instalado , la extensión de archivo .jar también puede ser peligrosa, ya que iniciará programas Java.