As extensões de arquivo podem ser falsificadas - o arquivo com uma extensão .mp3 pode, na verdade, ser um programa executável. Os hackers podem falsificar extensões de arquivo abusando de um caractere Unicode especial, forçando o texto a ser exibido na ordem inversa.

O Windows também oculta as extensões de arquivo por padrão, que é outra forma de enganar os usuários novatos - um arquivo com um nome como imagem.jpg.exe aparecerá como um arquivo de imagem JPEG inofensivo.

Disfarçando extensões de arquivo com a exploração “Unitrix”

Se você sempre disser ao Windows para mostrar as extensões de arquivo (veja abaixo) e prestar atenção a elas, pode pensar que está protegido contra travessuras relacionadas à extensão de arquivo. No entanto, existem outras maneiras de as pessoas disfarçarem a extensão do arquivo.

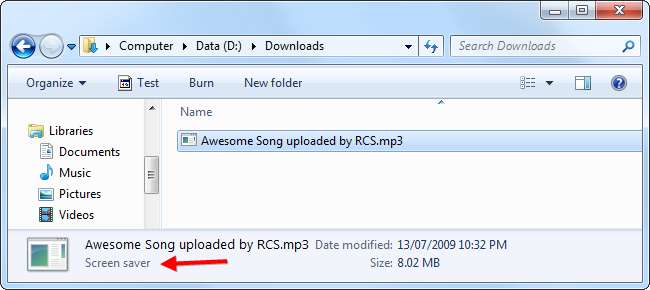

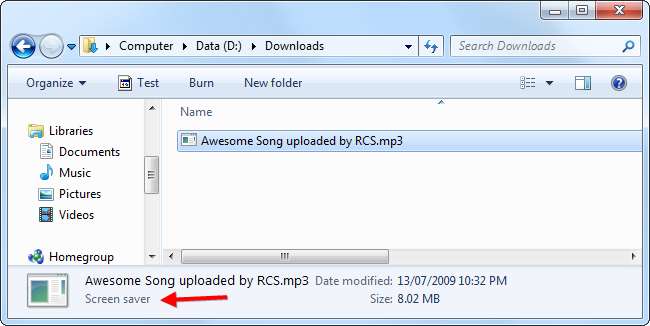

Chamado de exploit “Unitrix” pelo Avast depois de ter sido usado pelo malware Unitrix, este método aproveita um caractere especial em Unicode para inverter a ordem dos caracteres em um nome de arquivo, ocultando a extensão de arquivo perigosa no meio do nome do arquivo e colocar uma extensão de arquivo falsa de aparência inofensiva perto do final do nome do arquivo.

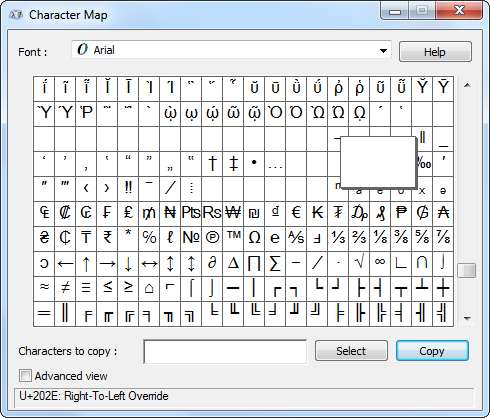

O caractere Unicode é U + 202E: Override da direita para a esquerda e força os programas a exibir o texto na ordem inversa. Embora seja obviamente útil para alguns fins, provavelmente não deveria ser compatível com nomes de arquivo.

Essencialmente, o nome real do arquivo pode ser algo como “Canção incrível enviada por [U+202e]3pm.SCR”. O caractere especial força o Windows a exibir o final do nome do arquivo ao contrário, de modo que o nome do arquivo aparecerá como "Canção incrível enviada por RCS.mp3". No entanto, não é um arquivo MP3 - é um arquivo SCR e será executado se você clicar duas vezes nele. (Veja abaixo mais tipos de extensões de arquivo perigosas.)

Este exemplo foi tirado de um site de cracking, pois achei que fosse particularmente enganoso - fique de olho nos arquivos que você baixa!

O Windows oculta extensões de arquivo por padrão

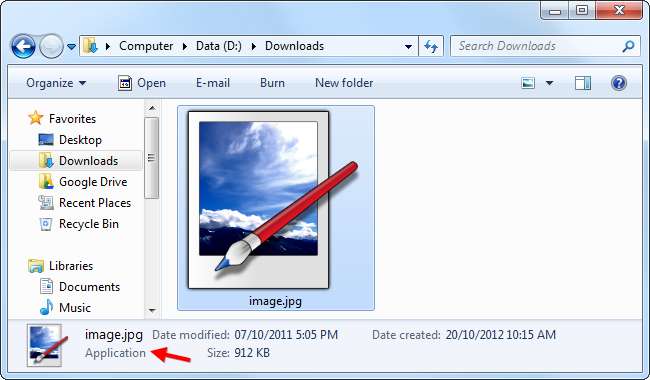

A maioria dos usuários foi treinada para não iniciar o download de arquivos .exe não confiáveis da Internet, pois eles podem ser mal-intencionados. A maioria dos usuários também sabe que alguns tipos de arquivos são seguros - por exemplo, se você tiver uma imagem JPEG chamada image.jpg, clique duas vezes nela e ela será aberta em seu programa de visualização de imagens sem risco de infecção.

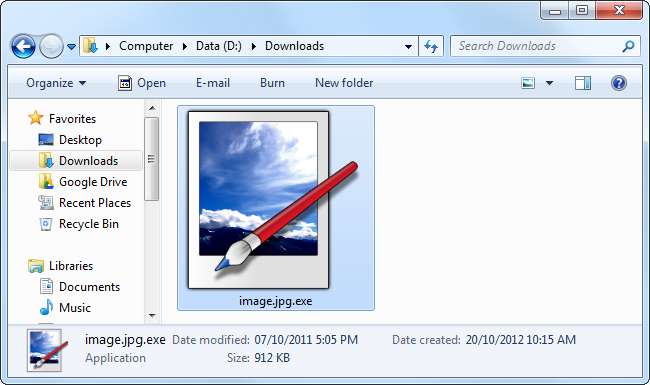

Há apenas um problema - o Windows oculta as extensões de arquivo por padrão. O arquivo image.jpg pode, na verdade, ser image.jpg.exe e, ao clicar duas vezes nele, iniciará o arquivo .exe malicioso. Esta é uma das situações onde O controle de conta de usuário pode ajudar - o malware ainda pode causar danos sem permissões de administrador, mas não será capaz de comprometer todo o seu sistema.

Pior ainda, indivíduos mal-intencionados podem definir qualquer ícone que desejarem para o arquivo .exe. Um arquivo chamado image.jpg.exe usando o ícone de imagem padrão parecerá uma imagem inofensiva com as configurações padrão do Windows. Embora o Windows diga que este arquivo é um aplicativo se você olhar de perto, muitos usuários não perceberão isso.

Exibindo extensões de arquivo

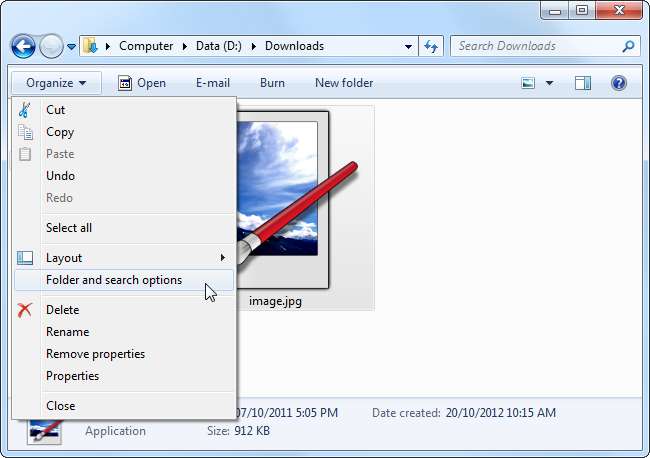

Para ajudar a se proteger contra isso, você pode habilitar extensões de arquivo na janela Configurações de pasta do Windows Explorer. Clique no botão Organizar no Windows Explorer e selecione Opções de pasta e pesquisa para abri-lo.

Desmarque o Ocultar extensões de ficheiros conhecidos caixa de seleção na guia Exibir e clique em OK.

Todas as extensões de arquivo agora estarão visíveis, então você verá a extensão de arquivo oculta .exe.

.exe não é a única extensão de arquivo perigosa

A extensão de arquivo .exe não é a única extensão de arquivo perigosa a ser observada. Os arquivos que terminam com essas extensões de arquivo também podem executar código em seu sistema, tornando-os perigosos também:

.bat, .cmd, .com, .lnk, .pif, .scr, .vb, .vbe, .vbs, .wsh

Esta lista não é exaustiva. Por exemplo, se você ter o Java da Oracle instalado , a extensão de arquivo .jar também pode ser perigosa, pois iniciará programas Java.