Les extensions de fichiers peuvent être truquées - ce fichier avec une extension .mp3 peut en fait être un programme exécutable. Les pirates peuvent simuler des extensions de fichiers en abusant d'un caractère Unicode spécial, forçant ainsi le texte à s'afficher dans l'ordre inverse.

Windows masque également les extensions de fichier par défaut, ce qui est une autre façon de tromper les utilisateurs novices - un fichier avec un nom comme picture.jpg.exe apparaîtra comme un fichier image JPEG inoffensif.

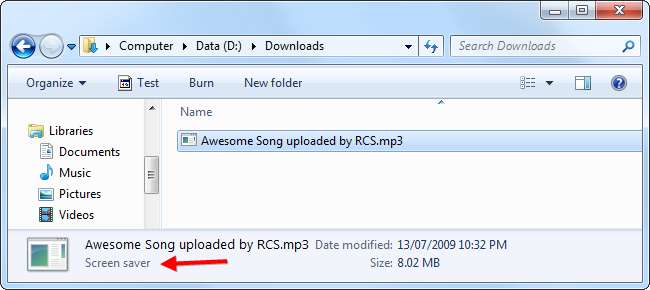

Déguiser les extensions de fichiers avec l'exploit «Unitrix»

Si vous dites toujours à Windows d'afficher les extensions de fichier (voir ci-dessous) et d'y prêter attention, vous pouvez penser que vous êtes à l'abri des manigances liées aux extensions de fichiers. Cependant, il existe d'autres façons de masquer l'extension de fichier.

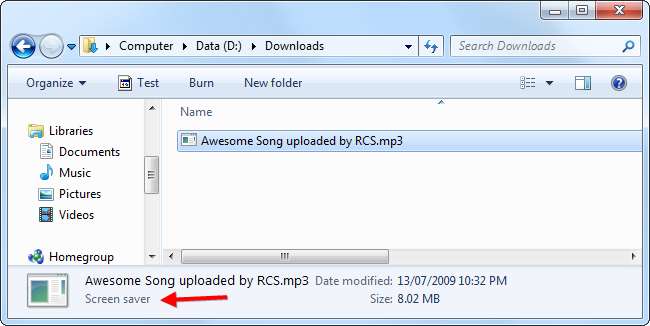

Surnommée l'exploit «Unitrix» par Avast après avoir été utilisée par le malware Unitrix, cette méthode tire parti d'un caractère spécial en Unicode pour inverser l'ordre des caractères dans un nom de fichier, cachant l'extension de fichier dangereuse au milieu du nom de fichier et en plaçant une fausse extension de fichier inoffensive à la fin du nom de fichier.

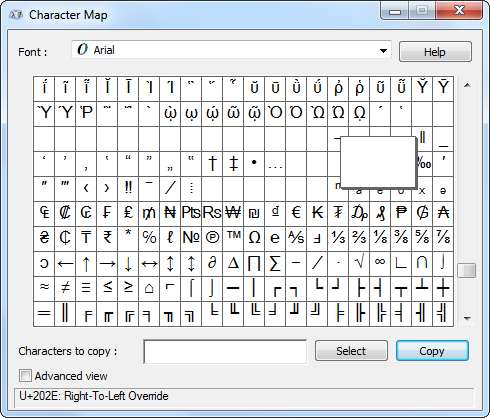

Le caractère Unicode est U + 202E: Remplacement de droite à gauche, et il force les programmes à afficher le texte dans l'ordre inverse. Bien que cela soit évidemment utile à certaines fins, il ne devrait probablement pas être pris en charge dans les noms de fichiers.

En gros, le nom réel du fichier peut être quelque chose comme "Awesome Song uploadé par [U+202e]3pm.SCR". Le caractère spécial force Windows à afficher la fin du nom du fichier à l’inverse, de sorte que le nom du fichier s’affiche sous la forme «Awesome Song uploadé par RCS.mp3». Cependant, ce n’est pas un fichier MP3 - c’est un fichier SCR et il sera exécuté si vous double-cliquez dessus. (Voir ci-dessous pour plus de types d'extensions de fichiers dangereuses.)

Cet exemple est tiré d'un site de craquage, car je pensais que c'était particulièrement trompeur - gardez un œil sur les fichiers que vous téléchargez!

Windows masque les extensions de fichiers par défaut

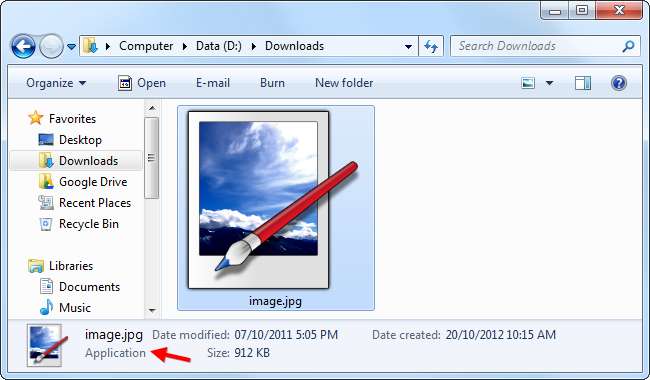

La plupart des utilisateurs ont été formés pour ne pas lancer le téléchargement de fichiers .exe non fiables à partir d'Internet car ils peuvent être malveillants. La plupart des utilisateurs savent également que certains types de fichiers sont sûrs - par exemple, si vous avez une image JPEG nommée image.jpg, vous pouvez double-cliquer dessus et elle s'ouvrira dans votre programme de visualisation d'images sans aucun risque d'être infecté.

Il n’ya qu’un seul problème: Windows masque les extensions de fichier par défaut. Le fichier image.jpg peut en fait être image.jpg.exe, et lorsque vous double-cliquez dessus, vous lancez le fichier .exe malveillant. C'est l'une des situations où Le contrôle de compte d'utilisateur peut vous aider - Les logiciels malveillants peuvent toujours causer des dommages sans les autorisations d'administrateur, mais ne peuvent pas compromettre l'ensemble de votre système.

Pire encore, des individus malveillants peuvent définir l'icône de leur choix pour le fichier .exe. Un fichier nommé image.jpg.exe utilisant l'icône d'image standard ressemblera à une image inoffensive avec les paramètres par défaut de Windows. Alors que Windows vous dira que ce fichier est une application si vous regardez attentivement, de nombreux utilisateurs ne le remarqueront pas.

Affichage des extensions de fichier

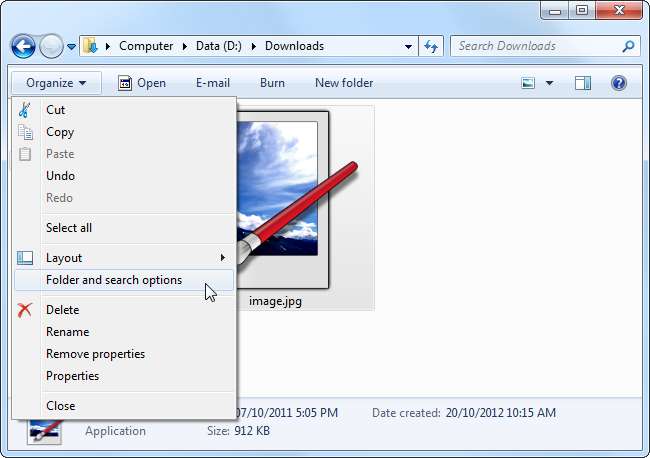

Pour vous protéger contre cela, vous pouvez activer les extensions de fichier dans la fenêtre Paramètres des dossiers de l'Explorateur Windows. Cliquez sur le bouton Organiser dans l'Explorateur Windows et sélectionnez Options de dossier et de recherche pour l'ouvrir.

Décochez la case Masquer les extensions pour les types de fichiers connus case à cocher dans l'onglet Affichage et cliquez sur OK.

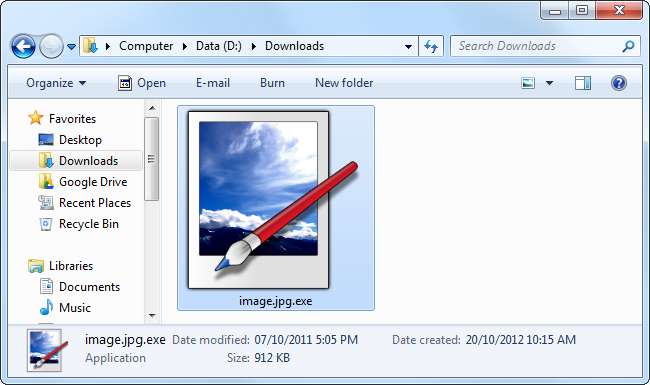

Toutes les extensions de fichiers seront désormais visibles, vous verrez donc l'extension de fichier cachée .exe.

.exe n'est pas la seule extension de fichier dangereuse

L’extension de fichier .exe n’est pas la seule extension de fichier dangereuse à rechercher. Les fichiers se terminant par ces extensions de fichier peuvent également exécuter du code sur votre système, ce qui les rend également dangereux:

.bat, .cmd, .com, .lnk, .pif, .scr, .vb, .vbe, .vbs, .wsh

Cette liste n’est pas exhaustive. Par exemple, si vous installer Java d'Oracle , l'extension de fichier .jar peut également être dangereuse, car elle lancera des programmes Java.