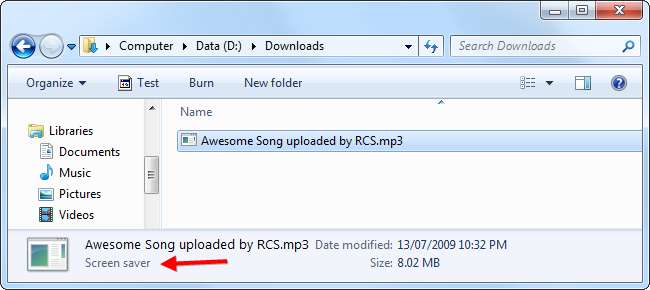

Rozszerzenia plików mogą być sfałszowane - ten plik z rozszerzeniem .mp3 może w rzeczywistości być programem wykonywalnym. Hakerzy mogą fałszować rozszerzenia plików, nadużywając specjalnego znaku Unicode, wymuszając wyświetlanie tekstu w odwrotnej kolejności.

Windows domyślnie ukrywa również rozszerzenia plików, co jest kolejnym sposobem oszukania początkujących użytkowników - plik o nazwie takiej jak picture.jpg.exe pojawi się jako nieszkodliwy plik obrazu JPEG.

Ukrywanie rozszerzeń plików za pomocą exploita „Unitrix”

Jeśli zawsze mówisz systemowi Windows, aby wyświetlał rozszerzenia plików (patrz poniżej) i zwracasz na nie uwagę, możesz pomyśleć, że jesteś bezpieczny przed oszustwami związanymi z rozszerzeniami plików. Istnieją jednak inne sposoby na ukrycie rozszerzenia pliku.

Nazwana przez firmę Avast exploitem „Unitrix” po tym, jak została wykorzystana przez złośliwe oprogramowanie Unitrix, metoda ta wykorzystuje specjalny znak w standardzie Unicode do odwrócenia kolejności znaków w nazwie pliku, ukrywając niebezpieczne rozszerzenie pliku w środku nazwy pliku i umieszczenie nieszkodliwie wyglądającego fałszywego rozszerzenia pliku na końcu nazwy pliku.

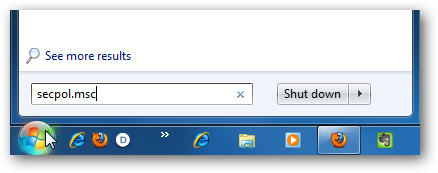

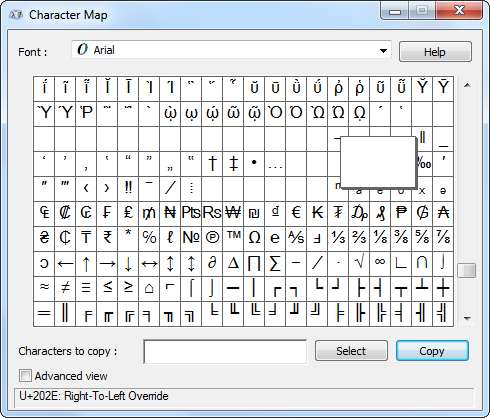

Znak Unicode to U + 202E: Zastąpienie od prawej do lewej i wymusza na programach wyświetlanie tekstu w odwrotnej kolejności. Chociaż jest to oczywiście przydatne do niektórych celów, prawdopodobnie nie powinno być obsługiwane w nazwach plików.

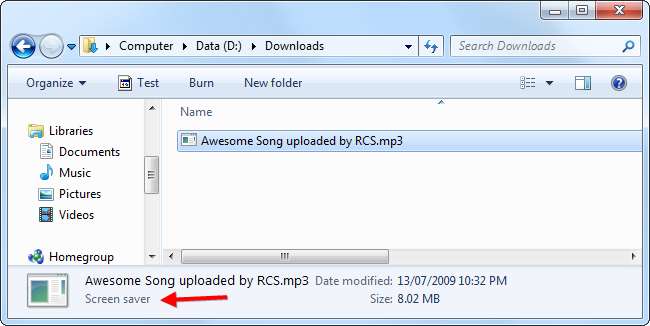

Zasadniczo rzeczywistą nazwą pliku może być coś w rodzaju „Niesamowita piosenka przesłana do 900 000 23.SCR”. Znak specjalny wymusza na systemie Windows wyświetlenie końca nazwy pliku w odwrotnej kolejności, więc nazwa pliku będzie wyświetlana jako „Niesamowita piosenka przesłana przez RCS.mp3”. Nie jest to jednak plik MP3 - jest to plik SCR, który zostanie wykonany po dwukrotnym kliknięciu. (Zobacz poniżej więcej typów niebezpiecznych rozszerzeń plików).

Ten przykład pochodzi z witryny cracków, ponieważ uważałem, że jest szczególnie zwodniczy - miej oko na pobierane pliki!

Windows domyślnie ukrywa rozszerzenia plików

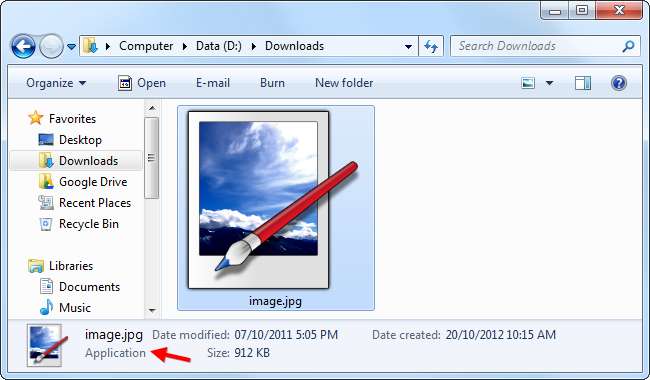

Większość użytkowników została przeszkolona, aby nie uruchamiać niezaufanych plików .exe do pobierania z Internetu, ponieważ mogą być złośliwe. Większość użytkowników wie również, że niektóre typy plików są bezpieczne - na przykład, jeśli masz obraz JPEG o nazwie image.jpg, możesz go dwukrotnie kliknąć, a otworzy się on w programie do przeglądania obrazów bez ryzyka infekcji.

Jest tylko jeden problem - system Windows domyślnie ukrywa rozszerzenia plików. Plik image.jpg może w rzeczywistości być plikiem image.jpg.exe, a po dwukrotnym kliknięciu uruchomisz złośliwy plik .exe. To jedna z sytuacji, w których Kontrola konta użytkownika może pomóc - złośliwe oprogramowanie może nadal wyrządzać szkody bez uprawnień administratora, ale nie będzie w stanie zagrozić całemu systemowi.

Co gorsza, złośliwe osoby mogą ustawić dowolną ikonę dla pliku .exe. Plik o nazwie image.jpg.exe używający standardowej ikony obrazu będzie wyglądał jak nieszkodliwy obraz z domyślnymi ustawieniami systemu Windows. Chociaż system Windows powie Ci, że ten plik jest aplikacją, jeśli przyjrzysz się uważnie, wielu użytkowników tego nie zauważy.

Przeglądanie rozszerzeń plików

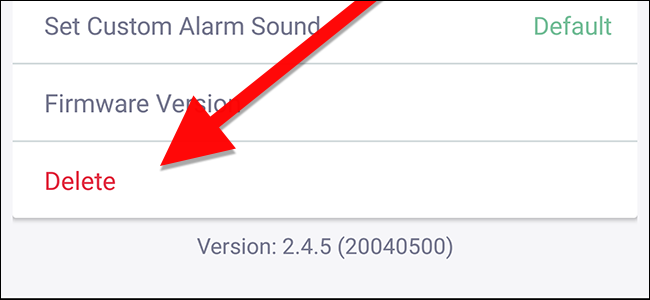

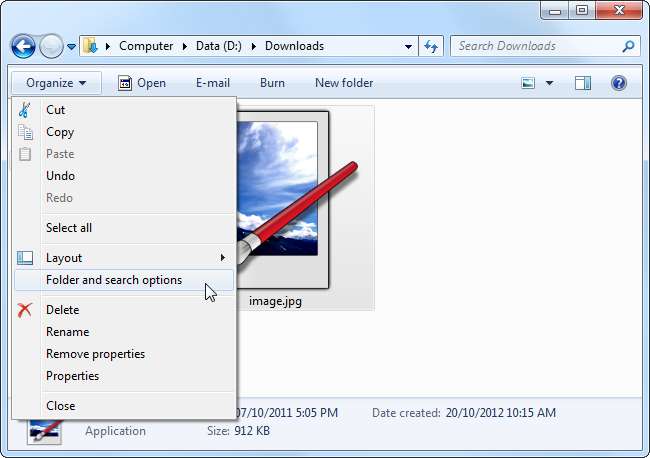

Aby się przed tym zabezpieczyć, możesz włączyć rozszerzenia plików w oknie Ustawienia folderów Eksploratora Windows. Kliknij przycisk Organizuj w Eksploratorze Windows i wybierz Opcje folderów i wyszukiwania aby go otworzyć.

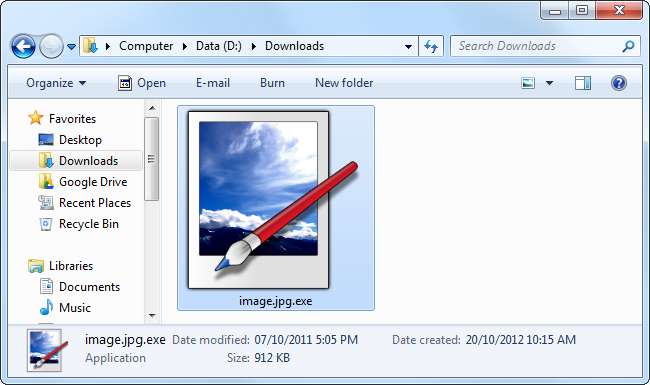

Usuń zaznaczenie Ukryj rozszerzenia dla znanych typów plików pole wyboru na karcie Widok i kliknij OK.

Wszystkie rozszerzenia plików będą teraz widoczne, więc zobaczysz ukryte rozszerzenie pliku .exe.

.exe nie jest jedynym niebezpiecznym rozszerzeniem pliku

Rozszerzenie pliku .exe nie jest jedynym niebezpiecznym rozszerzeniem pliku, na które należy zwrócić uwagę. Pliki kończące się tymi rozszerzeniami plików mogą również uruchamiać kod w twoim systemie, czyniąc je również niebezpiecznymi:

.bat, .cmd, .com, .lnk, .pif, .scr, .vb, .vbe, .vbs, .wsh

Ta lista nie jest wyczerpująca. Na przykład, jeśli ty mieć zainstalowaną Javę Oracle , rozszerzenie pliku .jar może być również niebezpieczne, ponieważ spowoduje uruchomienie programów Java.