Mật khẩu là Keystone để bảo mật tài khoản. Chúng tôi sẽ chỉ cho bạn cách đặt lại mật khẩu, đặt thời gian hết hạn mật khẩu và thực thi các thay đổi mật khẩu trên mạng Linux của bạn.

Mật khẩu đã tồn tại gần 60 năm

Chúng tôi đã chứng minh các máy tính mà chúng tôi là người mà chúng tôi nói rằng chúng tôi kể từ giữa những năm 1960, khi mật khẩu được giới thiệu lần đầu tiên. Sự cần thiết là mẹ của sáng chế, Hệ thống chia sẻ thời gian tương thích phát triển tại Viện Công nghệ Massachusetts cần một cách để xác định những người khác nhau trên hệ thống. Nó cũng cần thiết để ngăn chặn những người nhìn thấy các tập tin của nhau.

Fernando J. Corbató. Đề xuất một kế hoạch phân bổ một tên người dùng duy nhất cho mỗi người. Để chứng minh ai đó là người mà họ nói, họ đã phải sử dụng một mật khẩu cá nhân, riêng tư để truy cập vào tài khoản của họ.

Những rắc rối với mật khẩu là chúng hoạt động giống như một phím. Bất cứ ai có chìa khóa đều có thể sử dụng nó. Nếu ai đó tìm thấy, đoán hoặc tìm ra mật khẩu của bạn, người đó có thể truy cập vào tài khoản của bạn. Cho đến khi Xác thực nhiều yếu tố có sẵn phổ quát, mật khẩu là thứ duy nhất giữ những người không được ủy quyền ( Diễn viên đe dọa , trong CyberSecurity-nói) ra khỏi hệ thống của bạn.

Các kết nối từ xa được thực hiện bởi một shell an toàn (SSH) có thể được cấu hình để sử dụng các phím SSH thay vì mật khẩu và điều đó thật tuyệt. Tuy nhiên, đó chỉ là một phương thức kết nối và nó không bao gồm thông tin đăng nhập địa phương.

Rõ ràng, việc quản lý mật khẩu rất quan trọng, cũng như sự quản lý của những người đang sử dụng các mật khẩu đó.

CÓ LIÊN QUAN: Cách tạo và cài đặt các phím SSH từ vỏ Linux

Giải phẫu của một mật khẩu

Điều gì làm cho một mật khẩu tốt, dù sao? Chà, một mật khẩu tốt nên có tất cả các thuộc tính sau:

- Không thể đoán hoặc tìm ra.

- Bạn đã không sử dụng nó ở bất cứ nơi nào khác.

- Nó đã không tham gia vào một Vi phạm dữ liệu. .

Các Tôi đã bị pwned (HIBP) Trang web chứa hơn 10 tỷ bộ thông tin vi phạm. Với số liệu cao, rất có thể người khác đã sử dụng cùng một mật khẩu bạn. Điều này có nghĩa là mật khẩu của bạn có thể ở trong cơ sở dữ liệu, mặc dù đó không phải là tài khoản của bạn đã bị vi phạm.

Nếu mật khẩu của bạn nằm trên trang web HIBP, điều này có nghĩa là nó nằm trong danh sách các tác nhân đe dọa mật khẩu ' vũ phu và tấn công từ điển Công cụ sử dụng khi họ đang cố gắng bẻ khóa một tài khoản.

Một mật khẩu thực sự ngẫu nhiên (như 4hw @ hpjdbr% * wt @ # b ~ ap) thực tế bất khả xâm phạm, nhưng, tất nhiên, bạn sẽ không bao giờ nhớ nó. Chúng tôi khuyên bạn nên sử dụng trình quản lý mật khẩu cho các tài khoản trực tuyến. Chúng tạo mật khẩu phức tạp, ngẫu nhiên cho tất cả các tài khoản trực tuyến của bạn và bạn không cần phải nhớ chúng, trình quản lý mật khẩu cung cấp mật khẩu chính xác cho bạn.

Đối với các tài khoản địa phương, mỗi người phải tạo mật khẩu của riêng mình. Họ cũng sẽ cần biết mật khẩu chấp nhận được là gì và những gì không. Họ sẽ phải được thông báo không sử dụng lại mật khẩu trên các tài khoản khác, v.v.

Thông tin này thường là trong chính sách mật khẩu của một tổ chức. Nó hướng dẫn mọi người sử dụng số lượng ký tự tối thiểu, trộn các chữ cái trên và chữ thường, bao gồm các ký hiệu và dấu chấm câu, v.v.

Tuy nhiên, theo một pape hoàn toàn mới r từ một đội tại Đại học Carnegie Mellon , tất cả các thủ thuật này thêm ít hoặc không có gì với sự mạnh mẽ của mật khẩu. Các nhà nghiên cứu phát hiện ra rằng hai yếu tố chính cho mật khẩu mạnh mẽ là chúng dài ít nhất 12 ký tự và đủ mạnh. Họ đã đo cường độ mật khẩu bằng cách sử dụng một số chương trình cracker phần mềm, kỹ thuật thống kê và mạng lưới thần kinh.

Tối thiểu 12 ký tự có thể gây khó khăn lúc đầu. Tuy nhiên, đừng nghĩ về mật khẩu, mà đúng hơn, cụm mật khẩu của ba hoặc bốn từ không liên quan được phân tách bằng dấu chấm câu.

Ví dụ, Kiểm tra mật khẩu chuyên nghiệp cho biết sẽ mất 42 phút để bẻ khóa "Chicago99", nhưng 400 tỷ năm để bẻ khóa "ống khói.purple.bag." Nó cũng dễ nhớ và gõ và chỉ chứa 18 ký tự.

CÓ LIÊN QUAN: Tại sao bạn nên sử dụng trình quản lý mật khẩu và cách bắt đầu

Xem lại các cài đặt hiện tại

Trước khi bạn thay đổi bất cứ điều gì để làm với mật khẩu của một người, thì thật thận trọng khi có một cái nhìn về các cài đặt hiện tại của họ. Với.

passwd.

lệnh, bạn có thể

Xem lại cài đặt hiện tại của họ

với nó

-NS

(trạng thái) tùy chọn. Lưu ý rằng bạn cũng sẽ phải sử dụng

sudo.

với

passwd.

Nếu bạn đang làm việc với cài đặt mật khẩu của người khác.

Chúng tôi gõ như sau:

sudo passwd -s mary

Một dòng thông tin được in đến cửa sổ đầu cuối, như dưới đây.

Bạn thấy các thông tin sau (từ trái sang phải) trong phản hồi Curt đó:

- Tên đăng nhập của người đó.

-

Một trong ba chỉ số có thể sau đây xuất hiện ở đây:

- P: Cho biết tài khoản có mật khẩu hoạt động hợp lệ.

- L: Có nghĩa là tài khoản đã bị khóa bởi chủ sở hữu của tài khoản root.

- NP: Mật khẩu chưa được đặt.

- Ngày mật khẩu đã được thay đổi lần cuối.

- Tuổi mật khẩu tối thiểu: Khoảng thời gian tối thiểu (tính theo ngày) phải trôi qua giữa các đặt lại mật khẩu được thực hiện bởi chủ sở hữu của tài khoản. Tuy nhiên, chủ sở hữu của tài khoản root luôn có thể thay đổi mật khẩu của bất kỳ ai. Nếu giá trị này là 0 (không), không có lỗi về tần suất thay đổi mật khẩu.

- Tuổi mật khẩu tối đa: Chủ sở hữu của tài khoản được nhắc thay đổi mật khẩu của mình khi đạt đến độ tuổi này. Giá trị này được đưa ra trong nhiều ngày, vì vậy giá trị 99.999 có nghĩa là mật khẩu không bao giờ hết hạn.

- Thời gian cảnh báo thay đổi mật khẩu: Nếu tuổi Mật khẩu tối đa được thi hành, chủ tài khoản sẽ nhận được lời nhắc để thay đổi mật khẩu của mình. Đầu tiên trong số này sẽ được gửi số ngày được hiển thị ở đây trước ngày thiết lập lại.

- Thời gian không hoạt động cho mật khẩu: Nếu ai đó không truy cập hệ thống trong một khoảng thời gian ngăn chặn thời hạn đặt lại mật khẩu, mật khẩu của người này sẽ không được thay đổi. Giá trị này cho biết thời gian Grace có bao nhiêu ngày sau ngày hết hạn mật khẩu. Nếu tài khoản vẫn không hoạt động, số ngày này sau khi hết mật khẩu, tài khoản bị khóa. Một giá trị -1 vô hiệu hóa thời gian ân hạn.

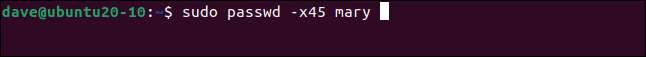

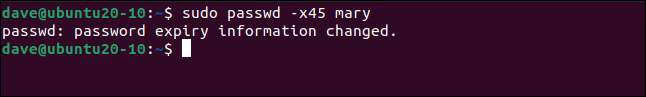

Đặt độ tuổi mật khẩu tối đa

Để đặt thời gian đặt lại mật khẩu, bạn có thể sử dụng

-NS

Tùy chọn (tối đa ngày) với một số ngày. Bạn không để lại một khoảng trống giữa

-NS

và các chữ số, vì vậy bạn sẽ gõ nó như sau:

sudo passwd -x45 mary

Chúng tôi đã nói rằng giá trị hết hạn đã được thay đổi, như hình dưới đây.

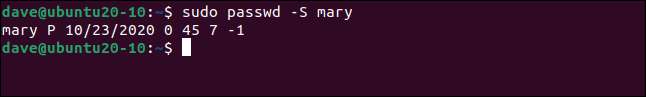

Sử dụng

-NS

Tùy chọn (trạng thái) để kiểm tra xem giá trị hiện là 45:

sudo passwd -s mary

Bây giờ, trong 45 ngày, một mật khẩu mới phải được đặt cho tài khoản này. Nhắc nhở sẽ bắt đầu bảy ngày trước đó. Nếu một mật khẩu mới không được đặt kịp thời, tài khoản này sẽ bị khóa ngay lập tức.

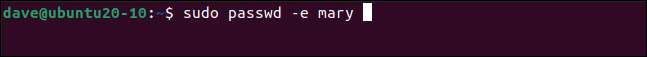

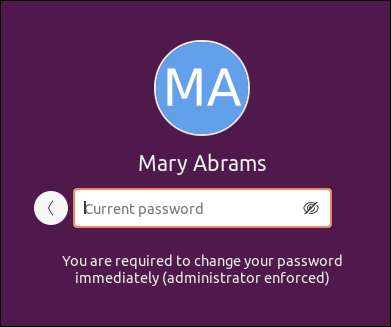

Thực thi một sự thay đổi mật khẩu ngay lập tức

Bạn cũng có thể sử dụng một lệnh để những người khác trên mạng của bạn sẽ phải thay đổi mật khẩu của họ vào lần tiếp theo họ đăng nhập. Để làm điều này, bạn sẽ sử dụng

-pe.

(hết hạn) tùy chọn, như sau:

sudo passwd -e mary

Sau đó chúng tôi đã nói với thông tin hết hạn mật khẩu đã thay đổi.

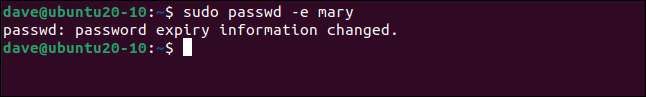

Hãy kiểm tra với

-NS

tùy chọn và xem những gì đã xảy ra:

sudo passwd -s mary

Ngày của sự thay đổi mật khẩu cuối cùng được đặt thành ngày đầu tiên của năm 1970. Lần sau người này cố gắng đăng nhập, anh ấy hoặc cô ấy sẽ phải thay đổi mật khẩu của họ. Họ cũng phải cung cấp mật khẩu hiện tại của họ trước khi họ có thể nhập một mật khẩu mới.

Bạn có nên thực thi các thay đổi mật khẩu?

Buộc mọi người thay đổi mật khẩu thường xuyên được sử dụng để là lẽ thường. Đó là một trong những bước bảo mật thường xuyên cho hầu hết các cài đặt và được coi là một thực hành kinh doanh tốt.

Suy nghĩ bây giờ là cực đối diện. Trong u.k., Trung tâm an ninh mạng quốc gia tư vấn mạnh mẽ chống lại việc gia hạn mật khẩu thông thường , và Viện Tiêu chuẩn và Công nghệ Trong Hoa Kỳ đồng ý. Cả hai tổ chức khuyên bạn chỉ thực thi một mật khẩu thay đổi nếu bạn biết hoặc nghi ngờ một trong những người hiện có là được những người khác biết đến .

Buộc mọi người thay đổi mật khẩu của họ trở thành đơn điệu và khuyến khích mật khẩu yếu. Mọi người thường bắt đầu sử dụng lại mật khẩu cơ sở với một ngày hoặc số khác được gắn thẻ vào nó. Hoặc, họ sẽ viết chúng xuống vì họ phải thay đổi chúng thường xuyên, họ không thể nhớ chúng.

Hai tổ chức chúng tôi đã đề cập ở trên đề xuất các hướng dẫn sau đây để bảo mật mật khẩu:

- Sử dụng trình quản lý mật khẩu: Cho cả tài khoản trực tuyến và địa phương.

- Bật xác thực hai yếu tố: Bất cứ nơi nào đây là một tùy chọn, sử dụng nó.

- Sử dụng cụm mật khẩu mạnh: Một sự thay thế tuyệt vời cho những tài khoản sẽ không hoạt động với trình quản lý mật khẩu. Ba hoặc nhiều từ được phân tách bằng dấu câu hoặc biểu tượng là một mẫu tốt để theo dõi.

- Không bao giờ sử dụng lại mật khẩu: Tránh sử dụng cùng một mật khẩu bạn sử dụng cho một tài khoản khác và chắc chắn không sử dụng một tài khoản được liệt kê trên Tôi đã bị pwned .

Các mẹo trên sẽ cho phép bạn thiết lập một phương tiện an toàn để truy cập vào tài khoản của bạn. Một khi bạn có những nguyên tắc này tại chỗ, hãy gắn bó với họ. Tại sao Thay đổi mật khẩu của bạn Nếu nó mạnh mẽ và an toàn? Nếu nó rơi vào tay sai, hoặc bạn nghi ngờ rằng nó có - bạn có thể thay đổi nó sau đó.

Đôi khi, quyết định này là ra khỏi tay bạn, mặc dù. Nếu các quyền hạn được thực thi các thay đổi mật khẩu, bạn không có nhiều sự lựa chọn. Bạn có thể ghi nhận trường hợp của mình và làm cho vị trí của bạn được biết đến, nhưng trừ khi bạn là ông chủ, bạn sẽ phải tuân theo chính sách của công ty.

CÓ LIÊN QUAN: Bạn có nên thay đổi mật khẩu thường xuyên?

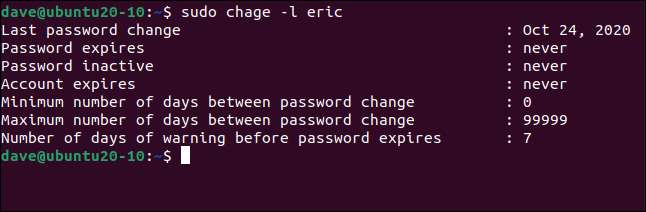

Lệnh Chage.

Bạn có thể dùng

NS

chage

chỉ huy

để thay đổi cài đặt liên quan đến lão hóa mật khẩu. Lệnh này có được tên của nó từ "Thay đổi lão hóa." Nó giống như

passwd.

lệnh với các phần tử tạo mật khẩu bị xóa.

Các

-tất cả

(danh sách) Tùy chọn trình bày thông tin tương tự như

Passwd -s.

chỉ huy, nhưng trong một thời trang thân thiện hơn.

Chúng tôi gõ như sau:

sudo chage -l eric

Một liên lạc gọn gàng khác là bạn có thể đặt ngày hết hạn tài khoản bằng cách sử dụng

-Pe.

Tùy chọn (hết hạn). Chúng tôi sẽ vượt qua một ngày (theo định dạng tháng trong năm) để đặt ngày hết hạn ngày 30 tháng 11 năm 2020. Vào ngày đó, tài khoản sẽ bị khóa.

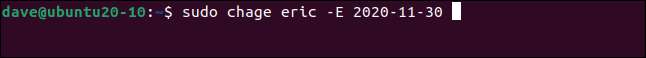

Chúng tôi gõ như sau:

sudo chage eric -e 2020-11-30

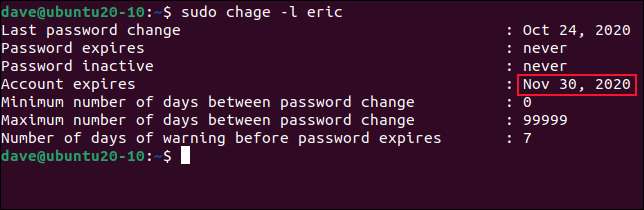

Tiếp theo, chúng tôi nhập các mục sau để đảm bảo thay đổi này đã được thực hiện:

sudo chage -l eric

Chúng tôi thấy ngày hết hạn tài khoản đã thay đổi từ "không bao giờ" đến ngày 30 tháng 11 năm 2020.

Để đặt thời gian hết hạn mật khẩu, bạn có thể sử dụng

-NS

Tùy chọn (tối đa ngày), cùng với số ngày tối đa một mật khẩu có thể được sử dụng trước khi nó phải được thay đổi.

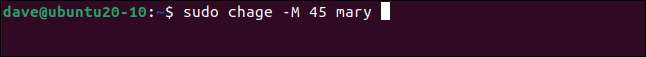

Chúng tôi gõ như sau:

sudo chage -m 45 mary

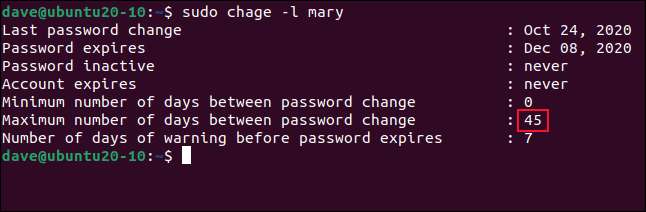

Chúng tôi gõ như sau, sử dụng

-tất cả

(danh sách) tùy chọn, để xem hiệu ứng của lệnh của chúng tôi:

sudo chage -l mary

Ngày hết hạn mật khẩu hiện được đặt thành 45 ngày kể từ ngày chúng tôi đặt nó, như chúng tôi được hiển thị, sẽ là ngày 8 tháng 12 năm 2020.

Thực hiện thay đổi mật khẩu cho tất cả mọi người trên mạng

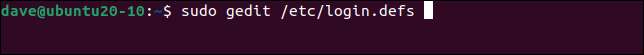

Khi tài khoản được tạo ra, một tập hợp các giá trị mặc định được sử dụng cho mật khẩu. Bạn có thể xác định những gì giá trị mặc định là dành cho những ngày tối thiểu, tối đa, và cảnh báo. Những sau đó được tổ chức tại một tập tin gọi là “/etc/login.defs.”

Bạn có thể gõ như sau để mở file này trong

gedit

:

sudo gedit /etc/login.defs

Di chuyển đến các điều khiển lão hóa mật khẩu.

Bạn có thể chỉnh sửa cho phù hợp với những yêu cầu của bạn, tiết kiệm thay đổi của bạn, và sau đó đóng trình soạn thảo. Lần sau, bạn tạo một tài khoản người dùng, các giá trị mặc định sẽ được áp dụng.

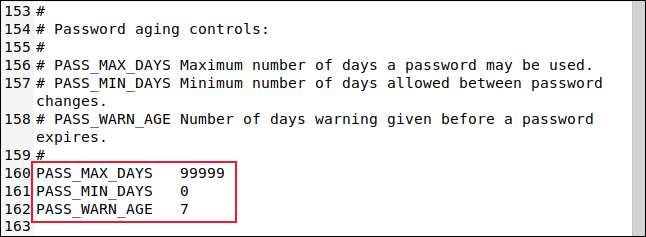

Nếu bạn muốn thay đổi tất cả các ngày hết hạn mật khẩu cho tài khoản người dùng hiện tại, bạn có thể dễ dàng làm như vậy với một kịch bản. Chỉ cần gõ phần sau đây để mở

gedit

biên tập và tạo ra một tập tin gọi là “password-date.sh”:

sudo gedit password-date.sh

Tiếp theo, sao chép văn bản sau vào trình soạn thảo của bạn, lưu các tập tin, và sau đó đóng

gedit

:

#! / Bin / bash reset_days = 28 cho tên người dùng trong $ (ls / home) làm sudo chage $ username -M $ reset_days echo $ password username hết hạn đổi thành $ reset_days thực hiện

Điều này sẽ thay đổi số ngày tối đa cho mỗi tài khoản người dùng lên 28, và do đó, tần số thiết lập lại mật khẩu. Bạn có thể điều chỉnh giá trị của

reset_days

biến để phù hợp.

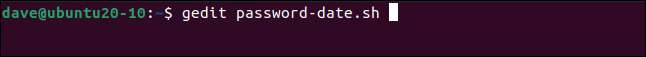

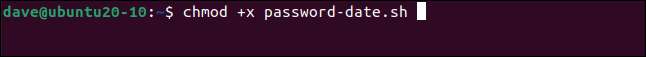

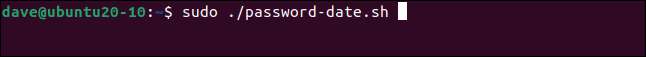

Đầu tiên, chúng ta gõ như sau để làm cho kịch bản thực thi của chúng tôi:

chmod + x password-date.sh

Bây giờ, chúng ta có thể gõ phần sau đây để chạy kịch bản của chúng tôi:

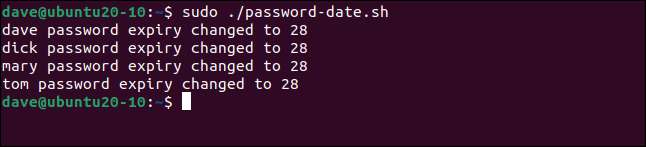

sudo ./password-date.sh

sau đó mỗi tài khoản được xử lý, như hình dưới đây.

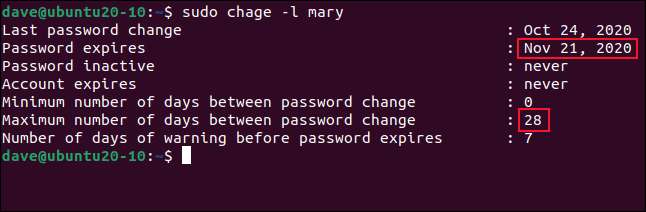

Chúng tôi gõ như sau để kiểm tra tài khoản cho “mary”:

sudo thay đổi -l mary

giá trị những ngày tối đa đã được thiết lập để 28, và chúng tôi đang nói rằng sẽ rơi vào ngày 21 tháng 11, năm 2020. Bạn cũng có thể dễ dàng sửa đổi kịch bản và bổ sung thêm

chage

hoặc

passwd.

lệnh.

quản lý mật khẩu là cái gì đó phải được thực hiện nghiêm túc. Bây giờ, bạn có các công cụ bạn cần phải thực hiện kiểm soát.