As senhas são o keystone para a segurança da conta. Mostraremos como redefinir senhas, definir períodos de expiração de senha e impor alterações de senha na sua rede Linux.

A senha existe há quase 60 anos

Temos provando computadores que somos quem dizemos que somos desde meados da década de 1960, quando a senha foi introduzida pela primeira vez. Necessidade sendo a mãe da invenção, o Sistema de compartilhamento de tempo compatível desenvolvido no Instituto de Tecnologia de Massachusetts precisava de uma maneira de identificar pessoas diferentes no sistema. Também precisava impedir que as pessoas vejam os arquivos uns dos outros.

Fernando J. Corbató. propôs um esquema que alocou um nome de usuário único para cada pessoa. Para provar que alguém era quem eles disseram que eles eram, eles tiveram que usar uma senha privada e pessoal para acessar sua conta.

O problema com senhas é que eles operam como uma chave. Qualquer um que tenha uma chave pode usá-lo. Se alguém achar, adivinhar ou descobrir sua senha, essa pessoa pode acessar sua conta. Até Autenticação multi-fator é universalmente disponível, a senha é a única coisa que mantém pessoas não autorizadas ( Atores de ameaças , na cibersegurança - fale) fora do seu sistema.

Conexões remotas feitas por um shell seguro (SSH) podem ser configuradas para usar chaves SSH em vez de senhas, e isso é ótimo. No entanto, esse é apenas um método de conexão, e não cobre logins locais.

Claramente, a gestão de senhas é vital, assim como a gestão das pessoas que estão usando essas senhas.

RELACIONADO: Como criar e instalar chaves ssh do shell Linux

A anatomia de uma senha

O que faz uma senha boa, de qualquer maneira? Bem, uma boa senha deve ter todos os seguintes atributos:

- É impossível adivinhar ou descobrir.

- Você não usou em nenhum outro lugar.

- Não se envolveu em um violação de dados .

o Fui sacaneado (Hibp) O site contém mais de 10 bilhões de conjuntos de credenciais violadas. Com figuras que altas, as chances são de alguém ter usado a mesma senha que você é. Isso significa que sua senha pode estar no banco de dados, mesmo que não fosse sua conta que foi violada.

Se sua senha estiver no site Hibp, isso significa que está nas listas de atores de ameaças de senhas ' Ataque de força bruta e dicionário Ferramentas usam quando estão tentando quebrar uma conta.

Uma senha verdadeiramente aleatória (como 4hw @ hpjdbr% * wt @ # b ~ AP) é praticamente invulnerável, mas, claro, você nunca se lembraria disso. É altamente recomendável que você use um gerenciador de senhas para contas online. Eles geram senhas complexas e aleatórias para todas as suas contas on-line, e você não precisa se lembrar deles - o gerenciador de senhas fornece a senha correta para você.

Para contas locais, cada pessoa tem que gerar sua própria senha. Eles também precisam saber o que é uma senha aceitável e o que não é. Eles terão que ser informados de não reutilizar senhas em outras contas e assim por diante.

Esta informação é geralmente na política de senha de uma organização. Ele instrui as pessoas a usar um número mínimo de caracteres, misturar letras maiúsculas e minúsculas, incluem símbolos e pontuação, e assim por diante.

No entanto, de acordo com Um novo Pape r de uma equipe em Universidade Carnegie Mellon , todos esses truques adicionam pouco ou nada para a robustez de uma senha. Pesquisadores descobriram que os dois fatores-chave para a robustez de senha são que têm pelo menos 12 caracteres e suficientemente fortes. Eles mediram a força de senha usando vários programas de cracker de software, técnicas estatísticas e redes neurais.

Um mínimo de 12 caracteres pode parecer assomating no início. No entanto, não pense em termos de uma senha, mas sim uma frase secreta de três ou quatro palavras não relacionadas separadas pela pontuação.

Por exemplo, o Verificador de senha do experte. Disse que levaria 42 minutos para quebrar "Chicago99", mas 400 bilhões de anos para quebrar "Chimney.Purple.bag". Também é fácil lembrar e digitar e contém apenas 18 caracteres.

RELACIONADO: Por que você deve usar um gerenciador de senhas e como começar

Revendo as configurações atuais

Antes de mudar qualquer coisa a ver com a senha de uma pessoa, é prudente dar uma olhada nas configurações atuais. Com o

passwd.

Comando, você pode

Revise suas configurações atuais

com o seu

-S.

opção (status). Note que você também terá que usar

sudo

com

passwd.

Se você estiver trabalhando com as configurações de senha de outra pessoa.

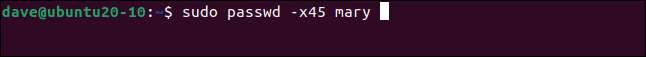

Digimos o seguinte:

sudo passwd -s mary

Uma única linha de informação é impressa na janela do terminal, conforme mostrado abaixo.

Você vê as seguintes informações (da esquerda para a direita) nessa resposta curta:

- O nome de login da pessoa.

-

Um dos três seguintes indicadores possíveis aparece aqui:

- P: Indica que a conta tem uma senha válida e de trabalho.

- EU: Significa que a conta foi bloqueada pelo proprietário da conta raiz.

- NP: Uma senha não foi definida.

- A data em que a senha foi alterada pela última vez.

- Idade mínima da senha: O período mínimo de tempo (em dias) que deve decorrer entre as redefinições de senha executadas pelo proprietário da conta. O proprietário da conta raiz, no entanto, pode sempre alterar a senha de ninguém. Se este valor for 0 (zero), não há uma restrição na frequência de alterações de senha.

- Idade máxima de senha: O proprietário da conta é solicitado a alterar sua senha quando atinge essa idade. Este valor é dado em dias, portanto, um valor de 99.999 significa que a senha nunca expira.

- Período de aviso de alteração de senha: Se uma idade máxima de senha for aplicada, o proprietário da conta receberá lembretes para alterar sua senha. O primeiro destes será enviado o número de dias mostrados aqui antes da data de reset.

- Período de inatividade para a senha: Se alguém não acessar o sistema por um período de tempo que se sobrepõe ao prazo de redefinição de senha, a senha dessa pessoa não será alterada. Este valor indica quantos dias o Período de Grace está seguindo uma data de expiração da senha. Se a conta permanecer inativa, esse número de dias após a expiração de senha, a conta será bloqueada. Um valor de -1 desativa o período de carência.

Definir uma idade máxima de senha

Para definir um período de redefinição de senha, você pode usar o

-x.

(dias máximos) opção com vários dias. Você não deixa um espaço entre o

-x.

e os dígitos, então você digitá-lo da seguinte forma:

sudo passwd -x45 mary

Somos informados que o valor de expiração foi alterado, como mostrado abaixo.

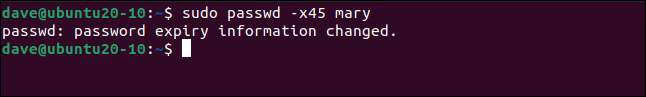

Use o

-S.

Opção (status) para verificar se o valor é agora 45:

sudo passwd -s mary

Agora, em 45 dias, uma nova senha deve ser definida para esta conta. Os lembretes iniciarão sete dias antes disso. Se uma nova senha não estiver definida no tempo, essa conta será bloqueada imediatamente.

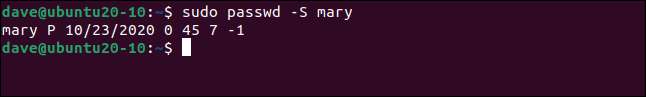

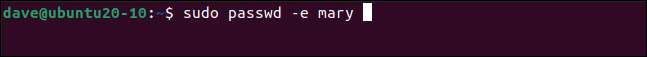

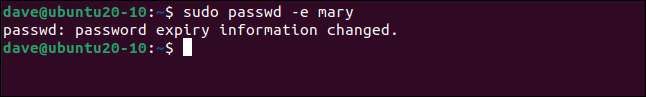

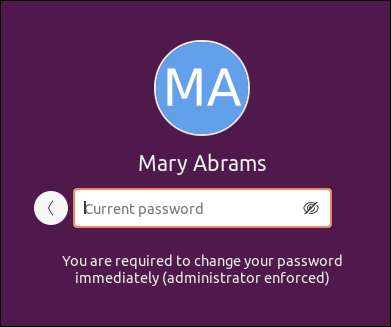

Impondo uma mudança de senha imediata

Você também pode usar um comando para que outros em sua rede tenham que alterar suas senhas na próxima vez que fizerem login. Para fazer isso, você usaria o

-e.

Opção (expirar), como segue:

sudo passwd -e mary

Somos então informados que a informação de expiração da senha mudou.

Vamos verificar com o

-S.

opção e ver o que aconteceu:

sudo passwd -s mary

A data da última mudança de senha é definida para o primeiro dia de 1970. Na próxima vez que essa pessoa tentar efetuar login, ele ou ela terá que alterar sua senha. Eles também devem fornecer sua senha atual antes que possam digitar um novo.

Você deve impor alterações de senha?

Forçar as pessoas a mudarem suas senhas regularmente usadas para serem comuns. Foi uma das etapas de segurança de rotina para a maioria das instalações e considerou uma boa prática comercial.

O pensamento agora é o oposto polar. Na U.K., o Centro Nacional de Segurança Cyber aconselha fortemente Contra impor renovações de senha regulares , e as Instituto Nacional de Padrões e Tecnologia no U.S. concorda. Ambas as organizações recomendam impor uma mudança de senha apenas se você souber ou suspeitar que um existente é conhecido pelos outros .

Forçar as pessoas a mudar suas senhas se tornam monótonas e incentiva senhas fracas. As pessoas geralmente começam a reutilizar uma senha base com uma data ou outro número marcado nele. Ou eles os escreverão porque têm que mudá-los com tanta frequência, eles não podem lembrar deles.

As duas organizações que mencionamos acima recomendam as seguintes diretrizes para segurança de senha:

- Use um gerenciador de senhas: Para contas on-line e locais.

- Ligue a autenticação de dois fatores: Onde quer que esta seja uma opção, use-a.

- Use uma frase secreta forte: Uma excelente alternativa para essas contas que não funcionam com um gerenciador de senhas. Três ou mais palavras separadas por pontuação ou símbolos é um bom modelo a seguir.

- Nunca reutilize uma senha: Evite usar a mesma senha que você usa para outra conta, e definitivamente não use um listado em Fui sacaneado .

As pontas acima permitirão que você estabeleça um meio seguro para acessar suas contas. Depois de ter essas diretrizes no lugar, fique com eles. Por que Mude sua senha Se é forte e seguro? Se cair nas mãos erradas - ou você suspeita que tem - você pode mudá-lo então.

Às vezes, essa decisão está fora de suas mãos, no entanto. Se os poderes que aplicam mudanças de senha, você não tem muita escolha. Você pode implorar ao seu caso e tornar sua posição conhecida, mas a menos que você seja o chefe, você terá que seguir a política da empresa.

RELACIONADO: Você deve alterar suas senhas regularmente?

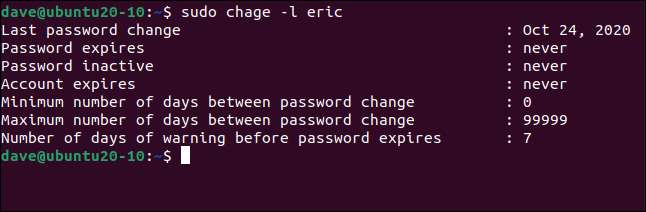

O comando de calha

Você pode usar

a

calçada

comando

para alterar as configurações sobre o envelhecimento da senha. Este comando recebe seu nome de "mudança de envelhecimento". É como o

passwd.

comando com os elementos de criação de senha removidos.

o

-eu

Opção (lista) apresenta as mesmas informações que o

passwd -s.

comando, mas de uma forma mais amigável.

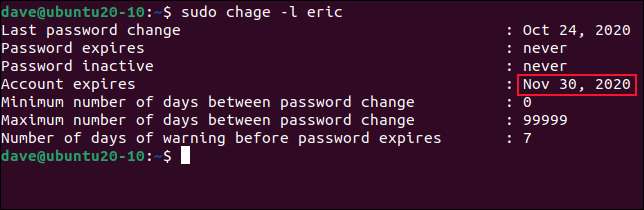

Digimos o seguinte:

sudo chage -l eric

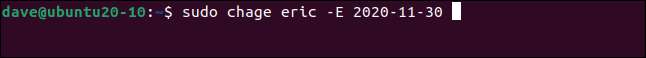

Outro toque limpo é que você pode definir uma data de expiração da conta usando o

-E.

Opção (expiração). Vamos passar uma data (no formato ano-a-mês) para definir uma data de vencimento de 30 de novembro de 2020. Nessa data, a conta será bloqueada.

Digimos o seguinte:

sudo Cadeia Eric -e 2020-11-30

Em seguida, digimos o seguinte para garantir que essa alteração tenha sido feita:

sudo chage -l eric

Vemos a data de expiração da conta mudou de "nunca" para 30 de novembro de 2020.

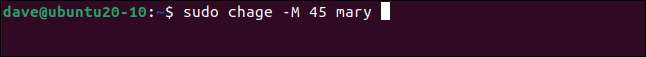

Para definir um período de expiração de senha, você pode usar o

-M.

(Máximo Dias) Opção, juntamente com o número máximo de dias, uma senha pode ser usada antes de ser alterada.

Digimos o seguinte:

sudo calibre -m 45 mary

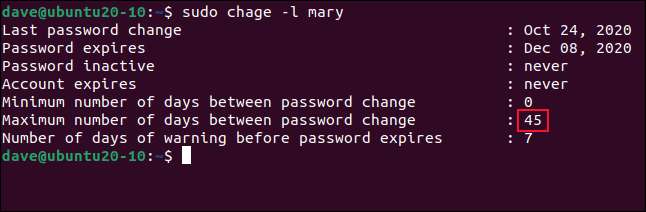

Digimos o seguinte, usando o

-eu

Opção (lista), para ver o efeito do nosso comando:

sudo chage -l mary

A data de expiração da senha agora é definida para 45 dias a partir da data em que estabelecemos, que, como mostramos, serão 8 de dezembro de 2020.

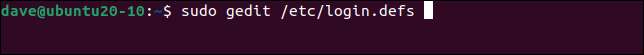

Fazendo alterações de senha para todos em uma rede

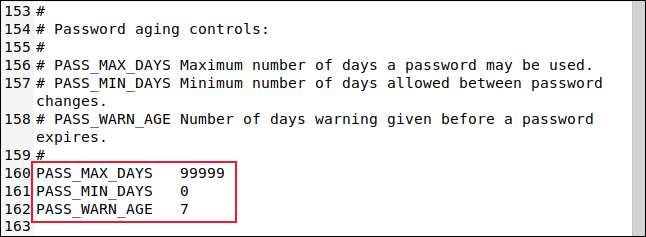

Quando as contas são criadas, um conjunto de valores padrão são usados para senhas. Você pode definir quais são os padrões para os dias mínimos, máximo e de aviso. Estes são então mantidos em um arquivo chamado "/etc/login.defs".

Você pode digitar o seguinte para abrir este arquivo em

gredit.

:

sudo gedit /etc/login.defs

Role até os controles de envelhecimento da senha.

Você pode editá-los para atender às suas necessidades, salve suas alterações e feche o editor. Na próxima vez que você criar uma conta de usuário, esses valores padrão serão aplicados.

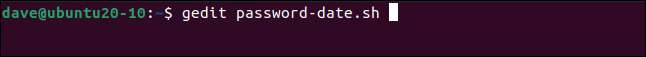

Se você quiser alterar todas as datas de expiração de senha para contas de usuário existentes, você pode facilmente fazer isso com um script. Basta digitar o seguinte para abrir o

gredit.

Editor e criar um arquivo chamado "Password-date.sh":

sudo gedit password-date.sh

Em seguida, copie o seguinte texto em seu editor, salve o arquivo e feche

gredit.

:

#! / Bin / bash reset_days = 28. Para nome de usuário em $ (ls / home) Faz sudo calha $ username -m $ reset_days Echo $ Nome de usuário Password Expiry alterado para $ reset_days feito

Isso alterará o número máximo de dias para cada conta de usuário para 28 e, portanto, a frequência de redefinição de senha. Você pode ajustar o valor do

reset_days.

variável para se adequar.

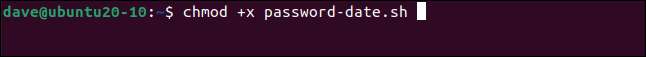

Primeiro, digamos o seguinte para tornar nosso executável de script:

Chmod + x Password-Date.sh

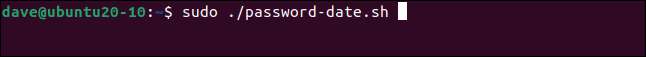

Agora, podemos digitar o seguinte para executar nosso script:

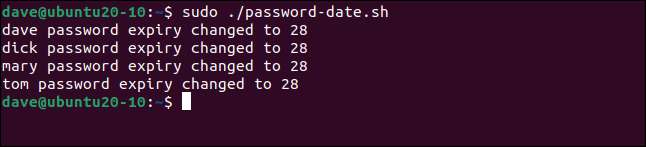

sudo ./password-date.sh

Cada conta é então processada, conforme mostrado abaixo.

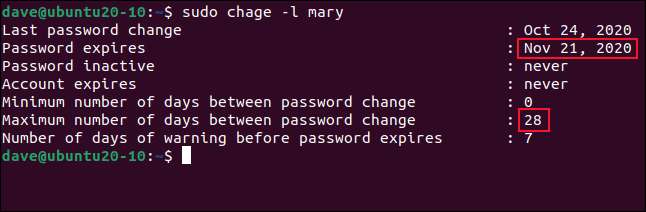

Digimos o seguinte para verificar a conta para "Mary":

sudo mudar -l mary

O valor máximo dos dias foi definido como 28, e nos disseram que vai cair em 21 de novembro de 2020. Você também pode facilmente modificar o script e adicionar mais

calçada

ou

passwd.

comandos.

O gerenciamento de senha é algo que deve ser levado a sério. Agora, você tem as ferramentas necessárias para assumir o controle.