รหัสผ่านเป็นหลักสำคัญในการรักษาความปลอดภัยบัญชี เราจะแสดงวิธีการรีเซ็ตรหัสผ่านชุดระยะเวลาหมดอายุของรหัสผ่านและบังคับใช้การเปลี่ยนแปลงรหัสผ่านบนเครือข่ายของคุณลินุกซ์

รหัสผ่านได้รับรอบนานเกือบ 60 ปี

เราได้รับการพิสูจน์ให้คอมพิวเตอร์ที่เราเป็นใครเราบอกว่าเรามีมาตั้งแต่ปี 1960 ในช่วงกลางเมื่อรหัสผ่านเป็นครั้งแรก ความจำเป็นเป็นมารดาของประดิษฐ์ที่ เข้ากันได้เวลาร่วมกันของระบบ การพัฒนาที่ Massachusetts Institute of Technology จำเป็นต้องมีวิธีที่จะระบุคนที่แตกต่างกันในระบบ นอกจากนี้ยังมีความจำเป็นที่จะป้องกันไม่ให้คนจากการได้เห็นไฟล์ของกันและกัน

เฟร์นันโด J คอร์บาโต เสนอโครงการที่จัดสรรชื่อผู้ใช้ที่ไม่ซ้ำกันในแต่ละบุคคล เพื่อพิสูจน์ว่าใครบางคนเป็นผู้ที่พวกเขากล่าวว่าพวกเขาพวกเขาจะต้องใช้ส่วนตัวรหัสผ่านส่วนบุคคลในการเข้าถึงบัญชีของพวกเขา

ปัญหาเกี่ยวกับการเป็นรหัสผ่านที่พวกเขาทำงานเช่นเดียวกับคีย์ ทุกคนที่มีกุญแจสามารถใช้งานได้ หากพบใครบางคนคาดเดาหรือตัวเลขออกรหัสผ่านของคุณคนที่สามารถเข้าถึงบัญชีของคุณ จนกระทั่ง การรับรองความถูกต้องหลายปัจจัย สามารถใช้ได้ในระดับสากลรหัสผ่านเป็นสิ่งเดียวที่ทำให้คนที่ไม่ได้รับอนุญาต ( นักแสดงภัยคุกคาม ในโลกไซเบอร์พูด) ออกจากระบบของคุณ

เชื่อมต่อระยะไกลทำโดย Secure Shell (SSH) สามารถกำหนดค่าให้ใช้ปุ่ม SSH แทนรหัสผ่านและที่ดี แต่ที่เป็นเพียงวิธีการเชื่อมต่อหนึ่งและจะไม่ครอบคลุมถึงการเข้าสู่ระบบท้องถิ่น

เห็นได้ชัดว่าการจัดการของรหัสผ่านที่มีความสำคัญเช่นเดียวกับการจัดการของคนที่มีการใช้รหัสผ่านเหล่านั้น

ที่เกี่ยวข้อง: วิธีการสร้างและติดตั้งคีย์ SSH จาก Linux Shell

กายวิภาคของรหัสผ่าน

สิ่งที่ทำให้รหัสผ่านที่ดีหรือไม่? ดีรหัสผ่านที่ดีควรจะมีคุณลักษณะทั้งหมดต่อไปนี้:

- มันเป็นไปไม่ได้ที่จะคาดเดาหรือคิดออก

- คุณไม่ได้ใช้มันทุกที่อื่น

- มันไม่ได้มีส่วนเกี่ยวข้องใน การละเมิดข้อมูล .

NS ฉันเคยถูก pwned (HIBP) เว็บไซต์ที่มีมากกว่า 10 พันล้านชุดข้อมูลประจำตัวของบาดแผล ด้วยตัวเลขที่สูงโอกาสที่คนอื่นได้ใช้รหัสผ่านเดียวกับที่คุณมี ซึ่งหมายความว่ารหัสผ่านของคุณอาจจะอยู่ในฐานข้อมูลแม้ว่ามันจะไม่ได้อยู่ในบัญชีของคุณที่ถูกละเมิด

หากรหัสผ่านของคุณบนเว็บไซต์ HIBP วิธีนี้มันอยู่ในรายชื่อของนักแสดงรหัสผ่านภัยคุกคาม แรงเดรัจฉานและโจมตีพจนานุกรม เครื่องมือที่ใช้เมื่อพวกเขากำลังพยายามที่จะแตกบัญชี

รหัสผ่านแบบสุ่มอย่างแท้จริง (เช่น 4HW% Wt @ # @ HpJDBr b * ~ AP) เป็นคงกระพันจริง แต่แน่นอนคุณไม่เคยจำได้ว่ามัน เราขอแนะนำให้คุณใช้ตัวจัดการรหัสผ่านสำหรับบัญชีออนไลน์ พวกเขาสร้างที่ซับซ้อนรหัสผ่านแบบสุ่มสำหรับบัญชีออนไลน์ทั้งหมดของคุณและคุณจะได้ไม่ต้องจำของพวกเขาที่ผู้จัดการรหัสผ่านซัพพลายรหัสผ่านที่ถูกต้องสำหรับคุณ

สำหรับบัญชีท้องถิ่นแต่ละคนมีการสร้างรหัสผ่านที่เขาหรือเธอเอง พวกเขายังจะต้องรู้ว่าอะไรเป็นรหัสผ่านที่ได้รับการยอมรับและสิ่งที่ไม่ พวกเขาจะต้องได้รับการบอกว่าจะไม่นำมาใช้รหัสผ่านในบัญชีอื่น ๆ และอื่น ๆ

ข้อมูลนี้มักจะอยู่ในนโยบายรหัสผ่านขององค์กร มันสั่งให้คนที่จะใช้จำนวนขั้นต่ำของตัวละครผสมบนและตัวพิมพ์เล็กรวมถึงสัญลักษณ์และเครื่องหมายวรรคตอนและอื่น ๆ

อย่างไรก็ตามตามที่ Pape แบรนด์ใหม่ R จากทีมงานที่ คาร์เนกีเมลลอนมหาวิทยาลัย ทั้งหมดของเทคนิคเหล่านี้เพิ่มเพียงเล็กน้อยหรือไม่มีอะไรที่จะทนทานของรหัสผ่าน นักวิจัยพบว่าทั้งสองปัจจัยสำคัญเพื่อความแข็งแรงรหัสผ่านว่าพวกเขากำลังอย่างน้อย 12 ตัวยาวและแข็งแรงพอ พวกเขาวัดความแข็งแรงของรหัสผ่านโดยใช้จำนวนของโปรแกรมข้าวเกรียบซอฟแวร์, เทคนิคทางสถิติและโครงข่ายประสาทเทียม

อย่างน้อย 12 ตัวที่อาจจะฟังดูน่ากลัวในตอนแรก แต่ไม่ได้คิดในแง่ของรหัสผ่าน แต่รหัสผ่านของสามหรือสี่คำที่ไม่เกี่ยวข้องคั่นด้วยเครื่องหมายวรรคตอน

ยกตัวอย่างเช่น Experte รหัสผ่านตรวจสอบ กล่าวว่าจะใช้เวลา 42 นาทีในการแตก "Chicago99" แต่ 400 พันล้านปีที่จะแตก "Chimney.Purple.bag" นอกจากนี้ยังจำและพิมพ์ได้ง่ายและมีเพียง 18 ตัวอักษร

ที่เกี่ยวข้อง: ทำไมคุณควรใช้ตัวจัดการรหัสผ่านและวิธีการเริ่มต้น

ตรวจสอบการตั้งค่าปัจจุบัน

ก่อนที่คุณจะเปลี่ยนอะไรให้ทำกับรหัสผ่านของบุคคลมันก็รอบคอบเพื่อดูการตั้งค่าปัจจุบันของพวกเขา กับ

passwd

คำสั่งคุณสามารถ

ตรวจสอบการตั้งค่าปัจจุบันของพวกเขา

ด้วยของมัน

-NS

ตัวเลือกสถานะ) โปรดทราบว่าคุณจะต้องใช้

sudo

กับ

passwd

หากคุณกำลังทำงานกับการตั้งค่ารหัสผ่านของคนอื่น

เราพิมพ์ต่อไปนี้:

Sudo Passwd -s Mary

ข้อมูลบรรทัดเดียวที่พิมพ์ไปยังหน้าต่างเทอร์มินัลดังที่แสดงด้านล่าง

คุณเห็นข้อมูลต่อไปนี้ (จากซ้ายไปขวา) ในการตอบสนองของ Curt:

- ชื่อเข้าสู่ระบบของบุคคล

-

หนึ่งในสามตัวชี้วัดที่เป็นไปได้ต่อไปนี้ปรากฏขึ้นที่นี่:

- NS: บ่งชี้ว่าบัญชีมีรหัสผ่านที่ถูกต้องและใช้งานได้

- l: หมายความว่าบัญชีถูกล็อคโดยเจ้าของบัญชีรูท

- np: ไม่ได้ตั้งรหัสผ่าน

- วันที่ที่รหัสผ่านถูกเปลี่ยนครั้งล่าสุด

- อายุรหัสผ่านขั้นต่ำ: ระยะเวลาขั้นต่ำของเวลา (เป็นวัน) ที่ต้องผ่านไประหว่างการรีเซ็ตรหัสผ่านที่ดำเนินการโดยเจ้าของบัญชี อย่างไรก็ตามเจ้าของบัญชีรูทสามารถเปลี่ยนรหัสผ่านของทุกคนได้ตลอดเวลา หากค่านี้เป็น 0 (ศูนย์) ไม่มีข้อ จำกัด เกี่ยวกับความถี่ของการเปลี่ยนรหัสผ่าน

- รหัสผ่านสูงสุด: เจ้าของบัญชีได้รับแจ้งให้เปลี่ยนรหัสผ่านของเขาหรือเธอเมื่อถึงอายุนี้ ค่านี้จะได้รับในวันดังนั้นมูลค่า 99,999 หมายถึงรหัสผ่านที่ไม่มีวันหมดอายุ

- ระยะเวลาการเตือนการเปลี่ยนรหัสผ่าน: หากอายุรหัสผ่านสูงสุดถูกบังคับใช้เจ้าของบัญชีจะได้รับการแจ้งเตือนให้เปลี่ยนรหัสผ่านของเขาหรือเธอ สิ่งแรกเหล่านี้จะถูกส่งจำนวนวันที่แสดงที่นี่ก่อนวันที่รีเซ็ต

- ระยะเวลาที่ไม่มีการใช้งานสำหรับรหัสผ่าน: หากมีคนไม่เข้าถึงระบบเป็นระยะเวลาหนึ่งที่ทับซ้อนกำหนดเวลารีเซ็ตรหัสผ่านรหัสผ่านของบุคคลนี้จะไม่เปลี่ยนแปลง ค่านี้บ่งชี้ว่ามีกี่วันระยะเวลาผ่อนผันกำลังติดตามวันหมดอายุรหัสผ่าน หากบัญชียังคงไม่ทำงานจำนวนวันนี้หลังจากรหัสผ่านหมดอายุบัญชีจะถูกล็อค ค่าของ -1 ปิดใช้งานระยะเวลาผ่อนผัน

การตั้งค่าอายุรหัสผ่านสูงสุด

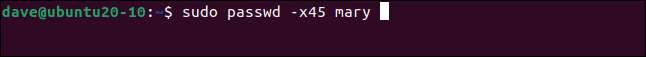

ในการตั้งค่าช่วงเวลารีเซ็ตรหัสผ่านคุณสามารถใช้

-NS

ตัวเลือก (วันสูงสุด) ด้วยจำนวนวัน คุณไม่ทิ้งช่องว่างระหว่าง

-NS

และตัวเลขดังนั้นคุณจะพิมพ์ได้ดังนี้:

Sudo Passwd -x45 Mary

เราบอกว่ามีการเปลี่ยนแปลงมูลค่าการหมดอายุดังที่แสดงด้านล่าง

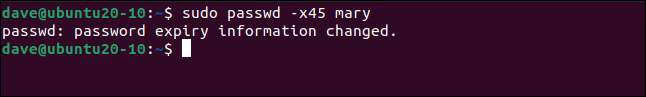

ใช้

-NS

(สถานะ) ตัวเลือกเพื่อตรวจสอบว่าค่าคือ 45:

Sudo Passwd -s Mary

ตอนนี้ใน 45 วันต้องตั้งรหัสผ่านใหม่สำหรับบัญชีนี้ การแจ้งเตือนจะเริ่มต้นเจ็ดวันก่อนหน้านั้น หากรหัสผ่านใหม่ไม่ได้ตั้งค่าในเวลาบัญชีนี้จะถูกล็อคทันที

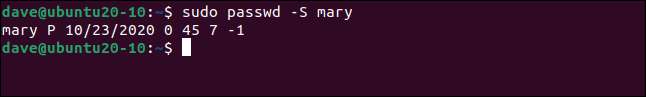

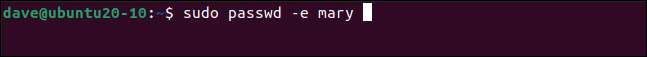

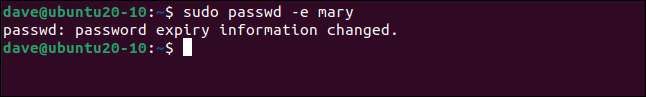

การบังคับใช้การเปลี่ยนแปลงรหัสผ่านทันที

คุณยังสามารถใช้คำสั่งได้ดังนั้นผู้อื่นในเครือข่ายของคุณจะต้องเปลี่ยนรหัสผ่านในครั้งต่อไปที่พวกเขาเข้าสู่ระบบเมื่อต้องการทำเช่นนี้คุณจะใช้

-

(หมดอายุ) ตัวเลือกดังต่อไปนี้:

Sudo Passwd -e Mary

เราบอกว่าข้อมูลการหมดอายุรหัสผ่านมีการเปลี่ยนแปลง

ลองตรวจสอบกับ

-NS

ตัวเลือกและดูว่าเกิดอะไรขึ้น:

Sudo Passwd -s Mary

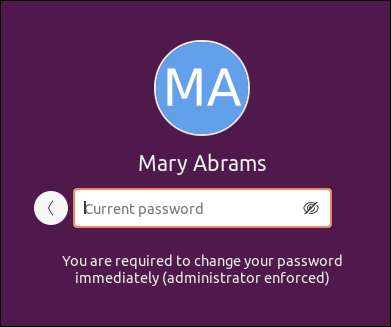

วันที่ของการเปลี่ยนแปลงรหัสผ่านล่าสุดถูกตั้งค่าเป็นวันแรกของปี 1970 ในครั้งต่อไปที่บุคคลนี้พยายามเข้าสู่ระบบเขาหรือเธอจะต้องเปลี่ยนรหัสผ่าน พวกเขาจะต้องให้รหัสผ่านปัจจุบันของพวกเขาก่อนที่พวกเขาจะพิมพ์ใหม่ได้

คุณควรบังคับใช้การเปลี่ยนแปลงรหัสผ่านหรือไม่

บังคับให้ผู้คนเปลี่ยนรหัสผ่านที่ใช้เป็นประจำเพื่อเป็นสามัญสำนึก มันเป็นหนึ่งในขั้นตอนการรักษาความปลอดภัยตามปกติสำหรับการติดตั้งส่วนใหญ่และถือเป็นวิธีปฏิบัติทางธุรกิจที่ดี

ความคิดตอนนี้เป็นขั้วตรงข้าม ใน u.k. ศูนย์รักษาความปลอดภัยไซเบอร์แห่งชาติ ให้คำแนะนำอย่างยิ่ง กับการบังคับใช้การต่ออายุรหัสผ่านปกติ , และ สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ ในสหรัฐอเมริกาเห็นด้วย ทั้งสององค์กรแนะนำให้บังคับใช้การเปลี่ยนแปลงรหัสผ่านเฉพาะเมื่อคุณรู้หรือสงสัยว่ามีอยู่เดิมคือ รู้จักกันโดยคนอื่น .

การบังคับให้ผู้คนเปลี่ยนรหัสผ่านของพวกเขากลายเป็นความซ้ำซากและกระตุ้นให้มีรหัสผ่านที่อ่อนแอ คนมักจะเริ่มใช้รหัสผ่านฐานอีกครั้งด้วยวันที่หรือหมายเลขอื่น ๆ ที่ติดแท็กลงบนมัน หรือพวกเขาจะเขียนลงเพราะพวกเขาต้องเปลี่ยนบ่อยครั้งพวกเขาจำไม่ได้

ทั้งสององค์กรที่เรากล่าวถึงข้างต้นแนะนำแนวทางต่อไปนี้สำหรับความปลอดภัยของรหัสผ่าน:

- ใช้ตัวจัดการรหัสผ่าน: สำหรับทั้งบัญชีออนไลน์และท้องถิ่น

- เปิดการรับรองความถูกต้องสองปัจจัย: ทุกที่ที่นี่เป็นตัวเลือกให้ใช้

- ใช้รหัสผ่านที่แข็งแกร่ง: ทางเลือกที่ยอดเยี่ยมสำหรับบัญชีเหล่านั้นที่ไม่ทำงานกับตัวจัดการรหัสผ่าน คำสามคำหรือมากกว่าที่คั่นด้วยเครื่องหมายวรรคตอนหรือสัญลักษณ์เป็นเทมเพลตที่ดีที่จะติดตาม

- อย่าใช้รหัสผ่านอีกครั้ง: หลีกเลี่ยงการใช้รหัสผ่านเดียวกันกับที่คุณใช้สำหรับบัญชีอื่นและไม่ใช้ที่ระบุไว้อย่างแน่นอน ฉันเคยถูก pwned .

เคล็ดลับข้างต้นจะช่วยให้คุณสามารถสร้างวิธีการที่ปลอดภัยในการเข้าถึงบัญชีของคุณ เมื่อคุณมีแนวทางเหล่านี้ติดกับพวกเขา ทำไม เปลี่ยนรหัสผ่านของคุณ ถ้ามันแข็งแกร่งและปลอดภัย? หากมันตกอยู่ในมือที่ผิด - หรือคุณสงสัยว่ามันมีคุณสามารถเปลี่ยนได้แล้ว

บางครั้งการตัดสินใจครั้งนี้ออกมาจากมือของคุณ หากพลังที่บังคับใช้การเปลี่ยนแปลงรหัสผ่านคุณไม่มีทางเลือกมากนัก คุณสามารถขอร้องเคสของคุณและทำให้ตำแหน่งของคุณเป็นที่รู้จัก แต่ถ้าคุณคุณเป็นหัวหน้าคุณจะต้องติดตามนโยบายของ บริษัท

ที่เกี่ยวข้อง: คุณควรเปลี่ยนรหัสผ่านเป็นประจำหรือไม่

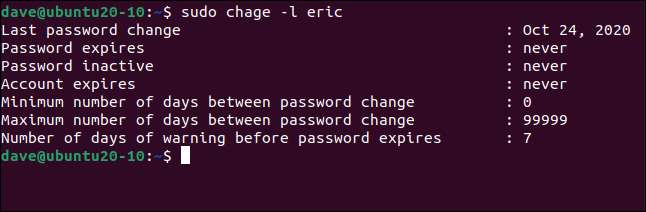

คำสั่ง chage

คุณสามารถใช้ได้

NS

ความกลัว

สั่งการ

ในการเปลี่ยนการตั้งค่าเกี่ยวกับอายุรหัสผ่าน คำสั่งนี้ได้รับชื่อจาก "เปลี่ยนอายุ" มันเป็นเหมือน

passwd

คำสั่งกับองค์ประกอบการสร้างรหัสผ่านที่ถูกลบออก

NS

-l

(รายการ) ตัวเลือกนำเสนอข้อมูลเดียวกันกับ

passwd -s

คำสั่ง แต่ในแบบที่เป็นมิตรมากขึ้น

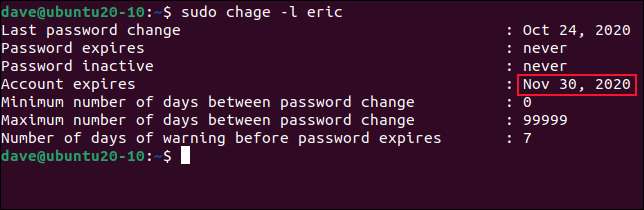

เราพิมพ์ต่อไปนี้:

sudo chage -l eric

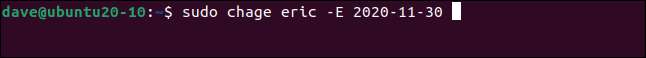

อีกคุณสามารถตั้งค่าวันหมดอายุของบัญชีโดยใช้

-

ตัวเลือก (หมดอายุ) เราจะส่งวันที่ (ในรูปแบบวันที่ทั้งปี) เพื่อกำหนดวันที่หมดอายุของวันที่ 30 พฤศจิกายน 2020 ในวันนั้นบัญชีจะถูกล็อค

เราพิมพ์ต่อไปนี้:

sudo chage eric -e 2020-11-30

ถัดไปเราพิมพ์ต่อไปนี้เพื่อให้แน่ใจว่าการเปลี่ยนแปลงนี้เสร็จสิ้นแล้ว:

sudo chage -l eric

เราเห็นวันหมดอายุของบัญชีเปลี่ยนจาก "ไม่เคย" ถึง 30 พฤศจิกายน 2020

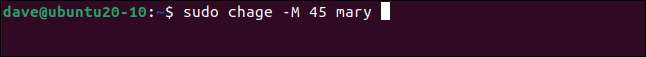

ในการตั้งค่าช่วงเวลาหมดอายุรหัสผ่านคุณสามารถใช้

-NS

ตัวเลือก (สูงสุดวัน) พร้อมกับจำนวนสูงสุดของวันที่สามารถใช้รหัสผ่านได้ก่อนที่จะต้องเปลี่ยน

เราพิมพ์ต่อไปนี้:

Sudo Chage -m 45 Mary

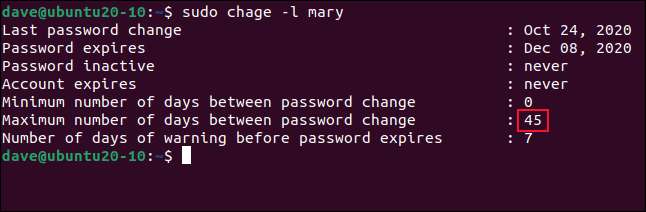

เราพิมพ์ต่อไปนี้โดยใช้

-l

(รายการ) ตัวเลือกเพื่อดูผลกระทบของคำสั่งของเรา:

Sudo Chage -l Mary

วันหมดอายุรหัสผ่านจะถูกตั้งค่าเป็น 45 วันนับจากวันที่เราตั้งไว้ซึ่งเนื่องจากเราแสดงให้เห็นว่าจะเป็น 8 ธันวาคม 2020

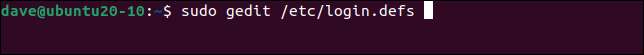

การเปลี่ยนรหัสผ่านสำหรับทุกคนในเครือข่าย

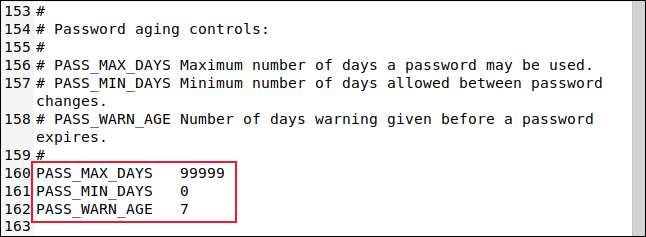

เมื่อบัญชีถูกสร้างขึ้นชุดของค่าเริ่มต้นจะใช้สำหรับรหัสผ่าน คุณสามารถกำหนดสิ่งที่ค่าเริ่มต้นสำหรับวันสูงสุดสูงสุดและการเตือนล่วงหน้า จากนั้นจะจัดขึ้นในไฟล์ที่เรียกว่า "/etc/login.defs"

คุณสามารถพิมพ์ต่อไปนี้เพื่อเปิดไฟล์นี้ใน

เกดิต

:

sudo gedit /etc/login.defsky136]

เลื่อนไปที่ตัวควบคุมริ้วรอยรหัสผ่าน

คุณสามารถแก้ไขสิ่งเหล่านี้เพื่อให้เหมาะกับความต้องการของคุณบันทึกการเปลี่ยนแปลงของคุณแล้วปิดบรรณาธิการ ครั้งต่อไปที่คุณสร้างบัญชีผู้ใช้จะใช้ค่าเริ่มต้นเหล่านี้

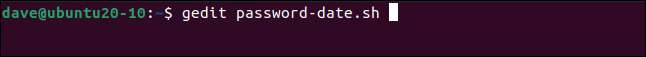

หากคุณต้องการเปลี่ยนวันหมดอายุรหัสผ่านทั้งหมดสำหรับบัญชีผู้ใช้ที่มีอยู่คุณสามารถทำได้อย่างง่ายดายด้วยสคริปต์ เพียงพิมพ์ต่อไปนี้เพื่อเปิด

เกดิตบรรณาธิการและสร้างไฟล์ที่เรียกว่า "Password-date.sh":sudo gedit password-date.sh

ถัดไปคัดลอกข้อความต่อไปนี้ลงในโปรแกรมแก้ไขของคุณบันทึกไฟล์แล้วปิด

เกดิต:#! / bin / bash Reset_days = 28 สำหรับชื่อผู้ใช้ใน $ (ls / home) ทำ sudo chage $ username -m $ reset_days Echo $ ชื่อผู้ใช้รหัสผ่านหมดอายุเปลี่ยนเป็น $ reset_days เสร็จแล้วสิ่งนี้จะเปลี่ยนจำนวนวันสูงสุดสำหรับบัญชีผู้ใช้แต่ละบัญชีเป็น 28 ดังนั้นดังนั้นความถี่รีเซ็ตรหัสผ่าน คุณสามารถปรับค่าของ

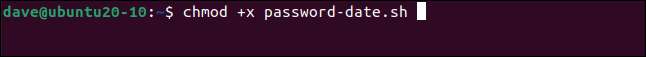

reset_daysตัวแปรที่เหมาะกับก่อนอื่นเราพิมพ์ต่อไปนี้เพื่อให้สคริปต์ของเราเรียกใช้งานได้:

chmod + x password-date.sh

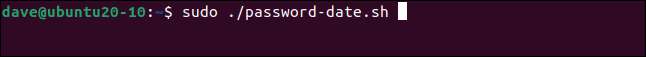

ตอนนี้เราสามารถพิมพ์ต่อไปนี้เพื่อเรียกใช้สคริปต์ของเรา:

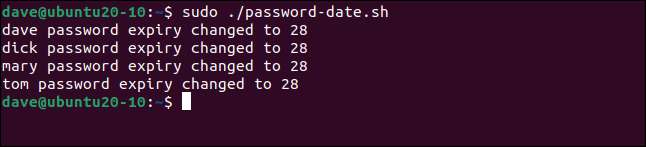

sudo ./password-date.shmy536]

แต่ละบัญชีจะถูกประมวลผลดังที่แสดงด้านล่าง

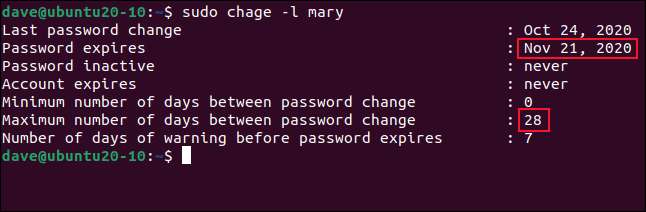

เราพิมพ์ต่อไปนี้เพื่อตรวจสอบบัญชีสำหรับ "Mary":

Sudo Change -l Mary

มูลค่าสูงสุดของวันที่ได้รับการตั้งค่าเป็น 28 และเราบอกว่าจะลดลงในวันที่ 21 พฤศจิกายน 2020 คุณสามารถปรับเปลี่ยนสคริปต์และเพิ่มมากขึ้นได้อย่างง่ายดาย

ความกลัวหรือpasswdคำสั่ง

การจัดการรหัสผ่านเป็นสิ่งที่ต้องดำเนินการอย่างจริงจัง ตอนนี้คุณมีเครื่องมือที่คุณต้องควบคุม